インターネット上の 19,000 台を超える使用済みの Cisco VPN ルータが、リモート コマンド実行エクスプロイト チェーンを標的とする攻撃にさらされています。

先週公開された2 つのセキュリティ上の欠陥を連鎖させることで、攻撃者は認証を回避し (CVE-2023-20025)、Cisco Small Business RV016 、 RV042、RV042G 、およびRV082ルーターの基盤となるオペレーティング システムで任意のコマンドを実行する (CVE-2023-2002) ことができます。 .

認証されていない攻撃者は、脆弱なルーターの Web ベースの管理インターフェイスに送信される特別に細工された HTTP リクエストを介して、深刻度が重大な認証バイパスの脆弱性をリモートで悪用し、ルート アクセスを取得できます。

Cisco は CVE-2023-20025 を重大と評価し、製品セキュリティ インシデント対応チーム (PSIRT) チームは、実際に利用可能な概念実証のエクスプロイト コードを認識していると述べました。

それにもかかわらず、同社は「この脆弱性に対処するソフトウェア更新プログラムをリリースしておらず、今後もリリースしない」とも述べています。

今のところ、シスコは、このエクスプロイト チェーンが攻撃で悪用されていることを示唆する証拠を発見していません。

攻撃に対して脆弱な何千ものルーター

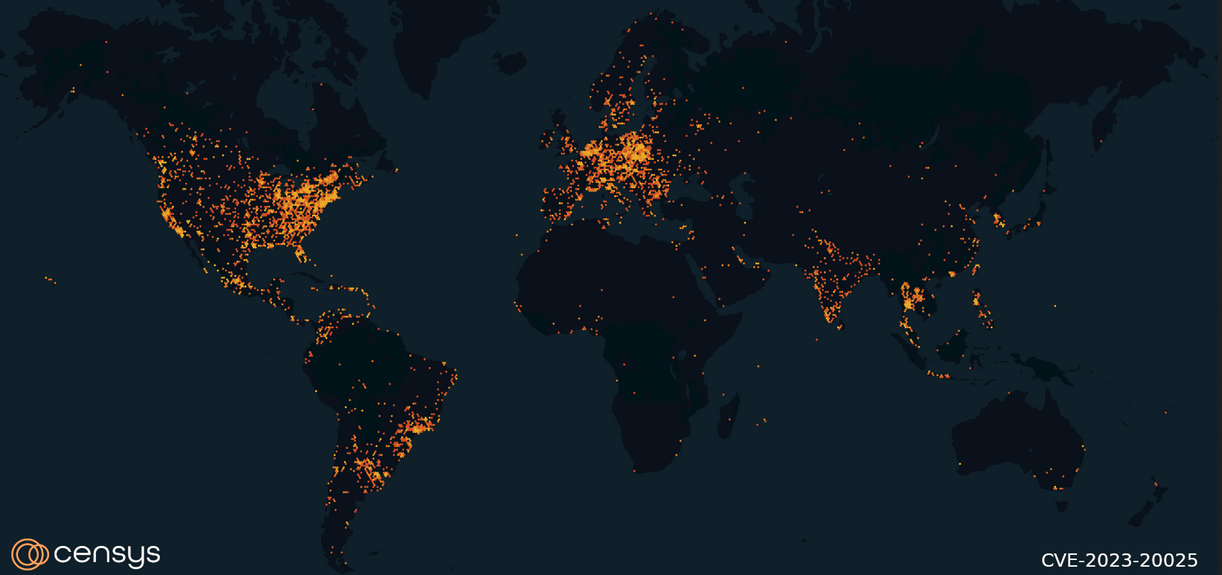

これらのルーターがパッチなしで放置されると報告し、インターネット経由で到達可能なルーターの数を調査した後、Censys は約 20,000 台の RV016、RV042、RV042G、および RV082 Cisco ルーターがオンラインであることを発見しました。

「「WWW-Authenticate」応答ヘッダーまたは一致する TLS 組織単位を持つ HTTPS サービスのいずれかにモデル番号を含む HTTP サービスのみを調べることにより、Censys の検索結果は、約 20,000 のホストがこの攻撃に対して潜在的に脆弱であるという指標を持っていることを示しています。 」とセンシスは言いました。

「脆弱な 4 つのモデルのうち、RV042 が全体を支配しており、12,000 を超えるホストがインターネットに公開されています。

「RV082 と RV042 には 3.5k ホストがあり、RV016 はわずか 784 のインターネットに公開されたアセットで遅れをとっています。」

セキュリティ アップデートは提供されず、Cisco は「これらの脆弱性に対処する回避策はありません」と述べていますが、ユーザーは Web ベースの管理インターフェイスを無効にし、ポート 443 および 60443 へのアクセスをブロックすることで、攻撃からデバイスを保護できます。搾取の試みを阻止します。

これを行うには、脆弱な各ルーターの Web ベースの管理インターフェイスにログインし、[ファイアウォール] > [全般] に移動して、[リモート管理] チェック ボックスをオフにします。 Cisco では、ポート 443 および 60443 へのアクセスをブロックする詳細な手順も提供しています。

影響を受けるルーターは引き続きアクセス可能であり、上記の軽減策を実装した後も LAN インターフェイス経由で構成できます。

Cisco はまた、9 月に複数の EoL ルーターに影響を与えた重大な認証バイパスの欠陥を修正しないと述べ、まだサポートされている RV132W、RV160、または RV160W ルーターに切り替えるようユーザーにアドバイスしました。

その 3 か月前の 6 月、Cisco は、やはりパッチが適用されていない別の一連の製品寿命が切れた VPN ルーターに重大なリモート コード実行 (RCE) の脆弱性があることを明らかにした後、所有者に新しいルーター モデルに移行することを再度推奨しました。

Comments