Nevada として知られる比較的新しいランサムウェア オペレーションは、セキュリティ研究者が Windows および VMware ESXi システムを標的とするロッカーの機能が向上していることに気づき、その機能を急速に拡大しているようです。

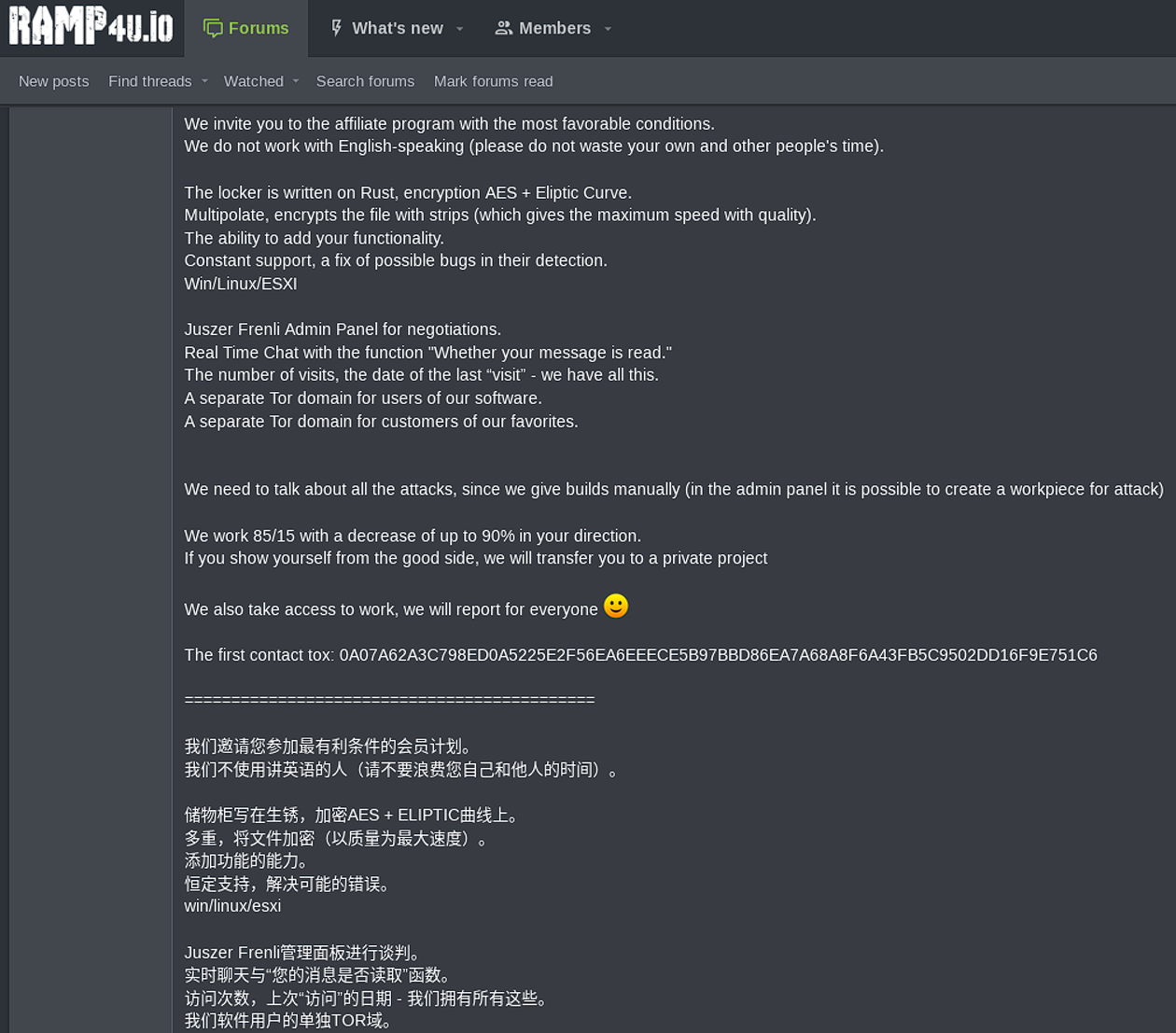

Nevada ランサムウェアは、2022 年 12 月 10 日に RAMP ダークネット フォーラムで宣伝され始め、ロシア語と中国語を話すサイバー犯罪者を参加させて、支払った身代金の 85% をカットしました。

多くの犠牲者を出しているアフィリエイトに対して、ネバダ州は収益分配率を 90% に引き上げると述べています。

RAMP は、ロシアと中国のハッカーがサイバー犯罪活動を促進したり、仲間と通信したりするためのスペースとして以前に報告されています。

Nevada ランサムウェアは、Rust ベースのロッカー、リアルタイムの交渉チャット ポータル、アフィリエイトと被害者用の Tor ネットワーク内の別のドメインを特徴としています。

.png)

Resecurity の研究者はこの新しいマルウェアを分析し、調査結果に関するレポートを公開しました。 Nevada ランサムウェアは英語を話すアフィリエイトを除外することを明確にしていますが、オペレーターはどこからでも精査されたアクセス ブローカーと取引を行うことにオープンです。

Windows ホストのターゲティング

Windows マシンに焦点を当てた Nevada ランサムウェアの亜種は、コンソール経由で実行され、オペレーターが暗号化をある程度制御できるようにする一連のフラグをサポートしています。

- -file > 選択したファイルを暗号化

- -dir > 選択したディレクトリを暗号化

- -sd > すべて完了後に自己削除

- -sc > シャドウ コピーを削除

- -lhd > 非表示のドライブをロード

- -nd > ネットワーク共有を見つけて暗号化する

- -sm > セーフ モード暗号化

Nevada ランサムウェアの興味深い特徴の 1 つは、暗号化プロセスから除外される一連のシステム ロケールです。通常、ランサムウェア ギャングは、ロシアと CIS (独立国家共同体) 諸国の被害者を除外します。このマルウェアのリストは、アルバニア、ハンガリー、ベトナム、マレーシア、タイ、トルコ、イランにまで及びます。

ペイロードは、MPR.dll を使用してネットワーク リソースに関する情報を収集し、共有ディレクトリを暗号化キューに追加します。隠しドライブを含む各ドライブには文字が割り当てられ、ドライブ内のすべてのファイルもキューに追加されます。

この段階の後、暗号化ツールはサービスとしてインストールされ、侵害されたシステムはアクティブなネットワーク接続で Windows セーフ モードで再起動します。

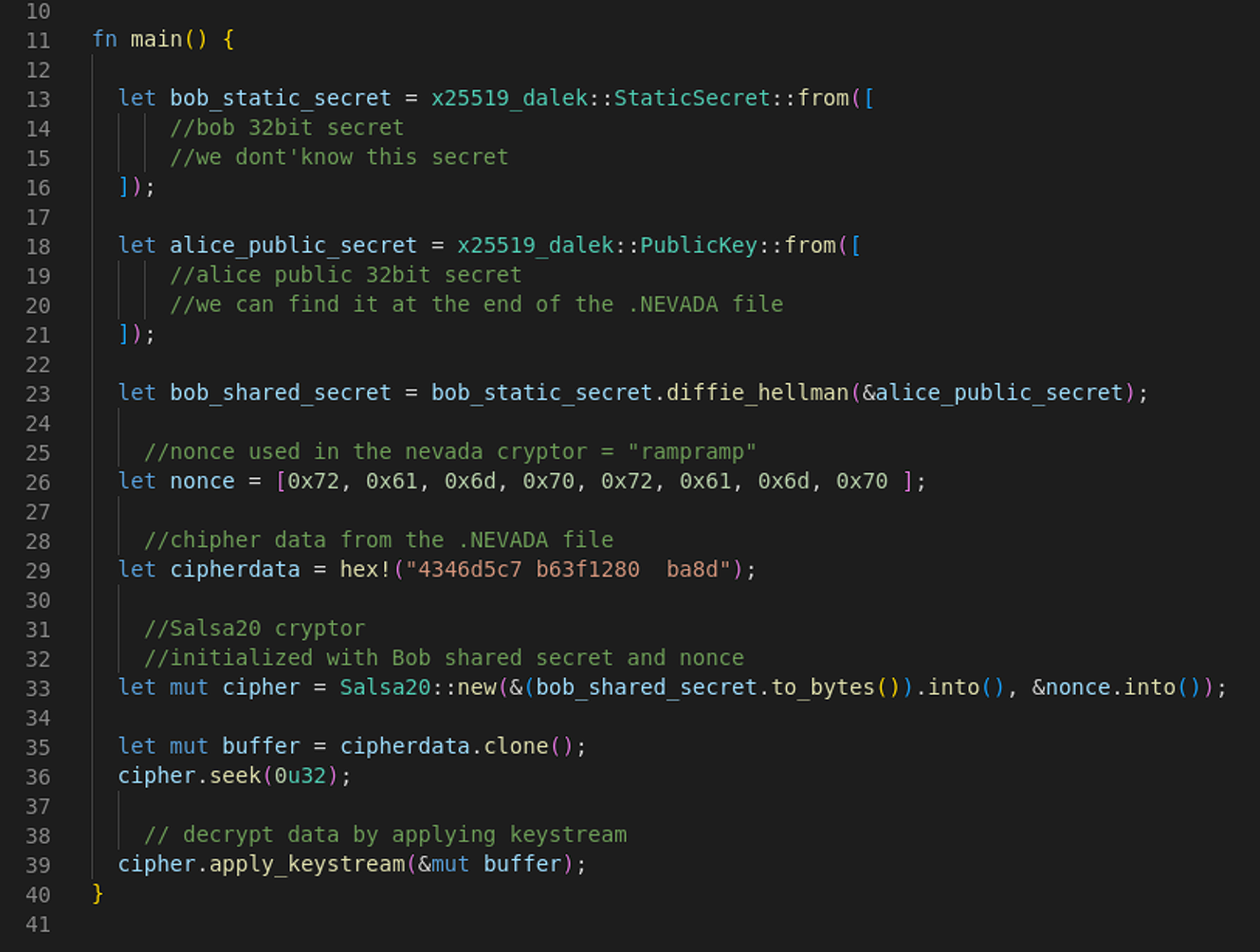

ロッカーは、Salsa20 アルゴリズムを使用して、512KB を超えるファイルに対して断続的な暗号化を実行し、暗号化を高速化します。

Windows システム フォルダ内の実行可能ファイル、DLL、LNK、SCR、URL、および INI ファイルとユーザーのプログラム ファイルは暗号化から除外され、被害者のホストが起動不能になるのを回避します。

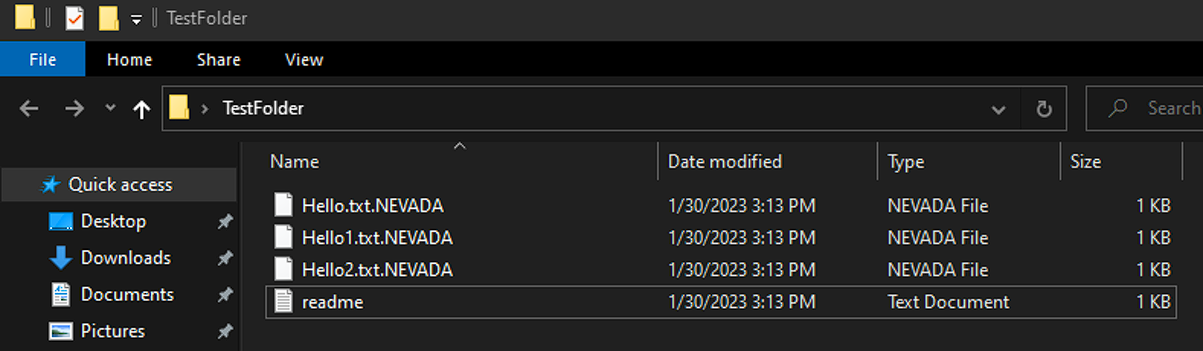

暗号化されたファイルには「.NEVADA」ファイル拡張子が追加され、各フォルダーには、攻撃者の要求を満たすために被害者に 5 日間の猶予を与える身代金メモがホストされます。

.png)

VMware ESXi システムをターゲットにする

Nevada ランサムウェアの Linux/VMware ESXi バージョンは、Windows の亜種と同じ暗号化アルゴリズム (Salsa20) を使用します。これは、 Petya ランサムウェアで以前に見られたアプローチである定数変数に依存しています。

Linux エンクリプターは、同じ断続的な暗号化システムに従います。 512KB 未満のファイルのみを完全に暗号化します。

おそらく Linux バージョンのバグが原因で、Nevada ランサムウェアはサイズが 512KB から 1.25MB のすべてのファイルをスキップすることを研究者は発見しました。

Linux ロッカーは次の引数をサポートしています。

- -ヘルプ > ヘルプ

- -daemon > 「ネバダ」サービスの作成と開始

- -file > 特定のファイルを暗号化する

- -dir > 特定のフォルダーを暗号化する

- -esxi > すべての仮想マシンを無効にする

Linux システムでは、公開鍵は暗号化されたファイルの末尾に追加の 38 バイトの形式で保存されます。

Resecurity は、Petya ランサムウェアと共有される類似点は暗号化実装のバグにまで及ぶと述べています。これにより、身代金を支払うことなくデータを回復できる秘密鍵も取得できるようになる可能性があります。

Nevada ランサムウェアは、巧みなハッカーを探して、アフィリエイトと初期アクセス ブローカーのネットワークを構築し続けています。

Resecurity は、ネバダ州のランサムウェア オペレーターが侵害されたエンドポイントへのアクセスを購入し、侵入を実行するために専任のポスト エクスプロイト チームを関与させていることを確認しました。

研究者は、この脅威は拡大を続けているようであり、注意深く監視する必要があると述べています。

Comments