Microsoft は、これまで文書化されていなかったレバノンを拠点とする活動グループ Microsoft Threat Intelligence Center (MSTIC) が POLONIUM として追跡することで、OneDrive を悪用する攻撃活動を検出し、無効化することに成功しました。関連するインジケーターと戦術は、攻撃活動の検出を改善し、攻撃者のアカウントを無効にするために、OneDrive チームによって使用されました。この悪用にさらに対処するために、Microsoft は、POLONIUM の攻撃者によって作成された 20 以上の悪意のある OneDrive アプリケーションを停止し、影響を受ける組織に通知し、POLONIUM オペレーターによって開発されたツールを隔離する一連のセキュリティ インテリジェンスの更新を展開しました。このブログでの私たちの目標は、POLONIUM の戦術を公開し、コミュニティ全体と共有することで、将来の活動を阻止することです。

MSTIC は、POLONIUM がレバノンを拠点とする運用グループを代表していると確信しています。また、観測された活動は、主に被害者の重複とツールや技術の共通性に基づいて、イランの情報安全保障省 (MOIS) に所属する他のアクターと調整されたものであると中程度の確信を持って評価しています。テヘランからのそのような協力または指示は、イラン政府が第三者を使用して彼らに代わってサイバー作戦を実行しているという2020年後半以降の一連の暴露と一致し、イランのもっともらしい否認を強化する可能性があります.

POLONIUM は、イスラエルを拠点とする 20 以上の組織と、レバノンで活動している 1 つの政府間組織を、過去 3 か月間に標的にしたり侵害したりしてきました。この攻撃者は、正規のクラウド サービスを悪用してコマンド アンド コントロール (C2) を行う独自のツールを被害者のほとんどに展開しました。 POLONIUM は、正当な OneDrive アカウントを作成して使用し、それらのアカウントを C2 として利用して攻撃操作の一部を実行することが観察されました。このアクティビティは、OneDrive プラットフォームのセキュリティの問題や脆弱性を表すものではありません。さらに、MSTIC は現在のところ、この活動と Volatile Cedar のようなレバノンに関連する他の公的に文書化されたグループとの関連性を確認していません。このブログでは、イランの脅威アクターがプロキシと協力して攻撃を運用している可能性があることを示す詳細も公開します。 Microsoft は、悪用を特定し、悪意のあるアクティビティを削除し、新しいプロアクティブな保護を実装して、悪意のあるアクターが Microsoft のサービスを使用するのを思いとどまらせるために、プラットフォーム全体で引き続き取り組んでいます。

観察された国家の攻撃者の活動と同様に、Microsoft は、標的にされた、または侵害された顧客に直接通知し、アカウントを保護するために必要な情報を提供します。

観測されたアクターの活動

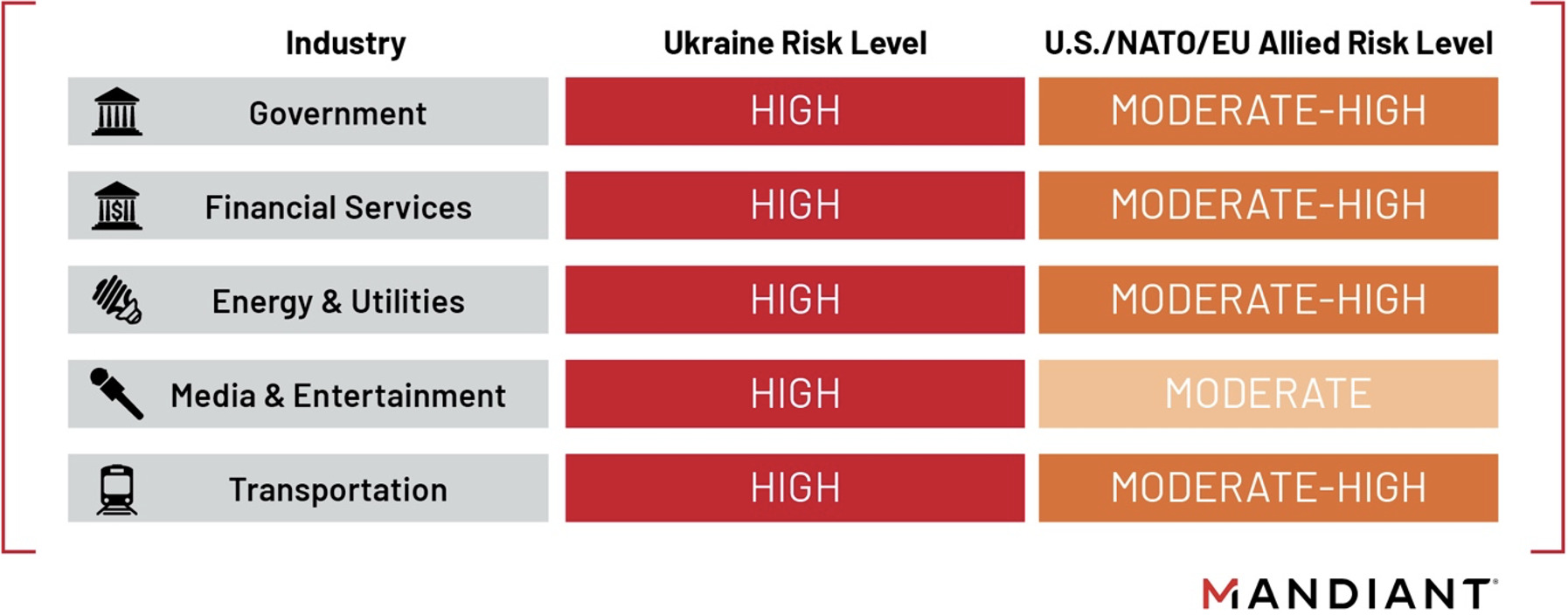

2022 年 2 月以降、POLONIUM は主にイスラエルの組織を標的としており、重要な製造業、IT、およびイスラエルの防衛産業に焦点を当てていることが観察されています。少なくとも 1 つのケースでは、IT 企業に対する POLONIUM の侵害が、サービス プロバイダーの資格情報に依存して標的のネットワークへのアクセスを取得するサプライ チェーン攻撃で、下流の航空会社と法律事務所を標的にするために使用されました。彼らが標的とした複数の製造会社は、イスラエルの防衛産業にもサービスを提供しており、ダウンストリーム アクセスを得るためにサービス プロバイダーのアクセスを標的とする、いくつかのイランのグループを含む多くのアクターによる増加傾向に続く POLONIUM 戦術を示しています。観測された被害組織は、重要な製造業、情報技術、輸送システム、防衛産業基盤、政府機関とサービス、食品と農業、金融サービス、医療と公衆衛生、およびその他の業種の企業でした。

POLONIUM TTP は、イランを拠点とする国家アクターと共有されています

MSTIC は、POLONIUM がイランの諜報安全保障省 (MOIS) に所属する複数の追跡対象の攻撃者グループとその作戦を調整していることを、ある程度の自信を持って評価しています。

- 共通の固有の被害者ターゲット: MSTIC は、POLONIUM が MERCURY が以前に侵入した複数の被害者に対してアクティブであるか、複数の被害者をターゲットにしているのを観察しました。 US Cyber Commandによると、MERCURY として追跡しているグループである MuddyWater は、「イラン情報セキュリティ省内の下位要素です」。

- 可能性のある「ハンドオフ」操作の証拠:被害組織の独自性は、ミッション要件が MOIS に収束していることを示唆しています。これは、MOIS が POLONIUM に以前に侵害された被害者の環境へのアクセスを提供し、新しい活動を実行する「ハンドオフ」運用モデルの証拠である可能性もあります。 MSTIC は引き続き両方のアクターを監視し、この「引き継ぎ」仮説をさらに検証します。

- C2 での OneDrive の使用: MSTIC は、POLONIUM と DEV-0133 (別名Lyceum ) の両方が、OneDrive を含むクラウド サービスを使用して、データの引き出しとコマンド アンド コントロールを行っていることを確認しています。

- AirVPN の使用: POLONIUM と DEV-0588 (別名 CopyKittens) はどちらも、通常、運用活動に AirVPN を使用します。パブリック VPN サービスの使用は多くのアクター セットで一般的ですが、AirVPN を使用するというこれらのアクターの特定の選択は、上記の追加の重複と相まって、POLONIUM が MOIS と協力しているという中程度の信頼性評価をさらにサポートします.

クラウド サービスの悪用

POLONIUM は、クラウド サービスをコマンド アンド コントロールやデータの流出に利用する一連のカスタム インプラントを展開していることが確認されています。 MSTIC は、OneDrive と Dropbox で POLONIUM が所有するアカウントに接続するインプラントを観察しました。これらのツールは、次のマルウェアとして検出されます。

- トロイの木馬:PowerShell/CreepyDrive.A!dha

- トロイの木馬:PowerShell/CreepyDrive.B!dha

- トロイの木馬:PowerShell/CreepyDrive.C!dha

- トロイの木馬:PowerShell/CreepyDrive.D!dha

- トロイの木馬:PowerShell/CreepyDrive.E!dha

- トロイの木馬:MSIL/CreepyBox.A!dha

- トロイの木馬:MSIL/CreepyBox.B!dha

- トロイの木馬:MSIL/CreepyBox.C!dha

OneDrive はアップロードされたすべてのコンテンツに対してウイルス対策スキャンを実行しますが、POLONIUM はクラウド サービスを使用してマルウェアをホストしていません。マルウェアが OneDrive アカウントでホストされている場合、Microsoft Defender ウイルス対策の検出によってブロックされます。代わりに、正規の顧客と同じ方法でクラウド サービスとやり取りしています。 OneDrive は MSTIC と提携して、既知の敵対行為に関連するアカウントを特定して無効にします。

CreepyDrive 分析

CreepyDrive インプラントは、POLONIUM が所有する OneDrive ストレージ アカウントをコマンド アンド コントロールに利用します。インプラントは、攻撃者が盗んだファイルをアップロードしたり、ファイルをダウンロードして実行できるようにする基本的な機能を提供します。

CreepyDrive インプラントによるすべての Web 要求は、 Invoke-WebRequestコマンドレットを使用します。インプラントのロジックはwhile trueループにラップされており、一度実行するとインプラントが継続的に実行されます。インプラントには、ネイティブの永続化メカニズムは含まれていません。終了した場合、攻撃者によって再実行される必要があります。

CreepyDrive インプラントには被害者 ID がないため、複数の被害者に同じ OneDrive アカウントを使用することは可能ですが、困難な場合があります。攻撃者が制御する別の OneDrive アカウントがインプラントごとに使用されている可能性があります。

OAuth トークンの取得

実行時に、インプラントは最初に OneDrive で認証する必要があります。攻撃者は、インプラント内に更新トークンを組み込みました。更新トークンは Open Authorization 2 (OAuth) 仕様の一部であり、有効期限が切れたときに新しい OAuth トークンを発行できます。シークレットを保護するトラステッド プラットフォーム モジュール (TPM) の使用など、トークンの盗難を困難にするメカニズムがいくつかあります。これらのメカニズムの詳細については、こちらを参照してください。

この例では、OneDrive アカウントに関連付けられた保護設定は攻撃者によって完全に制御されており、攻撃者はトークンとクライアント シークレットの盗難を防ぐ保護を無効にすることができます。脅威アクターは、アカウントに関連付けられたすべてのシークレットとキー マテリアルを完全に制御しているため、サインイン アクティビティは正当な顧客の行動のように見え、検出が困難です。

このトークンとクライアント シークレットは、OAuth トークンを生成するために、要求の本文で正当な Microsoft エンドポイントに送信されます。

https[://]login.microsoftonline.com/consumers/oauth2/v2.0/token

このリクエストは、インプラントが脅威アクターが所有する OneDrive アカウントと対話するために必要な OAuth トークンを提供します。この OAuth トークンを使用して、インプラントは次の Microsoft Graph API エンドポイントに要求を行い、ファイルdata.txtにアクセスします。

https[://]graph.microsoft.com/v1.0/me/drive/root:/Documents/data.txt:/content

ファイルdata.txtは、インプラントの主要なタスク メカニズムとして機能し、3 つの実行ブランチを提供します。

アップロード

最初の分岐は、応答で「upload」という単語が提供されるとトリガーされます。このレスポンス ペイロードには、アップロードするローカル ファイル パスと、ローカル ファイルをアップロードする脅威アクターが定義した可能性のあるリモート ファイル名の 2 つの追加要素も含まれています。リクエストは次のように構成されています。

https[://]graph.microsoft.com/v1.0/me/drive/root:/Uploaded/???:/content

ダウンロード

2 番目の分岐は、応答で「ダウンロード」という単語が提供されるとトリガーされます。この応答ペイロードには、攻撃者が所有する OneDrive アカウントからダウンロードするファイル名が含まれています。リクエストは次のように構成されています。

https[://]graph.microsoft.com/v1.0/me/drive/root:/Downloaded/???:/content

実行する

この分岐は、応答でコマンドが提供されない場合にトリガーされます。応答ペイロードには、実行するコマンドの配列、またはインプラントによって以前にダウンロードされたファイルへのファイル パスのいずれかを含めることができます。攻撃者は、個々のコマンドとファイル パスを組み合わせて提供することもできます。

配列の各値は、 Invoke-Expressionコマンドレットを使用してコマンドを実行する以下のカスタム関数に個別に渡されます。

実行された各コマンドの出力は集約され、攻撃者が所有する OneDrive アカウントの次の場所に書き戻されます。

https[://]graph.microsoft.com/v1.0/me/drive/root:/Documents/response.json:/content

このメカニズムの実行中に、攻撃者は次のリクエストで元のタスク ファイルdata.txtの内容をリセットします。

https[://]graph.microsoft.com/v1.0/me/drive/root:/Documents/data.txt:/content

最後に、CreepyDrive インプラントはスリープ状態になり、プロセスが終了するまでループで再実行されます。

カスタムインプラントの使用

POLONIUM は、Backdoor:PowerShell/CreepySnail.B!dha として検出されるカスタム PowerShell インプラントを展開することも確認されています。観察された CreepySnail インプラントの C2 には、次のものが含まれます。

- 135[.]125[.]147[.]170:80

- 185[.]244[.]129[.]79:63047

- 185[.]244[.]129[.]79:80

- 45[.]80[.]149[.]108:63047

- 45[.]80[.]149[.]108:80

- 45[.]80[.]149[.]57:63047

- 45[.]80[.]149[.]68:63047

- 45[.]80[.]149[.]71:80

以下のコードは、CreepySnail PowerShell インプラントがターゲット ネットワークに展開されると、盗まれた資格情報を使用して認証を試み、POLONIUM C2 に接続して、データの流出や C2 としてのさらなる悪用などの目的のさらなるアクションを実行する方法を示しています。

汎用ツールの使用

POLONIUM は、OneDrive インプラントを介してセカンダリ ペイロードをドロップすることも確認されています。 POLONIUM は、 plinkと呼ばれる対話型サインインを自動化する一般的な SSH ツールを使用して、被害者の環境から攻撃者が制御するインフラストラクチャへの冗長トンネルを設定しました。

POLONIUM plink トンネルで観察された C2 IP アドレスには、次のものがあります。

- 185[.]244[.]129[.]109

- 172[.]96[.]188[.]51

- 51[.]83 [.]246 [.]73

搾取

POLONIUM が被害者の多くに最初にアクセスした方法の確認を続けていますが、MSTIC は、 graph.microsoft.comにビーコンを送信している観察された被害者の約 80% が Fortinet アプライアンスを実行していたことに注目しています。これは、POLONIUM がCVE-2018-13379 の脆弱性を悪用して侵害された組織へのアクセスを取得することにより、これらの Fortinet デバイスを侵害したことを示唆していますが、決定的に証明するものではありません。

IT サプライ チェーンへの攻撃

あるケースでは、POLONIUM はイスラエルに拠点を置くクラウド サービス プロバイダーを侵害し、このアクセスを使用して、サービス プロバイダーの下流の顧客を侵害した可能性があります。具体的には、MSTIC は、POLONIUM がサービス プロバイダーを通じて方向転換し、イスラエルの法律事務所と航空会社へのアクセスを得たことを観察しました。 IT 製品やサービス プロバイダーを利用して下流の顧客にアクセスするという戦術は、依然としてイランのアクターとその代理人のお気に入りです。

Microsoft は、POLONIUM およびこのブログで説明した他のイランの MOIS 関連のアクターによる進行中の活動を引き続き監視し、お客様の保護を実装します。当社のセキュリティ製品全体で実施されている現在の検出、高度な検出、および IOC の詳細を以下に示します。

お客様に推奨されるアクション

「観測された攻撃者の活動」セクションで説明されている攻撃者が使用する手法は、以下に示すセキュリティ上の考慮事項を採用することで軽減できます。

- 含まれている侵害の兆候を使用して、それらが環境内に存在するかどうかを調査し、潜在的な侵入を評価します。 Microsoft Sentinelクエリは、以下の高度な検索セクションで提供されます。

- Microsoft Defender ウイルス対策がセキュリティ インテリジェンス更新プログラム 1.365.40.0 以降に更新されていることを確認するか、 クラウド保護が有効になっていることを確認して、関連するインジケーターを検出します。

- 「侵害の兆候」の表で指定された IP からのインバウンド トラフィックをブロックします。

- リモート アクセス インフラストラクチャ (VPN) のすべての認証アクティビティを確認します。特に、単一要素認証で構成されたアカウントに焦点を当てて、信頼性を確認し、異常なアクティビティを調査します。

- 多要素認証 (MFA) を有効にして、資格情報が侵害される可能性を軽減し、すべてのリモート接続に MFA が適用されるようにします。注: Microsoft は、すべてのお客様がMicrosoft Authenticatorなどのパスワードレス ソリューションをダウンロードして使用し、アカウントを保護することを強くお勧めします。

- サービス プロバイダーと関係がある顧客については、 パートナー関係を確認して監査し、組織とアップストリーム プロバイダーの間の不要なアクセス許可を最小限に抑えます。 Microsoft は、見慣れない、またはまだ監査されていないパートナー関係については、直ちにアクセスを削除することをお勧めします。

侵害の痕跡 (IOC)

以下のリストは、調査中に確認された IOC を示しています。お客様には、環境内でこれらの指標を調査し、検出と保護を実装して過去の関連アクティビティを特定し、システムに対する将来の攻撃を防止することをお勧めします。

| インジケータ | タイプ | 説明 |

| 135[.]125[.]147[.]170:80 | IPv4 アドレス | POLONIUM CreepySnail インプラント用 C2 |

| 185[.]244[.]129[.]79:63047 | IPv4 アドレス | POLONIUM CreepySnail インプラント用 C2 |

| 185[.]244[.]129[.]79:80 | IPv4 アドレス | POLONIUM CreepySnail インプラント用 C2 |

| 45[.]80[.]149[.]108:63047 | IPv4 アドレス | POLONIUM CreepySnail インプラント用 C2 |

| 45[.]80[.]149[.]108:80 | IPv4 アドレス | POLONIUM CreepySnail インプラント用 C2 |

| 45[.]80[.]149[.]57:63047 | IPv4 アドレス | POLONIUM CreepySnail インプラント用 C2 |

| 45[.]80[.]149[.]68:63047 | IPv4 アドレス | POLONIUM CreepySnail インプラント用 C2 |

| 45[.]80[.]149[.]71:80 | IPv4 アドレス | POLONIUM CreepySnail インプラント用 C2 |

| 185[.]244[.]129[.]109 | IPv4 アドレス | POLONIUM plink トンネルの C2 |

| 172[.]96[.]188[.]51 | IPv4 アドレス | POLONIUM plink トンネルの C2 |

| 51[.]83[.]246[.]73 | IPv4 アドレス | POLONIUM plink トンネルの C2 |

| トロイの木馬:PowerShell/CreepyDrive.A!dha | 道具 | カスタムインプラント署名 |

| トロイの木馬:PowerShell/CreepyDrive.B!dha | 道具 | カスタムインプラント署名 |

| トロイの木馬:PowerShell/CreepyDrive.C!dha | 道具 | カスタムインプラント署名 |

| トロイの木馬:PowerShell/CreepyDrive.D!dha | 道具 | カスタムインプラント署名 |

| トロイの木馬:PowerShell/CreepyDrive.E!dha | 道具 | カスタムインプラント署名 |

| トロイの木馬:MSIL/CreepyBox.A!dha | 道具 | カスタムインプラント署名 |

| トロイの木馬:MSIL/CreepyBox.B!dha | 道具 | カスタムインプラント署名 |

| トロイの木馬:MSIL/CreepyBox.C!dha | 道具 | カスタムインプラント署名 |

| トロイの木馬:MSIL/CreepyRing.A!dha | 道具 | カスタムインプラント署名 |

| トロイの木馬:MSIL/CreepyWink.B!dha | 道具 | カスタムインプラント署名 |

| バックドア:PowerShell/CreepySnail.B!dha | 道具 | カスタムインプラント署名 |

注:これらの指標は、この観察された活動を網羅しているとは見なされません。

検出

Microsoft 365 ディフェンダー

Microsoft Defender ウイルス対策

Microsoft Defender ウイルス対策は、署名ビルド 1.365.40.0 から始まる POLONIUM によって使用されるマルウェア ツールとインプラントを次のように検出します。

- トロイの木馬:PowerShell/CreepyDrive.A!dha

- トロイの木馬:PowerShell/CreepyDrive.B!dha

- トロイの木馬:PowerShell/CreepyDrive.C!dha

- トロイの木馬:PowerShell/CreepyDrive.D!dha

- トロイの木馬:PowerShell/CreepyDrive.E!dha

- トロイの木馬:MSIL/CreepyBox.A!dha

- トロイの木馬:MSIL/CreepyBox.B!dha

- トロイの木馬:MSIL/CreepyBox.C!dha

- トロイの木馬:MSIL/CreepyRing.A!dha

- トロイの木馬:MSIL/CreepyWink.B!dha

- バックドア:PowerShell/CreepySnail.B!dha

エンドポイントの Microsoft Defender

Microsoft Defender for Endpoint のお客様は、攻撃の可能性を示すものとして、次のアラートのいずれかまたは組み合わせが表示される場合があります。これらのアラートは、必ずしも POLONIUM の侵害を示しているわけではありません。

- POLONIUM アクターのアクティビティが検出されました

- PowerShell が疑わしいネットワーク接続を確立しました

- powershell.exe による不審な動作が確認されました

- 非表示の二重使用ツールの起動試行

- 非標準ポートへのアウトバウンド接続

クラウド アプリ用 Microsoft Defender

被害者のテナントで作成された OAuth アプリは、 offline_accessとFiles.ReadWrite.Allの 2 つの特定のアクセス許可範囲のみで作成されました。これらのアプリケーションは、マルチテナントに対応するように設定され、OneDrive 操作のみを実行しました。アプリケーションは、Graph API を介して OneDrive ワークロードにアクセスしました。そこでは、アプリケーションからの API へのほとんどの呼び出しが検索アクティビティとして行われ、いくつかの編集操作も観察されました。

アプリは OneDrive で多数の検索と編集を行いました

Microsoft Defender for Cloud Apps のアドオンであるアプリ ガバナンスは、OneDrive で多数の検索と編集を行う悪意のある OAuth アプリケーションを検出します。 Microsoft Defender for Cloud Apps で異常検出アラートを調査する方法について説明します。

高度なハンティング クエリ

マイクロソフト センチネル

POLONIUM IOC の特定

このクエリは、利用可能な Azure Sentinel ネットワーク ログ内の POLONIUM ネットワーク IOC を識別します。

CreepySnail 静的 URI パラメーターを検出する

CreepySnail ツールは、次のクエリを使用して検出できる静的 URI パラメーターを利用します。

Base64 でエンコード/送信されたマシンのユーザー名または IP アドレスを検出する

また、CreepySnail は、Base64 でエンコードされたパラメーターを利用して、被害者から攻撃者に情報を送信します。次のクエリは、Web 要求で Base64 エンコードで送信されているコンピューターのユーザー名または IP アドレス (Microsoft Defender for Endpoint ログに基づく) を検出します。

予測可能な OneDrive ファイル パスへの POLONIUM 要求を検出する

POLONIUM が利用する OneDrive 機能は、予測可能な OneDrive ファイル パスへの要求を行い、さまざまなフォルダーやファイルにアクセスします。次のクエリは、使用中のこれらのパスを検出します。

一意の CreepyDrive 再認証試行に関連する一連の要求イベントを検出します

CreepyDrive インプラントは、次のクエリを使用して検出できる Microsoft 認証サーバーと OneDrive に対して、予測可能な一連の要求を行います。

他の疑わしいエンコードされたリクエスト パラメータを探す

次のハンティング クエリを使用して、さらに疑わしいエンコードされたリクエスト パラメータを探し出すことができます。

Comments