Microsoft は、Microsoft Defender for Endpoint (MDE) エンタープライズ エンドポイント セキュリティ プラットフォームにコマンド アンド コントロール (C2) トラフィック検出機能を追加しました。

現在パブリック プレビューで利用できるこの新しい MDE 機能により、セキュリティ管理者は、ネットワーク層で攻撃者が制御するサーバーと通信しようとするマルウェアを検出できます。

C2 接続は、Defender for Endpoint のネットワーク保護 (NP) エージェントによって、アウトバウンド接続の IP アドレス、ポート、ホスト名、およびその他の値を Microsoft Cloud からのデータにマッピングすることによって検出されます。

Microsoft のクラウドベースの AI とスコアリング エンジンによって接続が悪意があると評価された場合、MDE は自動的に接続をブロックし、マルウェア バイナリを以前のクリーンな状態にロールバックします。

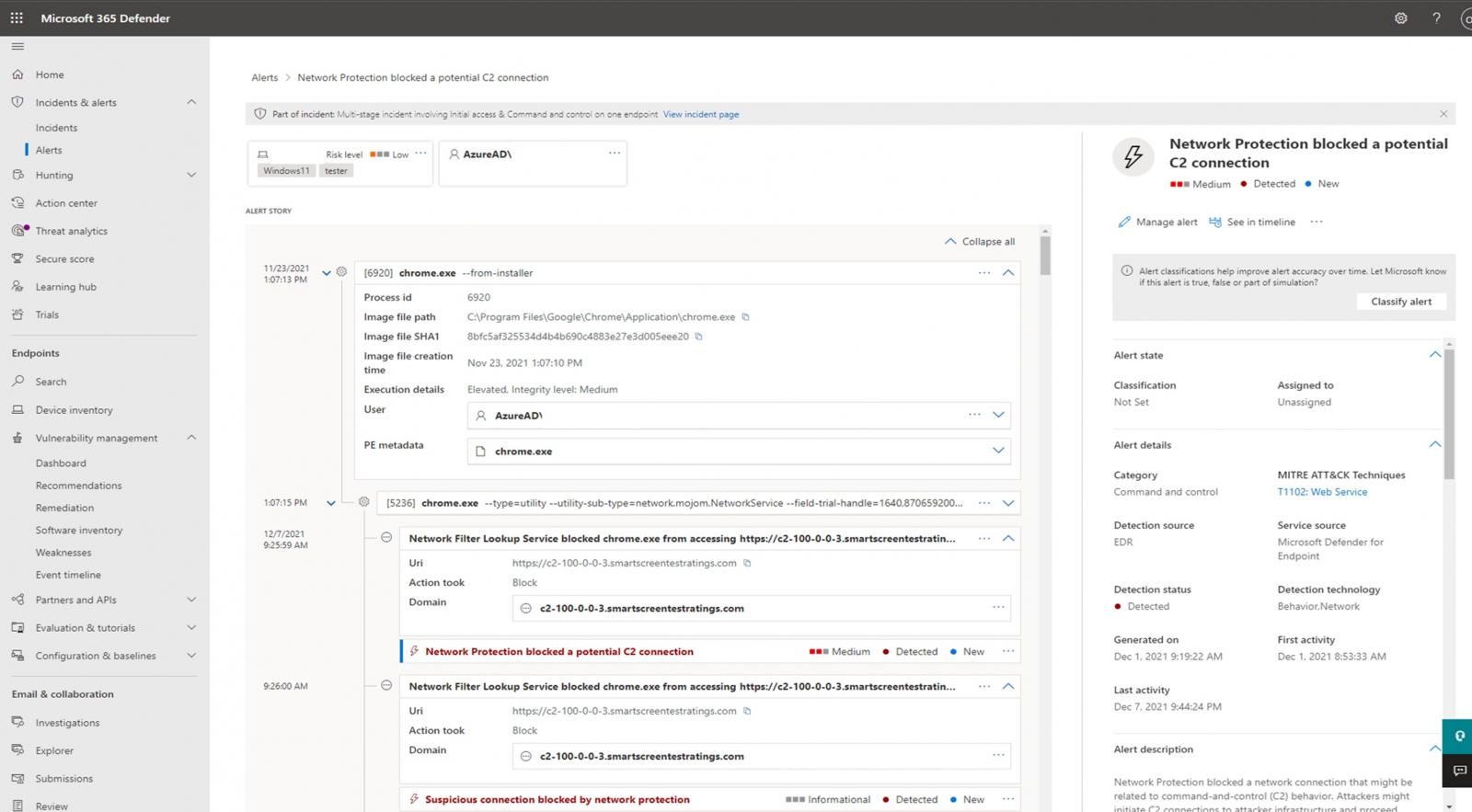

悪意のある接続が検出されると、”Network Protection が潜在的な C2 接続をブロックしました” アラートが Microsoft 365 Defender ポータルに追加され、SecOps チーム メンバーに重大度レベル、影響を受ける資産、アクティビティの期間などの詳細が提供されます。

以下のスクリーンショットに示すように、C2 接続アラートを開くと、攻撃フローや完全なタイムラインなどの詳細情報が表示されます。

「SecOps チームは、侵害の領域と既知の悪意のある IP への以前の接続を正確に定義できる正確なアラートを必要としています」と、MDE のシニア プログラム マネージャーである Oludele Ogunrinde 氏は述べています。

「Microsoft Defender for Endpoint の新機能により、SecOps チームは攻撃チェーンの早い段階でネットワーク C2 攻撃を検出し、それ以上の攻撃の伝播を迅速にブロックすることで拡散を最小限に抑え、悪意のあるバイナリを簡単に削除することで緩和にかかる時間を短縮できます。」

前提条件には、アクティブなリアルタイム保護とクラウド配信保護を備えた Microsoft Defender ウイルス対策、アクティブ モードの MDE、ブロック モードのネットワーク保護、およびエンジン バージョン 1.1.17300.4 以降がインストールされていることが含まれます。

コンシューマー (Windows 10 バージョン 1709 以降) とサーバー (Windows Server 1803、Windows Server 2019 以降) の両方のプラットフォームで動作します。

パブリック プレビューに既にサインアップしている場合、新しい機能は、ネットワーク保護 (NP) が有効になっている環境で徐々に自動的に適用されます。

先月、Microsoft は、ランサムウェア攻撃に対する防御を強化するために、Microsoft Defender for Endpoint でタンパー プロテクションがデフォルトで間もなく有効になるとも述べました。

Comments