Microsoft のセキュリティ インテリジェンス チームが最近、ビジネス メール侵害 (BEC) 攻撃を調査したところ、攻撃者は迅速に行動し、一部の手順には数分しかかからないことがわかりました。

侵害された資格情報を使用したサインインから、タイポスクワッティング ドメインの登録、電子メール スレッドのハイジャックまで、攻撃者はわずか数時間しかかかりませんでした。

この急速な攻撃の進行により、ターゲットが詐欺の兆候を特定して予防措置を講じる機会が最小限に抑えられます。

数十億の問題

BEC 攻撃は、攻撃者がフィッシング、ソーシャル エンジニアリング、またはダーク Web でのアカウント資格情報の購入を通じて、標的組織の電子メール アカウントへのアクセスを取得するサイバー攻撃の一種です。

次に、攻撃者は、 上級管理職やサプライヤーなどの信頼できる個人になりすまして、財務部門で働く従業員をだまして、不正な電信送金要求を承認させます。

FBI のデータによると、2016 年 6 月から 2019 年 7 月までの BEC 攻撃による損失は430 億ドルを超えており、これは法執行機関に報告された事例のみに関係しています。

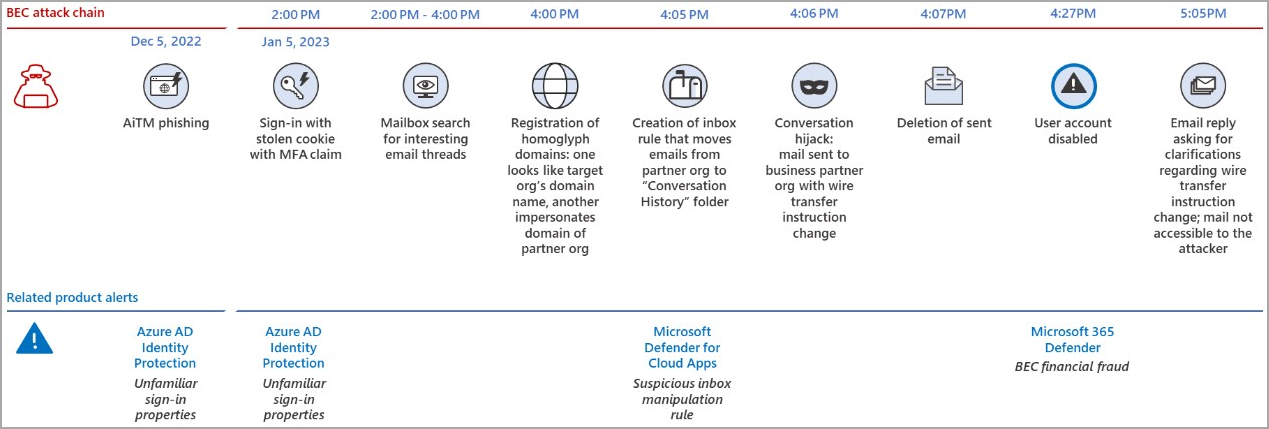

Microsoft のアナリストはTwitter のスレッドで、最近調査された BEC 攻撃は、標的のセッション Cookie を盗むために攻撃者が「中間者攻撃」 (AiTM) フィッシング攻撃を実行し、MFA 保護を迂回したことから始まったと説明しています。

攻撃者は 2023 年 1 月 5 日に被害者のアカウントにログインし、2 時間かけてメールボックスを検索して、ハイジャックできる適切なメール スレッドを探しました。

スレッド ハイジャックは、不正なメッセージが既存の通信交換の続きであるかのように見せかける非常に効果的な手法であるため、受信者はそれを信頼する可能性がはるかに高くなります。

その後、攻撃者はホモグリフ文字を使用して偽装ドメインを登録し、標的の組織およびなりすましパートナーのサイトとほぼ同じに見えるようにしました。

5 分後、攻撃者はパートナー組織から特定のフォルダーに電子メールを吸い上げる受信トレイ ルールを作成しました。

次の 1 分で、攻撃者はビジネス パートナーに電信送金の指示変更を求める悪意のある電子メールを送信し、侵害されたユーザーが違反を発見する可能性を減らすために、送信されたメッセージをすぐに削除しました。

最初のサインインから送信メールの削除まで、合計 127 分が経過しており、攻撃者側の急襲が反映されています。

Microsoft 365 Defender は、攻撃者が送信された電子メールを削除してから 20 分後に BEC 金融詐欺に関する警告を生成し、ユーザーのアカウントを無効にすることで攻撃を自動的に妨害しました。

「実際の攻撃シナリオに直面した顧客環境での BEC 検出とアクションのテストと評価では、Microsoft 365 Defender によってアカウントが自動的に無効にされた場合に、多数の組織がより適切に保護されました」とMicrosoft は主張しています。

「新しい自動中断機能により、SOC チームは、Microsoft 365 Defender によって実行されたすべてのアクションを調査し、必要に応じて、影響を受けた残りのアセットを修復することを完全に制御できます。」

Microsoft によると、同社のセキュリティ製品は、エンドポイント、ID、電子メール、および SaaS アプリにわたって信頼性の高い eXtended Detection and Response (XDR) シグナルを使用して、27 の組織を標的とする 38 の BEC 攻撃を阻止しました。

Comments