サイバー脅威がますます巧妙化し容赦ないものになるにつれ、サイバーセキュリティ意識向上月間の必要性は年々緊急性を増しています。 Microsoft は、すべての人にセキュリティを提供するための年間を通じた取り組みの一環として、多くの組織のデジタル オペレーションと物理オペレーションの両方を対象とした多数のインシデントを追跡し続けています。 IT システムを狙った通常のスパイ活動やデータ窃盗攻撃にとどまらず、攻撃者は、石油パイプライン1から医療機器に至るまで、IoT デバイスや運用技術 (OT) 機器にますます注意を向けるようになっています。 2悪意のあるアクターは、陰湿なソロリゲート3および Kaseya 4攻撃に見られるように、サプライ チェーンを標的にすることにも成功しています。

今月初めに、 2021 Microsoft Digital Defense Reportを公開して、組織がこの進化する脅威の状況をよりよく理解できるようにし、サプライ チェーンと IoT および OT 資産を保護するためのガイダンスを提供しました。すべてのセキュリティの精神で、これらの章のいくつかのハイライトを簡単に参照できるようにここに示します。

サプライチェーンの確保

サプライヤーのさまざまな層を監視するために複数のツールを採用すると、複雑さが増し、サイバー攻撃が敵に大きな利益をもたらす可能性が高くなります。サイロは別の問題を生み出す可能性があります。チームごとに優先順位が異なり、リスクの優先順位やプラクティスが異なる可能性があります。この不一致により、リスク分析における取り組みの重複やギャップが生じる可能性があります。サプライヤーの人員も最大の関心事です。組織は、誰がデータにアクセスできるかを知りたいと考えています。そのため、人的責任、シャドー IT、およびその他の内部関係者の脅威から身を守ることができます。

サプライヤーのリスク管理には、常時稼働の自動化された統合アプローチが必要ですが、現在のプロセスはこのタスクにはあまり適していません。サプライ チェーンを保護するには、組織の革新に合わせて拡張できる反復可能なプロセスを用意することが重要です。マイクロソフトでは、投資を9 つのセキュア サプライ チェーン (SSC) ワークストリームにグループ化し、各領域のリスクを系統的に評価して軽減します。

図 1:安全なエンド ツー エンドのサプライ チェーンのための 9 つの投資分野。

サプライ チェーンのリスク管理では、ソリューションを統合し、組織のデータに最終的に誰がアクセスできるかをより明確に把握することが最優先事項です。 ゼロ トラストへの旅を始める場所はたくさんありますが、最初のステップとして多要素認証(MFA) を導入する必要があります。

ホワイトハウスから

2021 年 5 月 12 日、ホワイトハウスは連邦政府機関とその技術プロバイダーがサプライ チェーンのセキュリティを強化するための手順を概説する国家のサイバーセキュリティの改善に関する大統領令 (EO) 14028 を発行しました。ソフトウェア プロバイダーに対して、EO は、安全なソフトウェア開発プラクティス、ソフトウェア検証と脆弱性チェック、ソフトウェア部品表 (SBOM)、脆弱性開示プログラム、およびその他の安全なプラクティスを含む、攻撃に対する耐性を強化するための要件を求めています。

特権アクセスを持つソフトウェアの連邦政府機関ユーザーに対して、EO 14028 は、 国立標準技術研究所(NIST) によって公開されたセキュリティ対策の実装を求めています。 Microsoft は、安全なソフトウェア開発のベスト プラクティスの開発に長い間投資してきました。また、 SAFECode 、 ISO/IEC 、NIST のNational Cybersecurity Center of Excellence (NCCoE) などを通じて、業界全体のプラクティスとコンセンサス標準を定義する取り組みに貢献してきました。 ゼロ トラスト アーキテクチャの実装プロジェクト。

IoTとOTのセキュリティ

クラウド接続の普及により、IoT と OT はネットワークの別の部分になりました。また、IoT および OT デバイスは通常、工場やオフィス ビルの内部から、遠隔地の作業現場や重要なインフラストラクチャまで、さまざまな環境に展開されているため、標的になりやすい方法で危険にさらされています。プライバシーに関する懸念や規制への準拠を考慮すると、すべてのデバイスでシームレスなセキュリティとガバナンスを実現するには、全体的なアプローチが必要であることは明らかです。

ゼロ トラスト セキュリティ モデルによる IoT ソリューションの保護は、次の5 つの要件に基づいて構築されています。

- デバイスを認証するための強力な ID を実装する:デバイスを登録し、更新可能な資格情報を発行し、 パスワードレス認証を採用し、ハードウェア ルート オブ トラストを使用して、意思決定を行う前に ID を確認します。

- 最小限の特権アクセスを維持して爆発範囲を緩和する:デバイスとワークロードのアクセス制御を実装して、侵害された可能性のある ID や未承認のワークロードを実行している ID による潜在的な損害を制限します。

- デバイスの正常性を監視して、アクセスを制御したり、修復のためにフラグを立てたりします。セキュリティ構成を確認し、脆弱性と安全でないパスワードを評価し、アクティブな脅威と異常な動作アラートを監視して、リスク プロファイルを作成します。

- デバイスを正常な状態に保つために継続的な更新を展開する:一元化された構成とコンプライアンス管理ソリューション、および堅牢な更新メカニズムを利用して、デバイスが最新で正常な状態であることを確認します。

- セキュリティの監視と対応を維持する: プロアクティブな監視を採用して、不正なデバイスや侵害されたデバイスを迅速に特定します。

図 2: 攻撃者が IoT を介して企業に侵入する方法。

「攻撃者は侵入ポイントとして「ソフト ターゲット」を選択します。スピア フィッシングまたは同様の攻撃により、IT システムへのアクセスが可能になり、攻撃者が OT システムに到達するための経路が提供される可能性があります。また、その逆も可能です。一例として、攻撃者はアクアリウム システムを使用してカジノのハイローラー データベースにアクセスし、接続性を備えたあらゆるデバイスが、やる気のある攻撃者に隙を与えることができることを示しました。」 —2021 マイクロソフト デジタル ディフェンス レポート

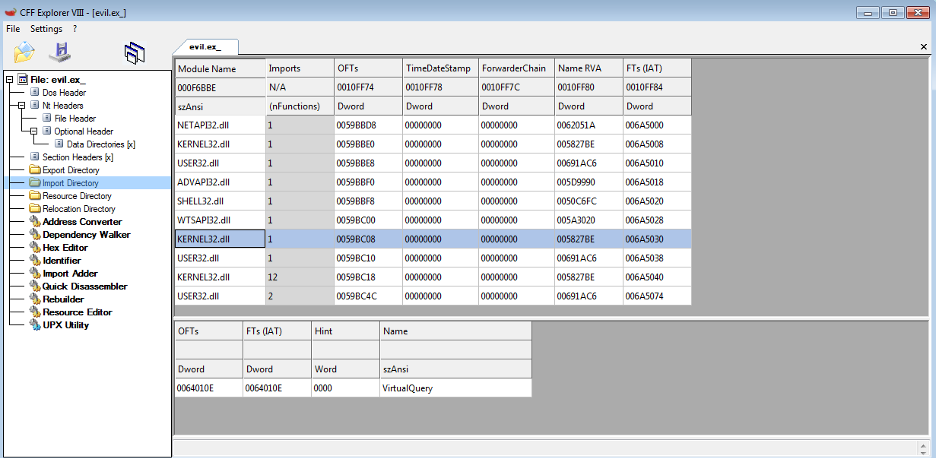

デフォルトのパスワードが問題を引き起こす

Microsoft のセンサー ネットワークは、パスワード データを含む 280,000 を超える攻撃に関する生データを提供してくれます。当然のことながら、攻撃の 96% で 10 文字未満のパスワードが使用されていました。これらのパスワード試行のうち、特殊文字が含まれていたのはわずか 2%で、 72% は数字さえ含まれていませんでした。 「admin」という単語は、IoT パスワードで 45 日間で 2,000 万回以上検出されました。

図 3: IoT および OT 設定における一般的なパスワードの普及。

IT と同じように IoT を維持する

IT システムに適用されるのと同じ厳密さで IoT および OT システムのセキュリティを評価することは、組織にとって不可欠です。 PC は定期的に証明書を更新する必要がありますが、IoT デバイスは多くの場合、工場出荷時の既定のパスワードで展開されます。攻撃者は、IoT と OT の相互作用にも注目しており、これが実際の危険をもたらしています。産業用制御システム (ICS) は、多くの場合、リモート機能が組み込まれています。つまり、仮想攻撃は物理的な害を引き起こす可能性があります。

マイクロソフトは、グローバル サイバー アライアンス (GCA) が実施した調査研究を支援し、攻撃を防止する上で一般的に推奨されるコントロールの有効性を実証しました。 GCA による実際の攻撃データの分析によると、デバイス メーカーが工場で設定したデフォルトのパスワード、またはユーザーが設定した脆弱なパスワードが、IoT デバイスで最も悪用されているセキュリティの脆弱性であることが示されています。彼らの調査結果は、IoT と OT のセキュリティに関する 4 つの簡単なポイントに要約できます。

- デフォルトのパスワードはありません。

- 脆弱性開示ポリシーを実装します。

- ソフトウェアを最新の状態に保ちます。

- 不正な通信や攻撃がないか IoT 通信を継続的に監視します。

もっと詳しく知る

Microsoft Defender for IoTが IoT および OT デバイスをセキュリティで保護する方法について説明します。

高度にセキュリティで保護されたデバイスの 7 つの特性を含め、サプライ チェーンや IoT/OT 攻撃から組織を保護する方法の詳細については、 2021 Microsoft Digital Defense Reportをダウンロードしてください。また、2021 年のサイバーセキュリティ意識向上月間の各週のテーマに関する情報を提供している過去のブログ投稿も参照してください。

- #BeCyberSmart: 一緒に学ぶことで、より安全に

- 新しいマイクロソフト デジタル ディフェンス レポートによると、サイバー攻撃はどのように変化しているか

- サイバーセキュリティの 7 人の刺激的なリーダーからキャリアに関するアドバイスを受ける

- ディフェンダーが求められている – 新しいサイバーセキュリティの専門家を育成する

- 国家への攻撃に関する新たな洞察

- ハイブリッド ワーク時代のサイバーセキュリティに関する新しい洞察

サイバーセキュリティ意識向上月間のページにアクセスして、年間を通じて組織を保護するためのリソースと情報を確認してください。あなたの役割を果たします。 #BeCyberSmart

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

1ハッカーが侵害されたパスワードを使用して植民地時代のパイプラインに侵入 、William Turton、Kartikay Mehrotra、Bloomberg。 2021 年 6 月 4 日。

2マイクロソフトは、IoT、産業用デバイス、Elizabeth Montalbano、Threatpost の 25 の重大な脆弱性について警告します。 2021 年 4 月 30 日。

3Solorigate の第 2 段階のアクティベーションの詳細: SUNBURST から TEARDROP、Raindrop 、Microsoft 365 Defender Research Team、Microsoft Threat Intelligence Center (MSTIC)、Microsoft Cyber Defense Operations Center (CDOC)、Microsoft Security 2021 年 1 月 20 日。

4Kaseya ランサムウェア攻撃により、サービス プロバイダーのハッキング競争が始まります– 研究者、ジョセフ メン、ロイター。 2021 年 8 月 3 日。

Comments