オープンソースのパスワード管理ソフトウェア KeePass の背後にある開発チームは、攻撃者がデータベース全体を平文で密かにエクスポートできるようにする、新たに発見された脆弱性として説明されているものに異議を唱えています。

KeePass は、LastPass や Bitwarden などのクラウドでホストされているデータベースではなく、ローカルに保存されたデータベースを使用してパスワードを管理できる、非常に人気のあるオープンソースのパスワード マネージャーです。

これらのローカル データベースを保護するために、ユーザーはマスター パスワードを使用してデータベースを暗号化できます。これにより、マルウェアや攻撃者がデータベースを盗み、そこに保存されているパスワードに自動的にアクセスすることができなくなります。

この新しい脆弱性は現在CVE-2023-24055として追跡されており、標的のシステムへの書き込みアクセス権を持つ攻撃者が KeePass XML 構成ファイルを変更し、すべてのユーザー名とパスワードをクリアテキストで含むデータベースをエクスポートする悪意のあるトリガーを挿入することができます。 .

ターゲットが次に KeePass を起動し、マスター パスワードを入力してデータベースを開いて復号化すると、エクスポート ルールがトリガーされ、データベースの内容がファイルに保存され、攻撃者は後で自分の制御下にあるシステムに侵入できます。

ただし、このエクスポート プロセスは、ユーザーに通知されることも、KeePass がエクスポート前の確認としてマスター パスワードの入力を要求することもなく、バックグラウンドで開始されるため、攻撃者は保存されているすべてのパスワードに密かにアクセスできます。

これが報告され、CVE-ID が割り当てられた後、ユーザーは KeePass の背後にある開発チームに、悪意を持って変更された構成ファイルを介してトリガーされるようなサイレント データベース エクスポートの前に確認プロンプトを追加するか、エクスポート機能のないバージョンのアプリを提供するように依頼しました。 .

もう 1 つの要求は、実際の KeePass データベース内のエクスポートを無効にする構成可能なフラグを追加することです。これは、マスター パスワードを知ることによってのみ変更できます。

CVE-2023-24055 が割り当てられて以来、概念実証のエクスプロイトが既にオンラインで共有されており、マルウェアの開発者が、侵害されたデバイス上の KeePass データベースのコンテンツをダンプして盗む機能を備えた情報スティーラーをアップグレードすることが容易になっている可能性があります。

KeePass 開発者が異議を唱える脆弱性

オランダとベルギーの CERT チームも CVE-2023-24055 に関するセキュリティ アドバイザリを発行しましたが、 KeePass開発チームは、ターゲットのデバイスへの書き込みアクセス権を持つ攻撃者も他の方法で KeePass データベースに含まれる情報。

実際、KeePass ヘルプ センターの「セキュリティの問題」ページでは、少なくとも 2019 年 4 月以降、「設定ファイルへの書き込みアクセス」の問題について、「実際には KeePass のセキュリティ上の脆弱性ではない」と説明されています。

ユーザーが通常のプログラムとして KeePass をインストールし、攻撃者が書き込みアクセス権を持っている場合、攻撃者は「さまざまな種類の攻撃を実行する」こともできます。ユーザーがポータブル バージョンを実行している場合、攻撃者は KeePass 実行可能ファイルをマルウェアに置き換えることもできます。

「どちらの場合も、KeePass 構成ファイルへの書き込みアクセス権を持つことは、通常、攻撃者が構成ファイルを変更するよりもはるかに強力な攻撃を実際に実行できることを意味します (そして、最終的にこれらの攻撃は、構成ファイルの保護とは関係なく、KeePass にも影響を与える可能性があります)。 」 KeePass の開発者が説明します。

「これらの攻撃は、環境を安全に保つことによってのみ防ぐことができます (ウイルス対策ソフトウェア、ファイアウォールを使用する、不明な電子メールの添付ファイルを開かないなど)。KeePass は、安全でない環境で魔法のように安全に実行することはできません。」

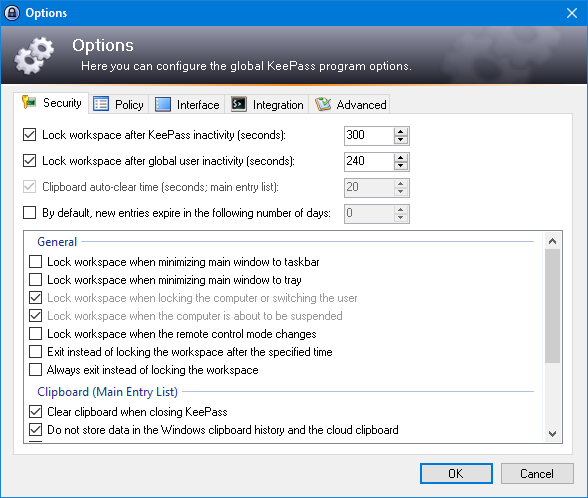

ただし、KeePass の開発者が、トリガーによるクリアテキストへのエクスポートの問題に対処するアプリのバージョンをユーザーに提供しない場合でも、システム管理者としてログインし、強制構成ファイルを作成することでデータベースを保護できます。

このタイプの構成ファイルは、悪意のあるアクターによって追加された新しいトリガーを含め、グローバルおよびローカル構成ファイルに記述されている設定よりも優先されるため、CVE-2023-24055 の問題が軽減されます。

強制設定ファイルを使用する前に、通常のシステム ユーザーが KeePass のアプリ ディレクトリ内のファイル/フォルダーへの書き込みアクセス権を持っていないことも確認する必要があります。

また、攻撃者が強制された構成を回避できる可能性があるもう 1 つのことがあります。それは、強制された構成ファイルが保存されたフォルダーとは別のフォルダーから起動された KeePass 実行可能ファイルを使用することです。

「強制された構成ファイルは、同じディレクトリ内の KeePass プログラムにのみ適用されることに注意してください」と KeePass 開発チームは言います。

「ユーザーが強制構成ファイルなしで KeePass の別のコピーを実行すると、このコピーは別の場所に保存されている強制構成ファイルを認識しません。つまり、設定は強制されません。」

Comments