偽の恐喝者は、データ侵害やランサムウェアのインシデントに便乗し、米国企業を脅して、盗まれたとされるデータを公開または販売すると脅迫しています。

メッセージの受信者がメッセージの指示に従わない場合、攻撃者は分散型サービス拒否 (DDoS) 攻撃の脅威を追加することがあります。

悪役

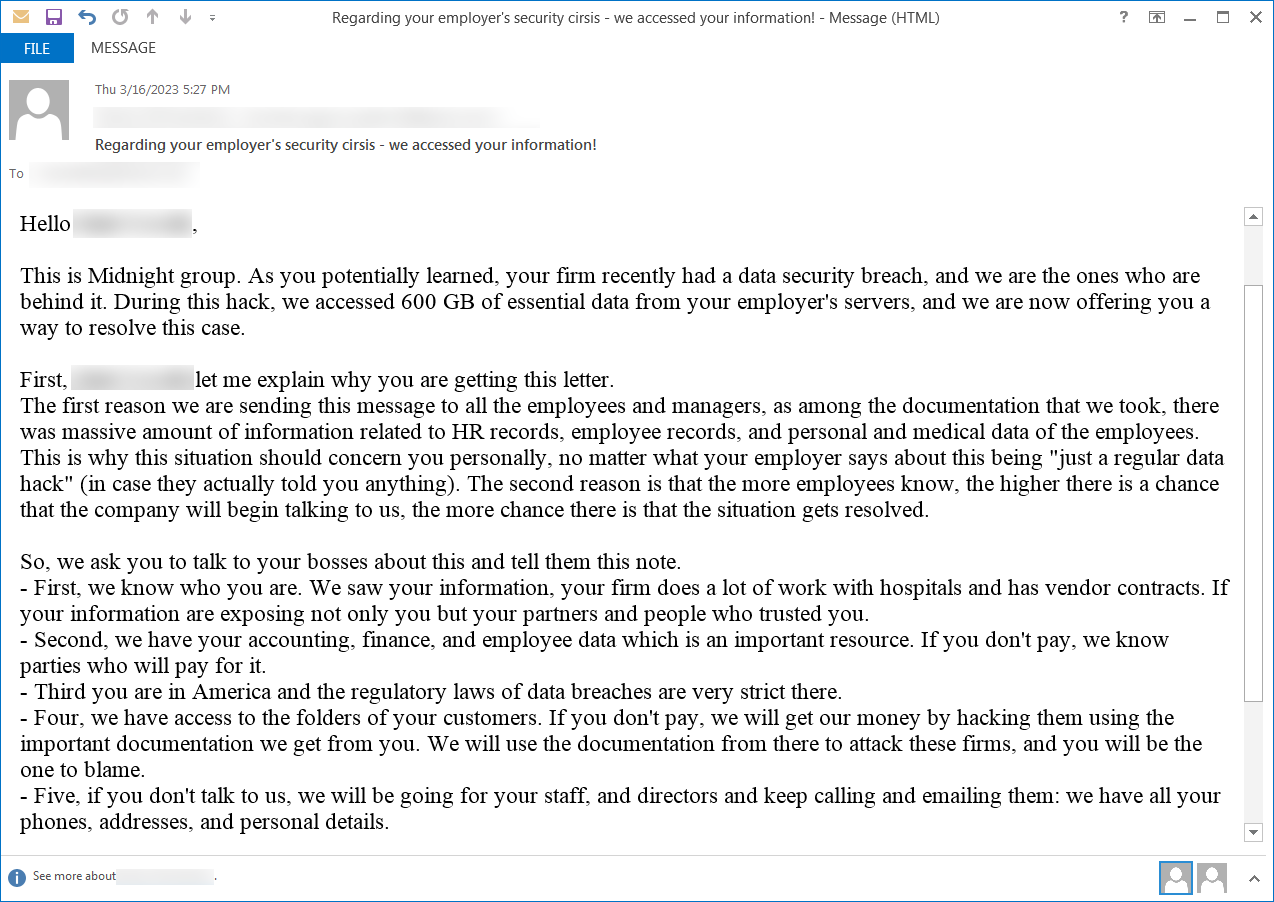

この活動の背後にいる攻撃者は、Midnight という名前を使用しており、少なくとも 3 月 16 日以降、米国の企業を標的にし始めています。

彼らはまた、メールでランサムウェアやデータ強要ギャングになりすまし、自分が侵入の作成者であると主張し、数百ギガバイトの重要なデータを盗みました。

石油添加剤業界の持株会社の従業員に宛てた 1 通の電子メールで、脅威アクターはSilent Ransom Group (SRG) であると主張しました。SRG は、データを盗み、 Lunaとしても知られる被害者をゆすり取ることに焦点を当てた Conti シンジケートの分派です。 蛾。

ただし、同じメッセージの件名には、別の攻撃者であるSurtr ランサムウェア グループの名前が使用されており、2021 年 12 月に会社のネットワークを暗号化することが初めて確認されました。

ソース:

Midnight Group からの別の電子メールを発見し、彼らがデータ侵害の作成者であり、サーバーから 600 GB の「重要なデータ」を盗んだことを公言しました。

メッセージは、対象企業を半年以上前に退職した上級ファイナンシャル プランナーの住所に送信されました。

ソース:

保留中の DDoS 脅威

クロールの企業調査およびリスクコンサルティング会社の管理された検出および対応部門からの 3 月下旬のレポートによると、同様の電子メールの一部の送信者も DDoS 攻撃の脅威にさらされていました。

クロールの調査員によると、3 月 23 日以降、Silent Ransom Group の名前で受信した電子メールについて多くの組織がレポートを提出し始めました。

クロールの対応者はレポートの中で、これは「偽の恐喝の試みの新たな波」であり、脅威に正当性を与えるために脅迫し、正当性を与えるために、よりよく知られているサイバー犯罪者の名前を使用していると付け加えています。

「この方法は安価で、スキルの低い攻撃者でも簡単に実行できます。 419 ワイヤー詐欺と同様に、この詐欺はソーシャル エンジニアリングを利用して、被害者に締め切り前に支払うよう圧力をかけることで被害者を強要します。費用対効果が高く、サイバー犯罪者に収益をもたらし続ける能力があるため、この傾向は無期限に続くと予想しています」- Kroll

Kroll は 2021 年からこのようなインシデントを確認してきましたが、このような活動は 2019 年 11 月初旬に始まり、料金を支払わない被害者も DDoS 攻撃を経験していました。

それにもかかわらず、攻撃は低レベルの DDoS であり、恐喝者が支払われない限り、より大規模な攻撃の脅威が伴いました。

このようなインシデントは、2017 年に当時悪名高いハッカー グループ (New World Hackers、Lizard Squad、LulzSec、Fancy Bear、Anonymous など) の名前で何千もの企業に DDoS 脅威を送信した恐喝グループの活動を反映しています。

ランサムウェア攻撃の被害者を標的にする

インシデント対応会社の Arete からの別のレポートは、Surtr と SRG になりすました Midnight Group の詐欺メールと、3 月 24 日までの数週間に配信された多数のメッセージに関する Kroll の観察を裏付けています。

しかし、可視性に基づいて、インシデント対応者は、Midnight が以前にランサムウェア攻撃の被害者であった組織を標的にしていることを観察しました。

Arete のアナリストによると、初期の攻撃者には QuantumLocker (現在は DagonLocker に改称)、Black Basta、Luna Moth が含まれます。

Arete は、現在および以前のクライアントの少なくとも 15 人が Midnight Group から偽の脅迫を受けていたと述べています。

被害者がどのように選ばれるかは不明ですが、1 つの可能性は、最初の攻撃者のデータ漏洩サイト、ソーシャル メディア、ニュース レポート、または会社の開示など、公開されている情報源からのものです。

ただし、Arete は、情報が公開されていない場合でも、偽の攻撃者がランサムウェアの被害者を特定したことを指摘しており、最初の侵入者との協力を示している可能性があります。

ランサムウェアの攻撃者は、被害者から盗んだデータを販売することがよくあります。 Midnight Group が、このデータが取引または販売されている市場やフォーラムにアクセスできる場合、サイバー攻撃をまだ開示していないランサムウェアの被害者について知ることができます。

2019 年以降の空の脅威

Midnight Group の恐喝詐欺は新しいものではありません。この戦術は、2019 年にランサムウェア インシデント対応会社 Coveware によって観察され、 Phantom Incident Extortionと呼ばれています。

Coveware は、脅威アクターが受信者のターゲットに固有のデータを使用して脅威に信頼性を与えようとし、費用のかかる結果のプレッシャーを追加し、一般公開の損害よりもはるかに少ない支払いを要求すると説明しています.

これら 3 つのコンポーネントはすべて、ファントム インシデント恐喝 (PIE) の主力であり、空の脅威を明確に示しています。

Coveware は当初、PIE 詐欺の 4 つの例を提供し、最近、Midnight Group からのサンプル メールでレポートを更新しました。

3 社すべてが、Midnight Group の脅威は詐欺キャンペーンの一部であると評価しています。アレテが攻撃者と交戦しようとした結果、反応はなく、攻撃者から盗まれたデータの証拠もありませんでした。

このような電子メールを注意深く分析して、ファントムインシデント恐喝メッセージの構成要素を認識し、それらを空の脅威として却下することをお勧めします。

Comments