Mandiant Managed Defenseが率いる通信会社での最近の調査中、私たちのチームは、脅威アクターが正規の、侵害されたドメイン資格情報を使用してアクセスしたシステムを迅速に特定する任務を負っていました。顧客が FireEyeエンドポイント セキュリティ製品内で Logon Tracker モジュールを有効にしたため、この困難な作業は簡単になりました。

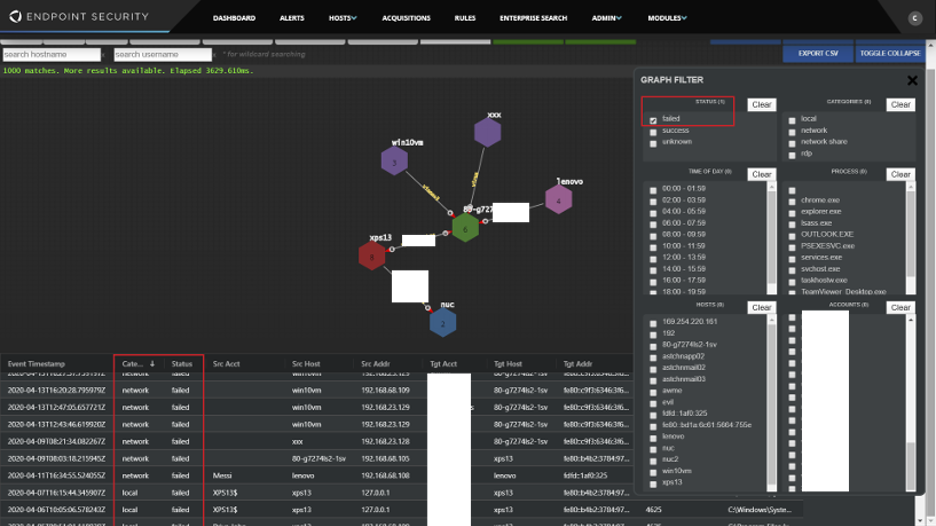

Logon Tracker は、Windows エンタープライズ環境内のラテラル ムーブメントの調査を簡素化するように設計された、Endpoint Security Innovation Architecture モジュールです。 Logon Tracker は、過去のログオン アクティビティを集約することで横方向の動きを調査する効率を向上させ、新しいアクティビティを監視するメカニズムを提供します。このデータは、調査の手がかり (侵害されたアカウントなど) を分析し、疑わしいアクティビティ (特権アカウントによる RDP アクティビティなど) を探すために設計されたユーザー インターフェイスに表示されます。 Logon Tracker は、ホスト名、ユーザー名、プロトコル、時刻、プロセス名、特権レベル、ステータス (成功/失敗) などでフィルタリングするオプションを使用して、不規則で一意のログオンを識別できるグラフ インターフェイスも提供します。

インシデント対応を成功させるための重要な要素は、敵対者がアクセスした可能性のあるシステムを特定するための調査作業です。 Windows イベント ログは、Windows システム間の敵対者の水平移動を特定するために一般的に使用される方法を提供します。ただし、すべてのログ ソースと同様に、Windows イベント ログはエンドポイントのデータ保持制限の対象となるため、Logon Tracker によって提供される集約されたログオン アクティビティは、インシデント対応の証拠の重要なソースになります。

Logon Tracker のグラフィック表示と未処理のログオン イベントにより、Mandiant Managed Defense は侵害された可能性のある 10 のホストを迅速に特定し、敵対者の活動のタイムラインを作成し始めることができました。

また、Managed Defense は Logon Tracker を活用して、インシデント対応全体を通じて、追加の疑わしいログオンと敵対者の活動を監視しました。侵害された既知のアカウントからのログオン (失敗したものと成功したものの両方) と、侵害されたシステムから発生したアクティビティを検索することで、調査担当者は、分析のためにどのシステムを優先する必要があるかを迅速に判断することができました。さらに、Logon Tracker は調査員に次の機能を提供します。

- ユーザー提供の IP 範囲から発生したアクティビティのログオン データをフィルター処理する

- 「ドメイン管理者」や「エンタープライズ管理者」など、特定の特権アカウントによるアクティビティのログオン データを検索します。

- 「特権」ログオン タイプを使用して、特権ログオンを検索します。

- カスタムルールのアラートと定義を提供します (近日公開予定!)

ケースの背景

7 月中旬、マネージド ディフェンス セキュリティ オペレーション センターは、Windows サーバーでの潜在的な認証情報収集活動を特定しました。このアクティビティには、組み込みの Windows ユーティリティである NTDSUTIL を実行して、アクティブな NTDS.dit ファイルのスナップショットを取得し、それをテキスト ファイルにローカルに保存するように構成された、スケジュールされたタスクの作成が含まれていました (図 2 参照)。

| “schtasks /s <編集済み> /create /tn ntbackup /tr “ntdsutil スナップショット \”インスタンス ntds のアクティブ化\” create quit quit >c:UsersadminAppDataLocalTemp ntds.log” /sc once /st 05:38:00 /sd 07-12-2020 /f |

図 2: NTDS.DIT 収集用のスケジュールされたタスクの作成

NTDS.dit ファイルは、ユーザー オブジェクト、グループ メンバーシップ、グループ、およびドメイン内のすべてのユーザーのパスワード ハッシュなどの Active Directory データを含むデータベースです。

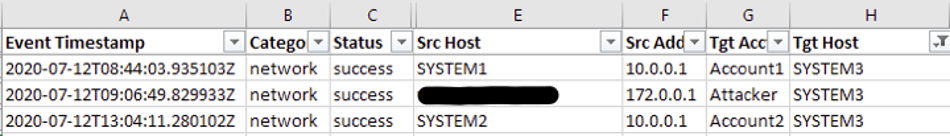

Logon Tracker と単純なタイムライン分析を活用して、Managed Defense は敵対者がこのシステムにアクセスし、環境内で使用されている命名規則と一致しないホスト名を持つシステムからスケジュールされたタスクを作成したことをすぐに判断しました。 Logon Tracker データの匿名化された例を図 3 に示します。

疑わしいホスト名と侵害された可能性のあるユーザー名を武器に、Managed Defense は Logon Tracker の検索機能を使用して、攻撃者がアクセスした可能性のあるシステムの範囲を特定しました。

調査の結果、Linux Apache Web サーバー上でホストされているインターネット向けの顧客関係管理 (CRM) アプリケーションが侵害されたことが明らかになりました。複数の Web シェルが Web アクセス可能なフォルダー内に配置されていたため、攻撃者はサーバー上で任意のコマンドを実行できました。攻撃者は、これらの Web シェルの 1 つを利用して、悪意のある Apache モジュールをインストールし、モジュールを有効にするために Apache を再起動しました。 Mandiant は、このモジュールを COOKIEJAR として分類しています (詳細については、投稿の最後にあるマルウェアの付録を参照してください)。 COOKIEJAR モジュールにより、敵対者は侵害されたサーバーを経由して、顧客の内部ネットワーク内の任意の IP/ポート ペアにプロキシできるようになりました (図 4 を参照)。

この顧客のネットワークへのプロキシ アクセスを使用して、攻撃者は以前に侵害されたドメイン資格情報を利用して、SMB を使用して複数の Windows サーバーに接続しました。プロキシを使用して顧客のネットワークに接続したため、攻撃の実行に使用された攻撃者のワークステーションのホスト名もログオン イベントに渡されました。このタイプのアクティビティは、顧客ネットワークへの直接接続が原因で発生し、同じ LAN 上にいるのと似ています。敵対者が使用する非標準のホスト名と非標準の顧客命名規則により、スコーピングが容易になります。さらに、Managed Defense は、ネットワーク検出を活用して、認証の試みと敵のホストの活動について警告することができました。

マルウェアの付録

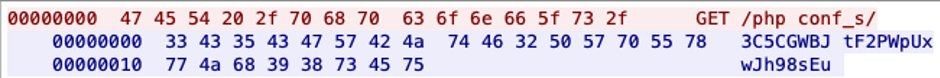

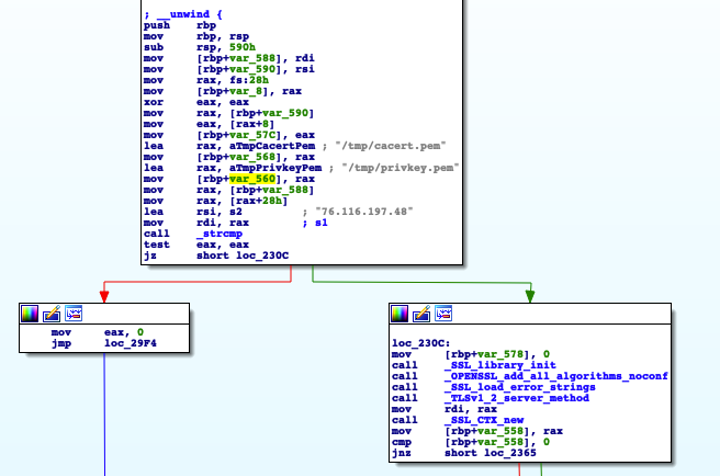

応答の過程で、Mandiant は、Apache HTTP サーバーへの HTTP リクエストを傍受できるカスタマイズされた悪意のある Apache プラグインを特定しました。新しいマルウェア ファミリ COOKIEJAR は、このアクティビティのクラスタリングと追跡を支援するために作成されました。 COOKIEJAR モジュールは、クライアントの IP アドレスが指定されたハードコーディングされた敵対者制御の IP アドレスと一致する場合にのみ実行される接続前フックをインストールします。 /tmp/cacert.pemと/tmp/privkey.pemからそれぞれロードされた証明書と秘密鍵を使用して、Apache サーバーによって指定されたポートで SSL/TLS 接続をリッスンします。クライアントの IP アドレスがハードコードされた IP アドレスと一致する場合 (図 4)、バックドアは URL の先頭に基づいて 3 つのコマンドを受け入れます。

- /phpconf_t/: 単純に <html><h1>accepted.</h1></html> を応答として書き込みます。サーバーがマルウェアに感染しているかどうかをテストするために使用される可能性があります。

- /phpconf_s/: サーバー上でコマンドを実行します。システムとの間のすべての通信はシェルに転送され、AES-256-ECB で暗号化されてから Base58 でエンコードされます。

- /phpconf_p/: Base58 と AES-256-ECB (以前と同じキー) を使用して、ホスト名/ポートとして提供された 2 番目のエンコードされた文字列 (最初の文字列は無視されます) をデコードします。サーバーはリモート ホストに接続し、コマンド アンド コントロール (C2) のプロキシとして機能します。 C2 との間のデータは、Base58 と AES-256-ECB を使用してエンコードされます。リモート ホストとの間のデータはエンコードされません。

テクニックの検出

|

製品 |

サイン |

|

ネットワーク セキュリティ/MVX |

|

謝辞

- Chris Gardner、マルウェア アナリスト

- フレッド ハウス、エンジニアリング担当ディレクター

モジュールのダウンロードやユーザー マニュアルなど、 FireEye Endpoint Security のLogon Tracker モジュールの詳細については、 FireEye Marketplaceを参照してください。 Mandiant Managed Defenseの詳細を確認し、オンデマンドでこれと今年の上位 5 つの Managed Defense 攻撃の要約をご覧ください。

Comments