「Heartbleed」の脆弱性が公開されてから 1 週間も経たないうちに、Mandiant のインシデント対応担当者は、標的型攻撃者による実際の攻撃の成功をすでに確認しています。 Heartbleed の脆弱性 (CVE-2014-0160) は、セキュリティ研究者のNeel Mehta とCodenomicon によって 4 月 7 日に公開されました。これは、Transport Layer Security (TLS) 拡張機能のバッファ オーバーリード バグです。このバグは、クライアントとサーバー間の「ハートビート」通知の提供を担当するコードのセクションに存在していました。攻撃者が不正なハートビート リクエストごとに最大 64KB のランダム メモリ領域を取得できるエクスプロイトの概念実証が先週インターネット上で公開されました。

今日まで、インターネット上の議論の多くは、脆弱性を利用して Web サーバーから秘密鍵を盗む攻撃者に集中しており、セッション ハイジャックの可能性についてはあまり注目されていません ( Matthew Sullivan のブログは注目すべき例外です)。

この投稿では、標的を絞った攻撃者が SSL VPN コンセントレータの Heartbleed 脆弱性を利用してクライアントの環境にリモート アクセスしたという Mandiant の調査に焦点を当て、これが組織に発生したかどうかをさかのぼって特定する手順を説明します。

4 月 8 日以降、攻撃者は VPN アプライアンスに対して Heartbleed の脆弱性を悪用し、複数のアクティブなユーザー セッションをハイジャックしました。具体的には、攻撃者は、現在認証されているユーザーのアクティブなセッション トークンを取得するために、脆弱なバージョンの OpenSSL でコンパイルされた VPN デバイスで実行されている HTTPS Web サーバーに不正なハートビート リクエストを繰り返し送信しました。攻撃者は、アクティブなセッション トークンを使用して、複数のアクティブなユーザー セッションを乗っ取ることに成功し、VPN コンセントレーターに自分が正当に認証されていることを確信させました。攻撃は、組織の多要素認証と、VPN に接続するシステムが組織によって所有され、特定のセキュリティ ソフトウェアを実行していることを検証するために使用される VPN クライアント ソフトウェアの両方をバイパスしました。

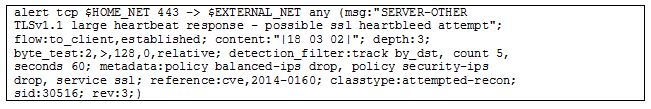

エクスプロイト方法は、IDS シグネチャと VPN ログという 2 つの情報源を分析することで特定され、確認されました。被害を受けた組織は、Heartbleed ネットワーク アクティビティを特定する一連の署名を実装しました。図 1 に示す IDS シグネチャ「SERVER-OTHER TLSv1.1 large heartbeat response – possible ssl heartbleed attempts」は、侵入中に 17,000 回以上警告を発しました。ハートビート応答のソースは、組織の内部 SSL VPN デバイスでした。

次の証拠は、攻撃者が正当なユーザー セッション トークンを盗んだことを証明しています。

- 悪意のある IP アドレスによって、被害組織の SSL VPN に向けられた Heartbleed 脆弱性に関する数千の IDS アラートがトリガーされました。

- VPN ログは、複数のユーザーのアクティブな VPN 接続が、悪意のある IP アドレスとユーザーの元の IP アドレスの間で急速に変化し、「フリップフロップ」を行っていることを示していました。いくつかのケースでは、「フリップフロップ」活動が数時間続きました。

- IP アドレスの変更に関連付けられたタイムスタンプは、多くの場合、互いに 1 ~ 2 秒以内でした。

- VPN にアクセスする正当な IP アドレスは、悪意のある IP アドレスから地理的に離れており、異なるサービス プロバイダーに属していました。

- VPN ログの異常のタイムスタンプは、Heartbleed バグに関連する IDS アラートと関連付けることができます。

VPN に接続すると、攻撃者は横方向に移動し、被害組織内で自分の権限を昇格させようとしました。

Mandiant は、脆弱なバージョンのリモート アクセス ソフトウェアまたはアプライアンスを実行している (または実行していた) 組織に対して、次の措置を講じることを推奨しています。

- 脆弱性の影響を受けるインフラストラクチャを特定し、できるだけ早くアップグレードします。

- ネットワーク侵入検知シグネチャを実装して、脆弱性を悪用しようとする繰り返しの試みを識別します。私たちの経験では、この脆弱性はメモリのランダム セクションから最大 64KB のデータしか公開しないため、攻撃者はおそらく何百回もの試行を送信するでしょう。

- VPN ログの履歴を確認して、セッションの IP アドレスが 2 つの IP アドレス間で繰り返し変更されたインスタンスを特定します。セッション中に IP アドレスが合法的に変更されることはよくあることですが、私たちの分析によると、異なるネットワーク ブロック、地理的な場所、異なるサービス プロバイダーの IP アドレス間で、IP アドレスが繰り返し変更されることはほとんどありません。または短時間で急速に。

参照: https://www.mandiant.com/resources/blog/attackers-exploit-heartbleed-openssl-vulnerability

Comments