マイクロソフトは本日、IT 管理者が、グループ ポリシーを介して、ローカル管理者アカウントを標的とするブルート フォース攻撃を自動的にブロックするように、セキュリティ更新プログラムをまだ受信している Windows システムを構成できるようになったことを発表しました。

これは、Microsoft のエンタープライズおよび OS セキュリティ担当副社長である David Weston が 7 月に、最新の Windows 11 ビルドで同じ Windows グループ ポリシーがデフォルトで有効になっていると述べた後のことです。

その結果、ポリシーがオンになっている Windows 11 システムでは、10 分以内に 10 回サインイン試行に失敗すると、ユーザー アカウント (管理者アカウントを含む) が 10 分間自動的にロックされます。

「Win11 ビルドには、RDP やその他のブルート フォース パスワード ベクトルを軽減するための DEFAULT アカウント ロックアウト ポリシーが追加されました」と彼は 7 月 21 日にツイートしました。

「この手法は、人間が操作するランサムウェアやその他の攻撃で非常に一般的に使用されています。この制御により、総当たり攻撃がはるかに困難になります。これは素晴らしいことです!」

今日、Weston の発表からほぼ 3 か月後、Microsoft は、2022 年 10 月の累積的な更新プログラムがインストールされているすべての Windows システムで、同じアカウント ロックアウト ポリシーが利用できるようになったことを明らかにしました。

「これ以上のブルート フォース攻撃/試行を防止するために、管理者アカウントのアカウント ロックアウトを実装しています」 と Microsoft は本日発表しました。

「2022 年 10 月 11 日以降の Windows 累積更新プログラムから、ローカル管理者アカウントのロックアウトを有効にするローカル ポリシーが利用可能になります。」

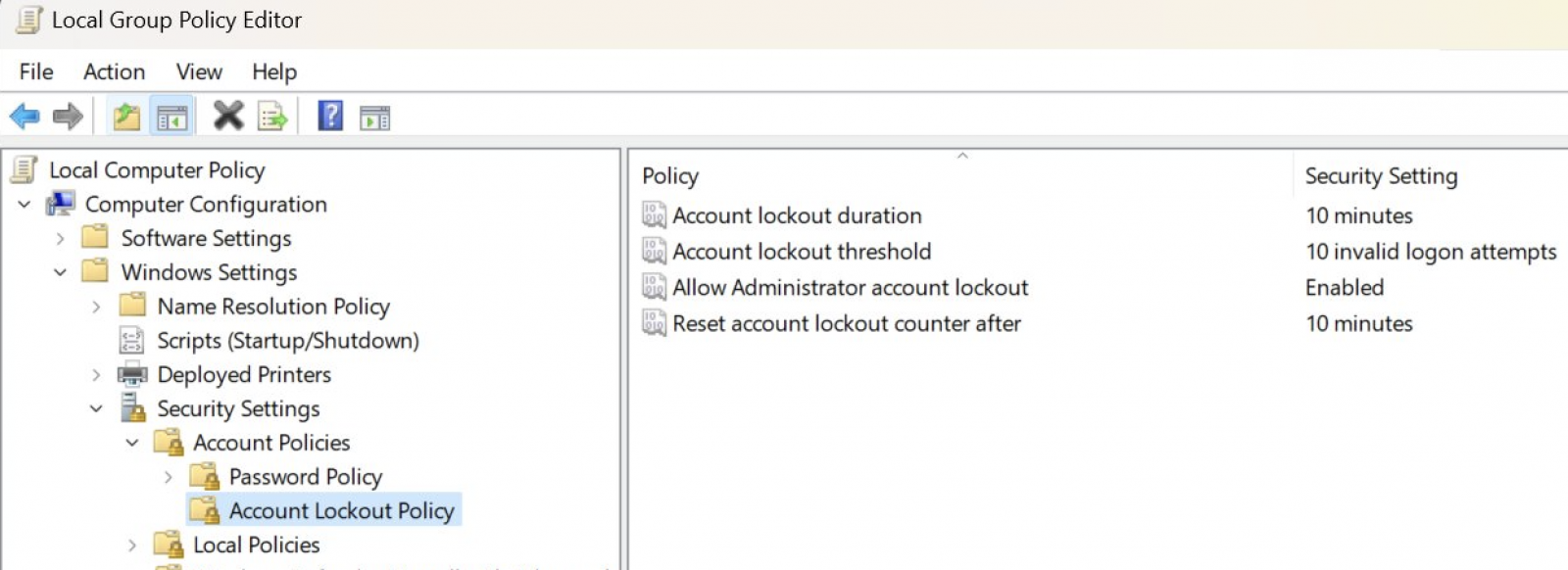

ブルート フォース攻撃に対するこの追加の防御をオンにしたい管理者は、ローカル コンピューター ポリシーコンピューターの構成Windows の設定セキュリティの設定アカウント ポリシーアカウント ロックアウト ポリシーの下にある “管理者アカウントのロックアウトを許可する” ポリシーを見つけることができます。

このグループ ポリシーは、Windows 11 22H2 を実行しているすべての新しいマシン、またはユーザーのパスワードを保存するセキュリティ アカウント マネージャー (SAM) データベースが最初にインスタンス化されるときに初期セットアップの前に 2022 年 10 月の Windows 累積更新プログラムがインストールされたマシンで、既定で有効になります。新しいマシン。

Microsoft は本日、ローカル管理者アカウントで複雑なパスワードを使用する必要があることも発表しました。パスワードには、「4 つの基本的な文字の種類 (小文字、大文字、数字、および記号) のうち少なくとも 3 つが含まれている必要があります」。

この決定は、パスワードが十分に長くないか複雑でない場合に、最新の CPU と GPU を備えたシステムを使用して実行するのは簡単なブルート フォース攻撃に対する追加の防御として採用されました。

レドモンドは、ダウンロードしたドキュメント内の Office マクロを自動ブロックし、Azure AD で多要素認証 (MFA) を強制するという最近の決定で示されているように、Windows システムに侵入するためにランサムウェア オペレーターによって悪用される攻撃対象領域をゆっくりと縮小しています。

Comments