GoBruteforcerボットネットマルウェア攻撃の新たな波は、AIが生成した例を使用して構成されていると考えられる露出したサーバー上の暗号通貨およびブロックチェーンプロジェクトのデータベースを標的としている。

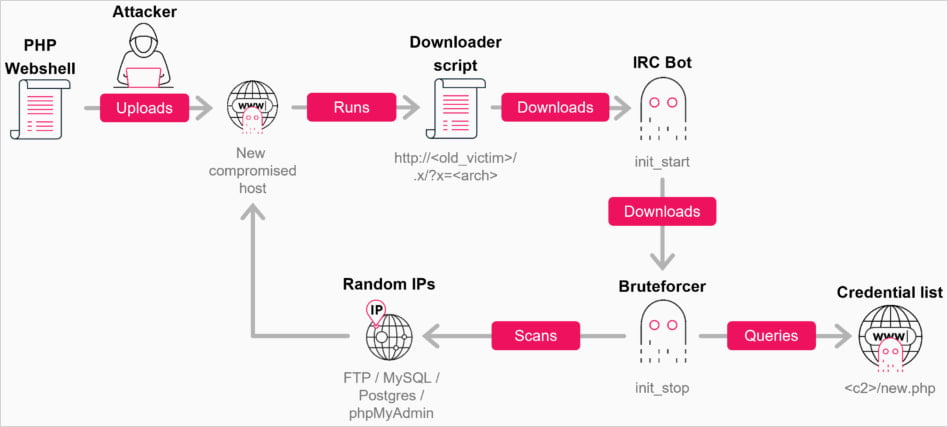

GoBrutforcerはGoBrutとしても知られている。これはGolangベースのボットネットで、通常、公開されたFTP、MySQL、PostgreSQL、phpMyAdminサービスを標的としています。

このマルウェアは多くの場合、侵害されたLinuxサーバーに依存してランダムなパブリックIPをスキャンし、ブルートフォース・ログイン攻撃を実行します。

脆弱な防御を利用

チェック・ポイントの研究者によれば、GoBrut攻撃に対して脆弱なインターネット接続サーバは5万台以上存在すると推定されている。

XAMPPが稼動しているサーバでは、管理者がセキュリティ設定を行わない限り、デフォルトのパスワードが脆弱に設定されていることが多いため、FTPサーバを経由して攻撃されることが多いという。

「攻撃者が標準的なアカウント(一般的にはdaemonまたはnobody)と脆弱なデフォルトパスワードを使ってXAMPP FTPへのアクセスを取得すると、典型的な次のステップはWebシェルをWebrootにアップロードすることです。

攻撃者は、MySQLサーバやphpMyAdminパネルの設定ミスなど、別の手段でWebシェルをアップロードすることもあります。感染チェーンは、ダウンローダー、IRCボットのフェッチ、ブルートフォースモジュールと続きます。

マルウェアの活動は、10~400秒の遅延の後に開始され、x86_64アーキテクチャ上で最大95のブルートフォース・スレッドを起動し、プライベート・ネットワーク、AWSクラウドの範囲、および米国政府のネットワークをスキップしながら、ランダムなパブリックIP範囲をスキャンします。

各ワーカーは1つのランダムなパブリックIPv4アドレスを生成し、関連するサービスポートをプローブし、提供されたクレデンシャルリストを通過し、終了します。設定された同時実行レベルを維持するために、新しいワーカーが継続的に生成される。

FTPモジュールは、バイナリに直接埋め込まれた22のユーザー名とパスワードのペアのハードコードされたリストに依存している。これらの認証情報は、XAMPP のようなウェブホスティングスタックのデフォルトアカウントや一般的にデプロイされるアカウントに密接に対応しています。

Source:チェック・ポイント

チェック・ポイントによれば、最近のキャンペーンにおいてGoBruteforcerの活動は、大規模な言語モデル(LLM)によって生成された一般的なサーバ設定スニペットの再利用によって促進されており、appuser、myuser、operatorといった、脆弱で予測可能なデフォルトのユーザー名が拡散しています。

これらのユーザー名は、AIが生成したDockerやDevOpsの指示に頻繁に登場するため、研究者らは、これらの設定が実世界のシステムに追加され、パスワードを吹き込む攻撃に対して脆弱になっていると考えている。

ボットネットの最近のキャンペーンに拍車をかけている2つ目の傾向は、XAMPPのような時代遅れのサーバースタックが、デフォルトの認証情報とオープンなFTPサービスを搭載して出荷され続けていることだ。このようなサーバ・スタックでは、脆弱性のある Webroot ディレクトリが公開され、攻撃者は Web シェルを使用することができます。

チェック・ポイントのレポートでは、感染したホストが、TRONとBinance Smart Chain(BSC)を掃引するTRONウォレット・スキャン・ツールに感染したキャンペーンを紹介しています。攻撃者は、約23,000個のTRONアドレスを含むファイルを使用し、自動化されたユーティリティでこれらのアドレスを標的として、残高がゼロでないウォレットを特定して排出しました。

GoBruteforcerを防御する管理者は、AIが生成したデプロイメントガイドの使用を避け、強力でユニークなパスワードを使用したデフォルト以外のユーザー名に依存する必要があります。

また、FTP、phpMyAdmin、MySQL、PostgreSQLのサービスが公開されていないかチェックし、XAMPPのような時代遅れのソフトウェアスタックをより安全な代替品に置き換えることをお勧めします。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

2026年CISO予算ベンチマーク

予算の季節です!300人以上のCISOやセキュリティ・リーダーが、来年に向けてどのような計画、支出、優先順位付けを行っているかを発表しました。本レポートでは、2026年に向けた戦略のベンチマーク、新たなトレンドの特定、優先事項の比較を可能にするために、彼らの洞察をまとめています。

トップリーダーがどのように投資を測定可能なインパクトに変えているかをご覧ください。

Comments