ランサムウェアや情報窃取者の脅威は、ほとんどの組織が適応できるよりも早く進化しています。 セキュリティチームは、特にバックアップとリカバリ・システムを通じて、ランサムウェアへの耐性を高めるために多額の投資を行ってきましたが、Picus SecurityのBlue Report 2025によると、今日の最も有害な攻撃は必ずしも暗号化に関するものばかりではありません。

その代わりに、ランサムウェアの運用者と情報窃取者のキャンペーンは、多くの場合、クレデンシャルの窃取、データの流出 、横方向の移動に重点を置いており、旧式のステルス性と持続性を活用して、最小限の混乱で目的を達成しています。

1億6,000万回を超える実際の攻撃シミュレーションに基づく「Blue Report 2025」と、マルウェア、脅威アクター、悪用テクニックの最新動向を分析した「Red Report 2025」の調査結果を比較すると、敵の戦術が進化していることがはっきりとわかります。

この2つのレポートが重複していることから、明確かつ懸念すべきシグナルが浮かび上がってきます。つまり、防御側は、敵が現在最も好んでいる手口の検知に後れを取っているということです。

ブルーレポートとは?

Picus Blue Reportは、組織が現実世界のサイバー脅威をどの程度防止・検知できているかを分析する年次調査報告書です。

脅威の傾向や調査データのみに焦点を当てた従来のレポートとは異なり、ブルーレポートは、Picus Security Validation Platformを使用して世界中で実施された1億6,000万回を超える攻撃シミュレーションから得られた実証的な結果に基づいています。

今年で3年目を迎えるブルーレポートは、業種、地域、攻撃サーフェスを問わず、企業の防御の状況をデータに基づいて明らかにしています。

このレポートでは、業界で認知されているMITRE ATT&CKの手口やテクニック、ランサムウェアの系統、情報窃取者の行動、2024年と2025年に新たに発見された脆弱性に対して 、防御と検知のパフォーマンスを評価します。

組織の実際のセキュリティ対策が機能している部分と、静かに、あるいはそうでなくとも失敗している部分を明らかにすることで、Blue Reportはセキュリティチームに、高リスクのエクスポージャに優先順位をつけ、レジリエンスを向上させ、Adversarial Exposure Validation(AEV)に裏打ちされた継続的脅威エクスポージャ管理(CTEM)戦略を採用するための明確な道筋を提供します。

レッドフラグの確認ブルーレポートがレッドレポートで検証したこと

レッドレポート2025は、情報窃取マルウェアの急増と暗号化不要のランサムウェア攻撃の普及を警告しています。攻撃者は、もはや騒々しいマルウェアや敵対的な手口だけに頼っているわけではありません。その代わりに、攻撃者は機密データを静かに盗み出し、それを脅迫、妨害、スパイ活動に利用しています。

クレデンシャル・ハーベスティング型マルウェア、ブラウザを標的とした情報窃取、およびパスワード・ストアからのクレデンシャル(T1555)のような手法は、今年のマルウェアのサンプルの25%に見られ、データ窃取に向けた広範な軸足を浮き彫りにしています。

Blue Report 2025は、このような懸念を実際の証拠によって検証しました。数百万回に及ぶ模擬攻撃の結果、最新のランサムウェアや情報窃取キャンペーンを後押ししているテクニックは、防御側が阻止できないものであることが明らかになりました。

-

情報強奪者や二重の強奪手口の台頭にもかかわらず、データ流出防止率はわずか3%に低下し、これまでで最低の水準となった。

-

パスワードのクラッキングはテスト環境の46%で成功し、2024年以降ほぼ倍増している。

-

有効なアカウント(T1078)の成功率は98%で、攻撃者がいかに簡単に盗んだり、脆弱な認証情報を悪用してコントロールを迂回するかを裏付けている。

これらのギャップは共に、危険な真実を示している。敵対者はその手法を変化させているが、組織はそれに追いついていない。

情報窃取者は急増しているが、なぜ防御者は遅れをとっているのか?

インフォスティーラーはもはや、無防備なユーザーからブラウザのパスワードをかき集めるだけの場当たり的なマルウェアではありません。より複雑な敵のキャンペーンで使用される、標的を絞った持続的なツールへと進化しており、静かで、検知されないまま、長い滞留時間にわたってデータを流出させるように設計されています。

これらの脅威は、アラームを作動させることなく成功することが多いため、特に危険です。盗んだ認証情報を使用し、正規のアクセスになりすますことで、従来のセキュリティ制御を回避し、通常のトラフィックに紛れ込み、数日から数週間にわたって機密データを漏えいさせることができます。

Blue Report 2025は、ほとんどの組織がこのような現実に対していかに準備不足であるかを浮き彫りにしている。情報窃取者の利用が増加しているにもかかわらず、データ流出の防止率は3%と極めて低い水準にとどまっている。

ほとんどの組織では、マルウェアのペイロードやフィッシングの添付ファイルなど、侵入してくるものに対する可視性は強化されていますが、流出するものを検知する能力ははるかに限られています。

なぜこのようなことが起きているのでしょうか?レポートでは、アウトバウンドモニタリングの欠如、不十分なDLPの実施、限定的な行動分析が主な原因であることを示している。攻撃者はこれらのギャップを悪用し、認証情報を取得したり、機密ファイルを盗んだりしています。

バックアップがランサムウェア対策の特効薬にならない理由

バックアップおよびリカバリ・ソリューションは、ランサムウェア対策プランに不可欠なコンポーネントですが、今日のランサムウェア・キャンペーンによる被害を防ぐには十分ではありません。

組織がバックアップ戦略を成熟させるにつれ、ランサムウェアグループはゲームのルールを変えることで対応してきた。

データを暗号化し、復号化のための支払いを要求するのではなく、データを盗み、それを公に漏らすと脅すという、暗号化を使わない恐喝に頼るようになったのです。暗号化なし。身代金キーもない。ただ利用するだけだ。

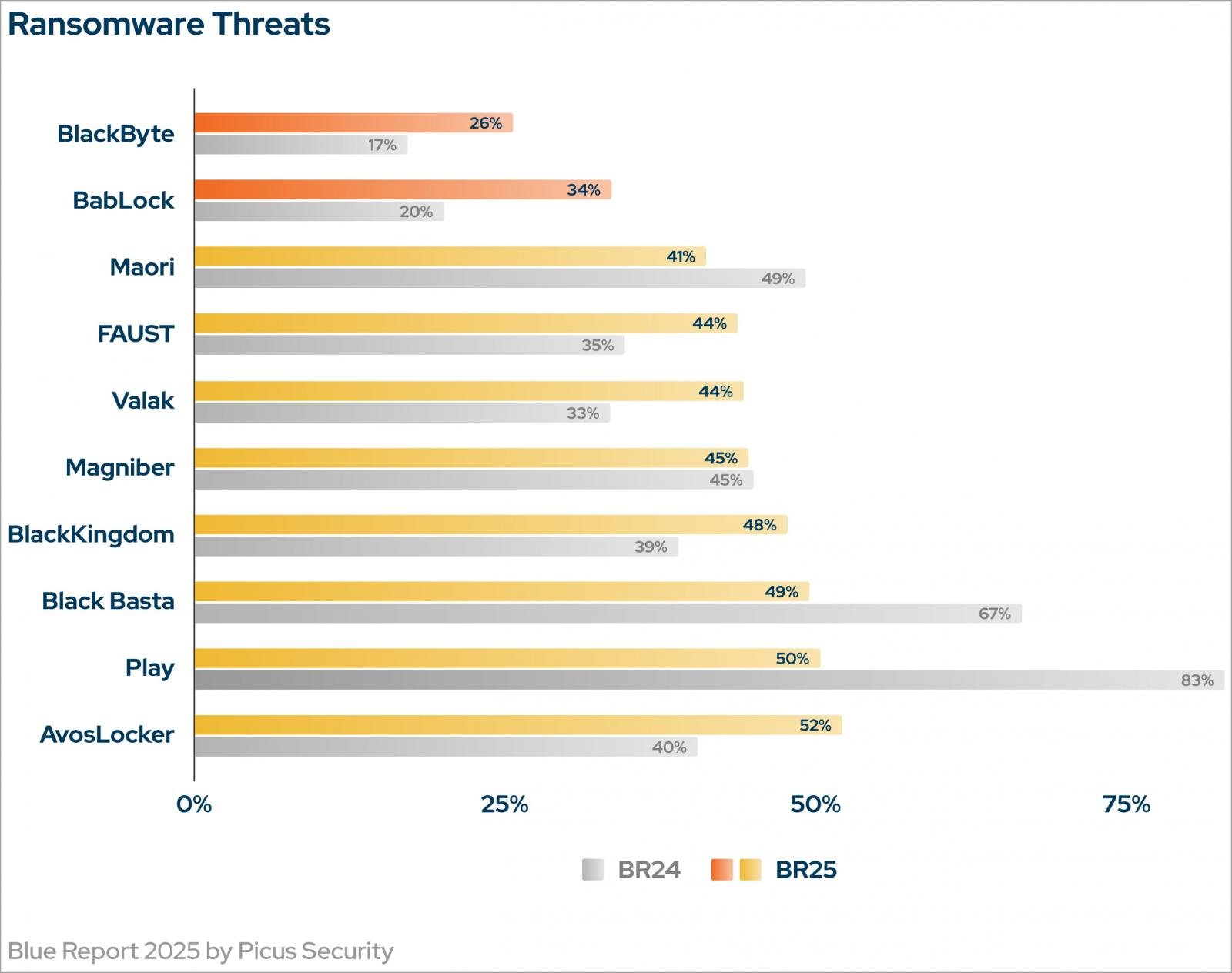

Blue Report 2025はこの進化を反映している。BlackByte(予防率26%)、BabLock(予防率34%)、Maori(予防率41%)といったランサムウェアの亜種が制御を回避し続けているのは、防御側に回復戦略が欠けているからではなく、クレデンシャルの乱用、横方向への移動、流出といった他の戦術が効果的にブロックされていないためです。

たとえデータがバックアップされ、復元されたとしても、このようなケースでは、データが流出した時点でその影響はすでに終わっています。

そのため、レポートでは、データがネットワークから流出する前に、また認証情報が悪用されて内部ユーザーになりすまされる前に、上流で予防と検知を行う必要性を強調している。

a.fl_button { background-color:#border:1px solid #3b59aa; color:color: #FFF; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

パイカスブルーレポートを入手する露出管理の現状

パスワードのクラッキングが25%から46%へとほぼ倍増し、重大な脆弱性が明らかになったことをご覧ください。さらに、攻撃がより巧妙になるにつれ、防止率は69%から62%に低下しました。

Picus Blue Reportで、セキュリティ態勢を強化し、脅威の暴露管理における最新の知見を探る方法をご覧ください。

ブルーレポート2025を使用して、最も重要な脅威に優先順位を付ける

優先順位が競合し、リソースが限られている世界では、最初に何を修正すべきかを知ることがすべてです。ブルー・レポート2025」は、1億6,000万件を超える攻撃シミュレーションを分析することで、企業が膨大な量のノイズを排除し、理論上ではなく実践上のセキュリティ対策の有効性を明らかにするのに役立ちます。

このレポートでは、業界、地域、攻撃ベクトル、ランサムウェアファミリー、MITRE ATT&CKの戦術とテクニック、最近発見された脆弱性など、さまざまな暴露を包括的に見ることができます。

このレベルのきめ細かさにより、企業は自社の防御が十分に機能していない場所、さらに重要なこととして、どのギャップが最大の運用リスクをもたらして いるかを正確に把握することができます。

特定の事業部門や地域が他と比較してどうなのか、どの攻撃手法がその部門や地域で最も頻繁に成功しているのかを理解することで、セキュリティ・チームは思い込みではなく、状況に基づいて防御強化の優先順位を決めることができます。

データ流出防止の改善、クレデンシャルの不正使用の阻止、検出ルールの調整など、今年の新しいブルー・レポートは、現実の敵の行動に根ざした明確な道筋を示しています。

このレポートにより、防御者は継続的脅威暴露管理(CTEM)と連携し、敵対的暴露検証(AEV)を運用し、最も重要な暴露に対して断固とした行動を取ることができます。

最も悪用されやすいギャップを見つけ、修正する準備はできていますか?

ブルーレポート2025は、攻撃者の戦術がどのように進化し、組織の防御がそれに対してどのように機能しているかを示しています。残念ながら、今年私たちが目にしたのは、情報窃取者が急増し、ランサムウェアがより巧妙になり、データ流出が検出されないことがあまりにも多いということです。

思い込みや静的なコントロール、あるいは時代遅れの検知ロジックに頼っていると、全体像が見えてきません。

Adversarial Exposure Validationを使用すれば、アラートやダッシュボードを超えて、実際に何が組織を危険にさらしているかを検証することができます。

防御が機能している場所と、静かに失敗している場所を確認することができます。今すぐ入手することをお忘れなく。

Picus Securityがスポンサーとなり、執筆しました。

Comments