Windowsシステム管理者をターゲットに、PuttyとWinSCPの偽ダウンロードサイトを宣伝するGoogle広告を出すランサムウェアが登場した。

WinSCPとPuttyは人気のWindowsユーティリティで、WinSCPはSFTPクライアントとFTPクライアント、PuttyはSSHクライアントです。

システム管理者は、一般的にWindowsネットワーク上で高い権限を持っているため、ネットワークを通じて素早く拡散し、データを盗み、ネットワークのドメインコントローラーにアクセスしてランサムウェアを展開しようとする脅威者にとって、貴重なターゲットとなっている。

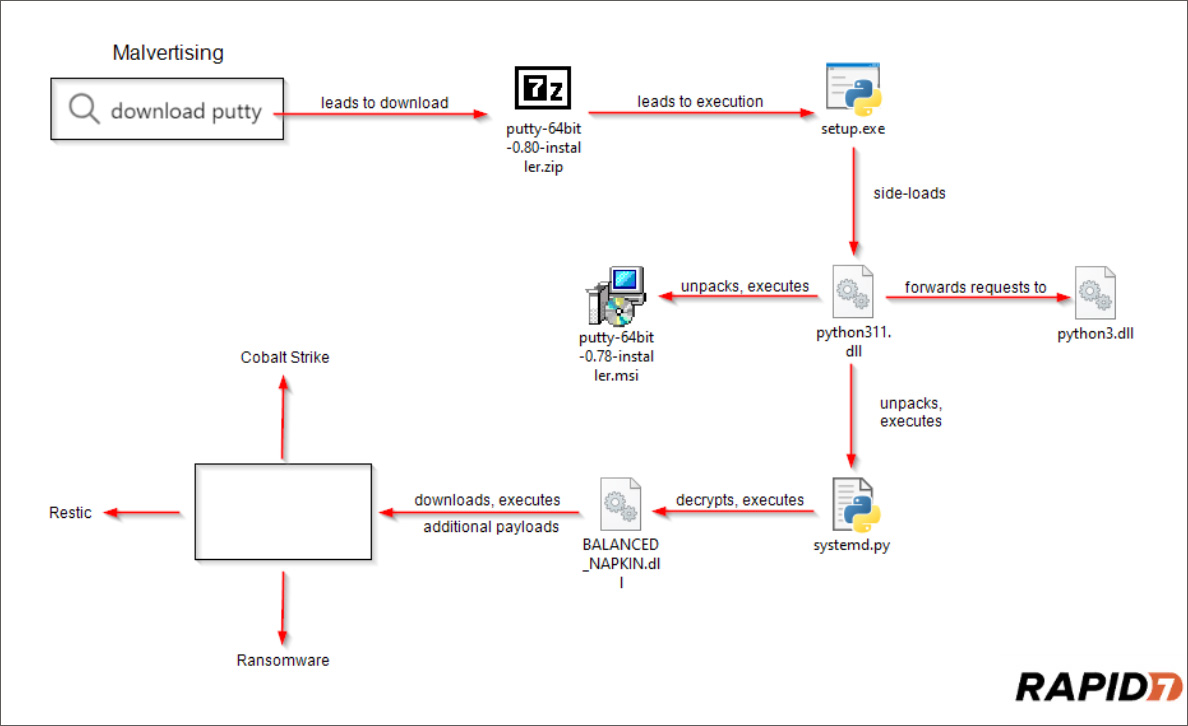

Rapid7による最近の報告によると、検索エンジンのキャンペーンで、download winscpまたはdownload puttyを検索すると、偽のPuttyおよびWinSCPサイトの広告が表示されたという。このキャンペーンがGoogleで行われたのか、Bingで行われたのかは不明だ。

これらの広告には、puutty.org、puutty[.]org、wnscp[.]net、vvinscp[.]netといったタイポスクワッティング・ドメイン名が使われていた。

これらのサイトがWinSCPの正規サイト(winscp.net)になりすます一方で、脅威の実行者は、多くの人が本物のサイトだと信じているPuTTYの無所属サイト(putty.org)を模倣しました。PuTTYの公式サイトは、実際にはhttps://www.chiark.greenend.org.uk/~sgtatham/putty/である。

これらのサイトにはダウンロードリンクが含まれており、クリックすると正規のサイトにリダイレクトされるか、検索エンジンから紹介されたかキャンペーン内の他のサイトから紹介されたかに基づいて脅威行為者のサーバーからZIPアーカイブがダウンロードされます。

Source:Rapid7

ダウンロードされたZIPアーカイブには、Setup.exe実行ファイルが含まれています。これは、Windows用Python(pythonw.exe)の名前を変更した正規の実行ファイルであり、悪意のあるpython311.dllファイルが含まれています。

pythonw.exe実行ファイルが起動されると、正当なpython311.dllファイルを起動しようとします。しかし、脅威行為者はこのDLLを、DLLサイドローディングを使用して代わりにロードされた悪意のあるバージョンに置き換えています。

ユーザーがSetup.exeを実行すると、PuTTYまたはWinSCPがインストールされると思って悪意のあるDLLがロードされ、暗号化されたPythonスクリプトが展開・実行されます。

このスクリプトは最終的にSliverpost-exploitation toolkitをインストールします。Sliverは企業ネットワークへの初期アクセスによく使われるツールです。

Rapid7によると、脅威者はSliverを使用して、Cobalt Strikeビーコンを含むさらなるペイロードをリモートで投下した。ハッカーはこのアクセスを使ってデータを流出させ、ランサムウェアの暗号化ツールを展開しようとした。

Source:Rapid7

Rapid7はこのランサムウェアに関する限定的な詳細を共有しているが、研究者によると、このキャンペーンは、現在停止しているBlackCat/ALPHVランサムウェアを展開したMalwarebytesやTrend Microによって見られたキャンペーンと類似しているという。

「最近のインシデントでは、Rapid7は、脅威行為者がバックアップユーティリティResticを使用してデータを流出させ、ランサムウェアを展開しようとするのを観察しました。

「Rapid7が観測した関連する技術、戦術、手順(TTP)は、昨年Trend Microが報告した過去のBlackCat/ALPHVキャンペーンを彷彿とさせる。

検索エンジンの広告は、ここ数年で大規模な問題となっており、多くの脅威者がマルウェアやフィッシングサイトをプッシュするために利用している。

これらの広告には、Keepass、CPU-Z、Notepad++、Grammarly、MSI Afterburner、Slack、Dashlane、7-Zip、CCleaner、VLC、Malwarebytes、Audacity、μTorrent、OBS、Ring、AnyDesk、Libre Office、Teamviewer、Thunderbird、Braveなどの人気プログラムが含まれている。

さらに最近では、ある脅威者が暗号取引プラットフォーム「Whales Market」の正規のURLを含むGoogle広告を出しました。しかし、この広告は、訪問者の暗号通貨を盗むクリプトドレイナーを含むフィッシング・サイトに誘導していた。

Comments