APLHV としても知られる BlackCat ランサムウェア グループの関連会社が、 MGM リゾーツの運営を混乱させ、同社を IT システムの停止に追い込んだ攻撃の背後にいます。

本日の声明の中で、BlackCat ランサムウェア グループは、金曜日から MGM のインフラに侵入し、MGM が内部インフラを停止させた後、100 以上の ESXi ハイパーバイザーを暗号化したと主張しました。

犯罪組織は、ネットワークからデータを窃取し、MGM のインフラストラクチャの一部へのアクセスを維持しており、身代金を支払う合意に達しなければ新たな攻撃を展開すると脅していると述べている。

ランサムウェアが導入され、MGM データが盗まれた

BlackCat/ALPHVの管理者は昨日、彼らの「広告」(アフィリエイト)の1人がMGM攻撃を実行したと語り、3月にWestern Digitalをハッキングしたのと同じ攻撃者ではないと述べた。

この問題に詳しい情報筋の話として、オンラインの報道 [ 1、2 ] によると、MGM リゾートに侵入した攻撃者はScattered Spider (Crowdstrike) としてサイバーセキュリティ会社によって追跡されています。

他の企業は、0ktapus (Group-IB)、 UNC3944 (Mandiant)、 Scatter Swine (Okta) など、異なる名前を使用して同じ脅威アクターを追跡しています。

ブルームバーグの記者によると、Scattered SpiderはCaesars Entertainmentのネットワークにも侵入しており、同社は木曜日の米国証券取引委員会で、攻撃で盗まれた顧客データの漏洩を避けるために攻撃者に金銭を支払うという強いヒントを提供した。身代金の要求は3000万ドルだったと言われている。

BlackCatは本日の声明で、MGMリゾーツが提供された通信チャネルに対して沈黙を保っており、同社が身代金の支払いについて交渉するつもりがないことを示していると述べた。

ハッカーらは、MGM が確認した唯一の行動は、この侵害への対応であり、「私たちが彼らの Okta Agent サーバーに潜んでいたことを知った後、彼らの Okta Sync サーバーをすべて切断した」と強調しています。

攻撃者は、ドメイン コントローラーのハッシュ ダンプから回復できなかったパスワードを盗もうとしていたと主張しています。

BlackCatは声明の中で、同期用のOktaサーバーをシャットダウンしたにもかかわらず、ハッカーはネットワーク上に存在し続けたと述べた。

彼らは、MGM の Okta 環境に対するスーパー管理者権限と、同社の Azure テナントに対するグローバル管理者の権限を依然として持っていると主張しました。

MGM がこの行動をとったのを見て、提供されたチャットを介して交渉を行う意図が同社になかったのを見て、攻撃者はランサムウェア攻撃を展開したと述べています。

「1 日待った後、9 月 11 日に環境内の 100 以上の ESXi ハイパーバイザーに対してランサムウェア攻撃を開始することに成功しました。その後、接続を試みましたが失敗しました。これは、事件の封じ込めに協力を求めて外部企業を導入した後のことです」 – BlackCat/ALPHV。

現時点でハッカーらは、MGMからどのような種類のデータを盗んだのかは分からないとしているが、MGMと合意に達しない限り、関連情報を抽出してオンラインで共有すると約束している。

ブラックキャットは同社にさらに支払いを迫るため、MGMのインフラへの現在のアクセスを利用して「追加攻撃を行う」と脅した。

は BlackCat の主張を独自に確認できず、MGM は私たちの電子メールに返答しませんでした。

散在蜘蛛とは誰ですか

Scattered Spider は、企業ネットワークに侵入するために幅広いソーシャル エンジニアリング攻撃を使用することが知られている攻撃者のグループであると考えられています。

これらの攻撃には、ヘルプ デスク担当者になりすましてユーザーをだまして資格情報を提供させる攻撃、ターゲットのモバイル デバイスの電話番号を乗っ取る SIM スワップ攻撃、多要素認証コードにアクセスするためのMFA 疲労攻撃やフィッシング攻撃などが含まれます。

CIS 諸国出身のほとんどのランサムウェア関連組織とは異なり、研究者らは、このハッキング グループは英語を話す 16 歳から 22 歳までの 10 代および若者で構成されていると考えています。

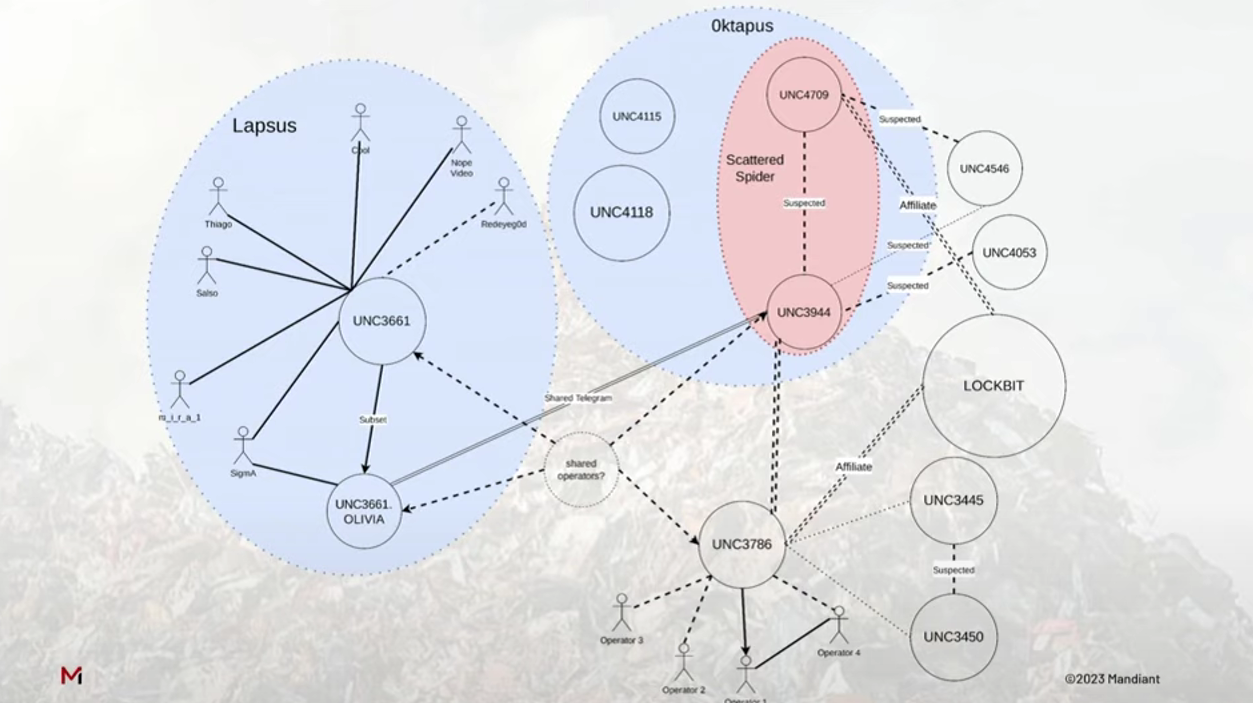

さらに、同様の戦術のため、研究者らはこのグループが、メンバー構成や戦術が類似していた Lapsus$ ハッキング グループと重複していると考えています。

ソース: マンディアント

「 0ktapus 」と呼ばれる Scattered Spider キャンペーンは、130 以上の組織をターゲットにして Okta ID 認証情報と 2FA コードを盗むために使用されました。そのターゲットには、T-Mobile、MetroPCS、Verizon Wireless、AT&T、Slack、Twitter、Binance、KuCoin、CoinBase などがありました。 、Microsoft、Epic Games、Riot Games、Evernote、AT&T、HubSpot、TTEC、Best Buy。

攻撃者がネットワークに侵入すると、 Bring Your Own Vulnerable Driver 攻撃を利用して、侵害されたデバイスへの昇格されたアクセスを取得するという履歴があります。このアクセスは、データを盗み、最終的に管理者の資格情報へのアクセスを取得しながら、ネットワーク上でさらに横方向に拡散するために使用されます。

管理者資格情報へのアクセスを取得すると、シングル サインオン管理のハイジャック、バックアップの破壊、さらに最近では、デバイスを暗号化するための BlackCat/ALPHV ランサムウェアの導入など、さらなる攻撃を実行する可能性があります。

ランサムウェア コンポーネントはこのハッカー グループの比較的新しい戦術ですが、彼らの攻撃のほとんどすべてに恐喝が含まれており、データを公開しないことや暗号化プログラムを受け取らない代わりに数百万ドルの身代金を要求します。

Comments