EvilProxy は、MFA で保護されたアカウントをターゲットとする最も人気のあるフィッシング プラットフォームの 1 つになりつつあり、研究者らは Microsoft 365 アカウントを盗むために 100 以上の組織に 120,000 件のフィッシングメールが送信されたことを確認しています。

この新しい調査は Proofpoint によるもので、過去 5 か月間でクラウド アカウント乗っ取り事件が急増し、主に上級幹部に影響を与えていると警告しています。

サイバーセキュリティ会社は、ブランドのなりすまし、ボット検出回避、オープンなリダイレクトを組み合わせた、EvilProxy によって支援された非常に大規模なキャンペーンを観察しました。

EvilProxy 攻撃

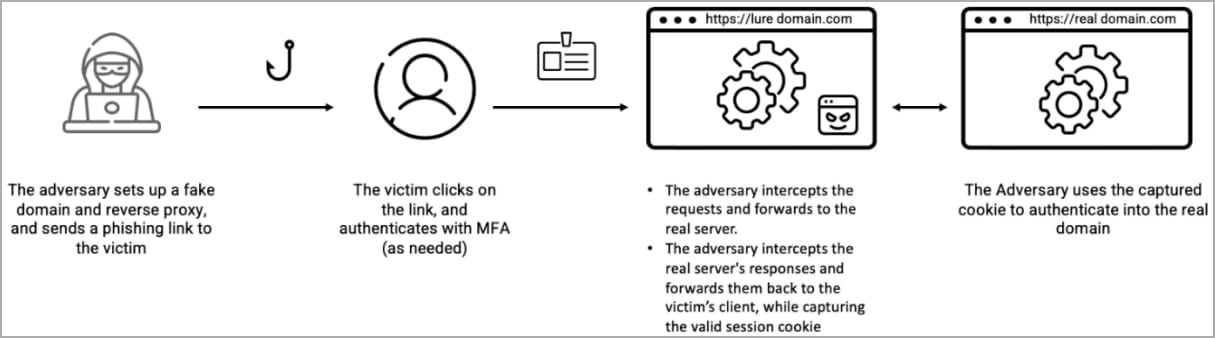

EvilProxy は、リバース プロキシを使用して、ユーザー (ターゲット) と正規のサービス Web サイトの間で認証リクエストとユーザー資格情報を中継するサービスとしてのフィッシング プラットフォームです。

フィッシング サーバーは正規のログイン フォームをプロキシするため、ユーザーがアカウントにログインすると認証 Cookie を盗む可能性があります。

さらに、ユーザーはアカウントにログインするときにすでに MFA チャレンジに合格する必要があるため、盗まれた Cookie によって脅威アクターは多要素認証をバイパスできます。

出典: プルーフポイント

Resecurity が 2022 年 9 月に報告したように、EvilProxy は月額 400 ドルでサイバー犯罪者に販売されており、Apple、Google、Facebook、Microsoft、Twitter、GitHub、GoDaddy、および PyPI アカウントをターゲットにする機能が約束されています。

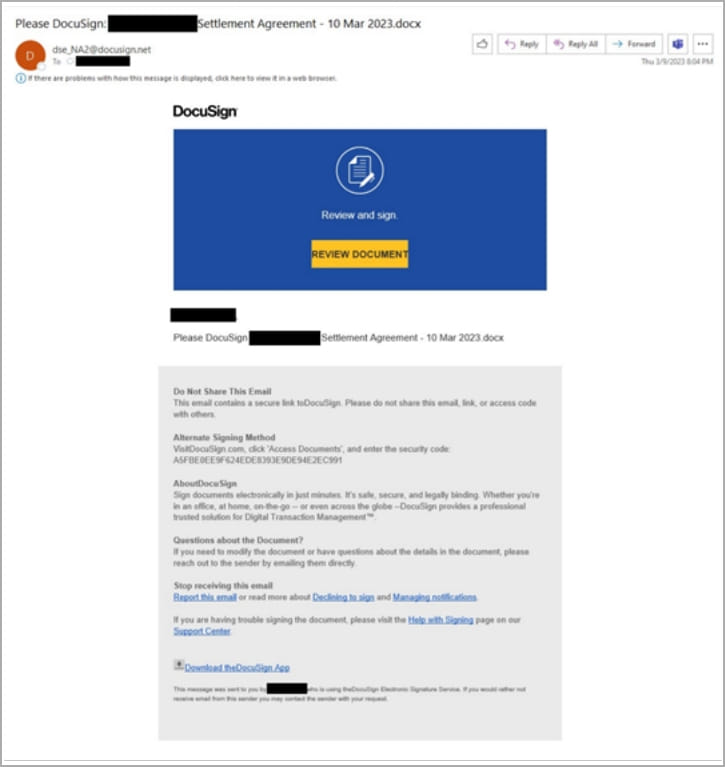

2023 年 3 月以降、Proofpoint が観察した新たなフィッシング キャンペーンでは、EvilProxy サービスを使用して、Adobe、DocuSign、Concur などの人気ブランドになりすました電子メールが送信されています。

出典: プルーフポイント

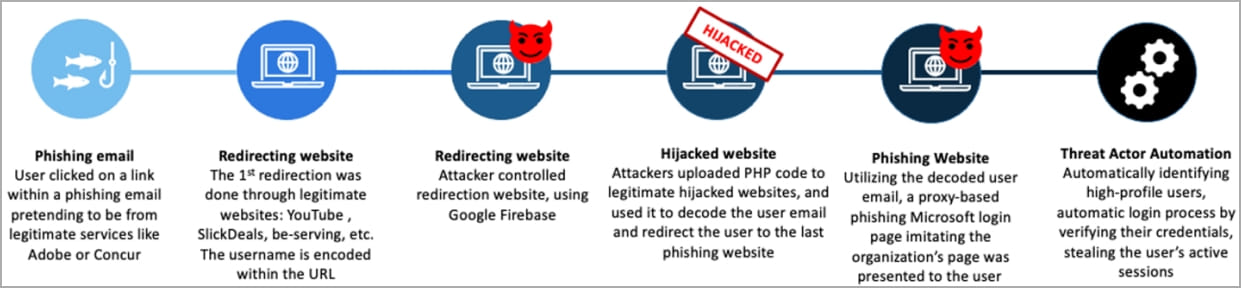

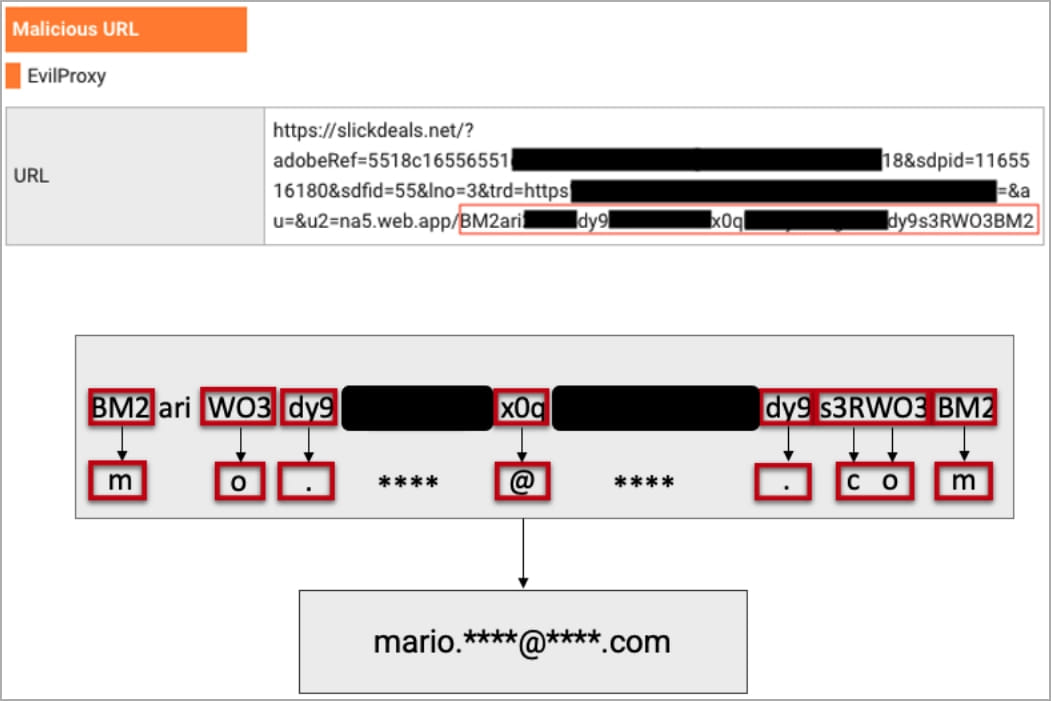

被害者が埋め込みリンクをクリックすると、YouTube または SlickDeals 経由のオープン リダイレクトを通過し、その後、発見と分析の可能性を下げることを目的とした一連のリダイレクトが続きます。

最終的に、被害者は Microsoft 365 ログイン ページをリバース プロキシする EvilProxy フィッシング ページにたどり着きます。このページには、被害者の組織テーマが本物に見えるように表示されています。

出典: プルーフポイント

「自動スキャン ツールからユーザーの電子メールを隠すために、攻撃者はユーザーの電子メールの特別なエンコードを使用し、ハッキングされた正規の Web サイトを使用して PHP コードをアップロードし、特定のユーザーの電子メール アドレスを解読しました」と Proofpoint は説明します。 。

「電子メール アドレスをデコードした後、ユーザーは最終的な Web サイト、つまりターゲットの組織専用にカスタマイズされた実際のフィッシング ページに転送されました。」

出典: プルーフポイント

特殊性をターゲットにする

研究者らは、最新のキャンペーンがトルコの IP アドレスを持つユーザーを正規のサイトにリダイレクトし、実質的に攻撃を中止していることを発見しました。これは、作戦がトルコに拠点を置いていることを意味する可能性があります。

また、Proofpoint は、攻撃者がアカウント乗っ取りフェーズに進むケースを非常に選択しており、「VIP」ターゲットを優先し、階層の下位のターゲットを無視していることにも気づきました。

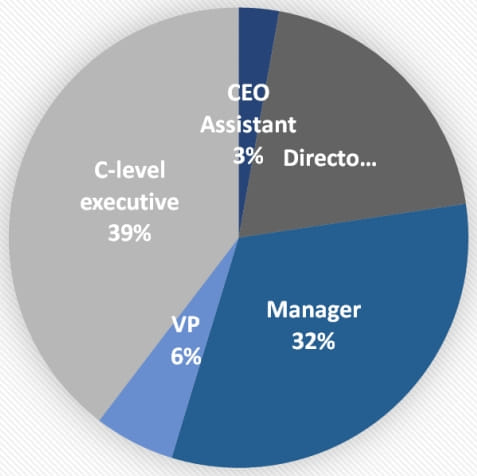

アカウントが侵害された人物のうち、39% が経営幹部、9% が CEO および副社長、17% が最高財務責任者、残りは金融資産または機密情報にアクセスできる従業員でした。

出典: プルーフポイント

Microsoft 365 アカウントが侵害されると、脅威アクターは独自の多要素認証方法を (通知とコードを備えた認証アプリを介して) 追加して永続性を確立します。

リバース プロキシ フィッシング キット、特に EvilProxy は、セキュリティ対策やアカウント保護を回避しながら、危険な規模で高品質のフィッシングを実行できる脅威が増大しています。

組織は、セキュリティ意識を高め、電子メール フィルタリング ルールを厳格化し、FIDO ベースの物理キーを採用することによってのみこの脅威を防御できます。

Comments