親ロシア派のクラウドソーシング型DDoS(分散型サービス妨害)プロジェクト「DDoSia」は1年足らずで2400%という大幅な成長を遂げ、1万人以上が西側組織への攻撃に協力した。

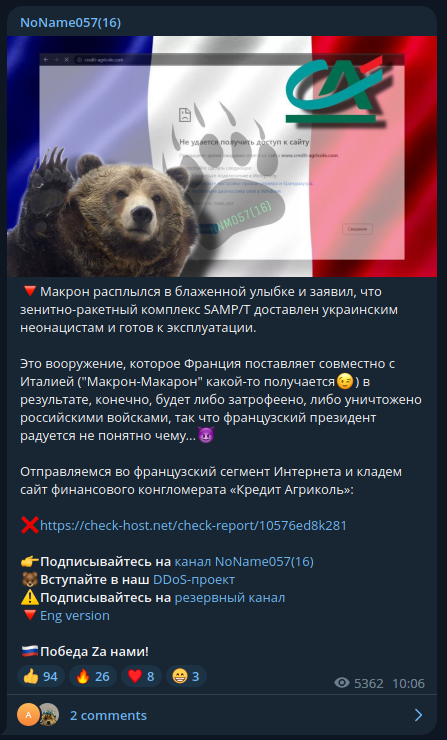

このプロジェクトは昨年夏、「NoName057(16)」として知られる親ロシア派ハクティビストグループによって立ち上げられ、すぐにアクティブメンバー400名、テレグラムチャンネルのユーザー数1万3000名に達した。

本日発表された新しいレポートの中で、 Sekoiaのアナリストらは、DDoSiaプラットフォームがこの1年で大幅に成長し、プロジェクトのDDoS攻撃に火力を提供するアクティブメンバー10,000人に達し、メインのTelegramチャンネル(合計7つ)の加入者45,000人に達したと述べている。

コミュニティの規模が拡大し、より破壊的な攻撃が発生することに加えて、DDoSia はツールセットを改善し、すべての主要な OS プラットフォーム向けのバイナリを導入し、より幅広いユーザーへのリーチを拡大しました。

(セコイア)

マルチプラットフォームのペイロード

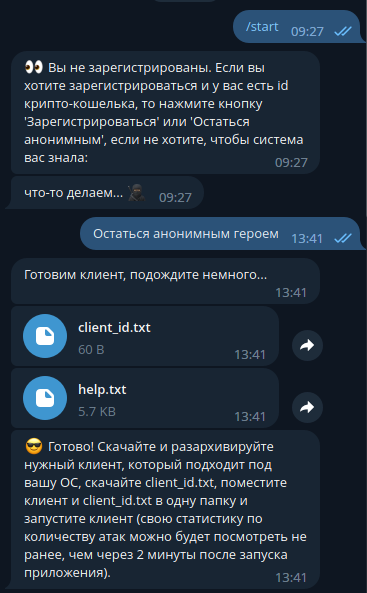

プラットフォームへの新規ユーザーの登録は、当時ロシア語のみをサポートしていた Telegram ボットのおかげで完全に自動化されています。

新しいメンバーは、暗号通貨を受け取るための TON (Telegram Open Network) ウォレット アドレスを提供することから始めます。ボットはこれに応答して、一意のクライアント ID とヘルプ テキスト ファイルを生成します。

(セコイア)

次に、新しいメンバーは攻撃ツールを含む ZIP アーカイブを受け取ります。 2023 年 4 月 19 日の時点で、ZIP には次のファイルが含まれていました。

- d_linux_amd64 – ELF 64 ビット LSB 実行可能ファイル、x86-64

- d_linux_arm – ELF 32 ビット LSB 実行可能ファイル、ARM

- d_mac_amd64 – Mach-O 64 ビット x86_64 実行可能ファイル

- d_mac_arm64 – Mach-O 64 ビット arm64 実行可能ファイル

- d_windows_amd64.exe – Microsoft Windows 用の PE32+ 実行可能ファイル (コンソール) x86-64

- d_windows_arm64.exe – Microsoft Windows 用の PE32+ 実行可能ファイル (コンソール) Aarch64

これらのペイロードを実行するには、セキュリティ アナリストやその他の「侵入者」による不正な実行を制限するために、クライアント ID テキスト ファイルをペイロードと同じフォルダーに配置する必要があります。

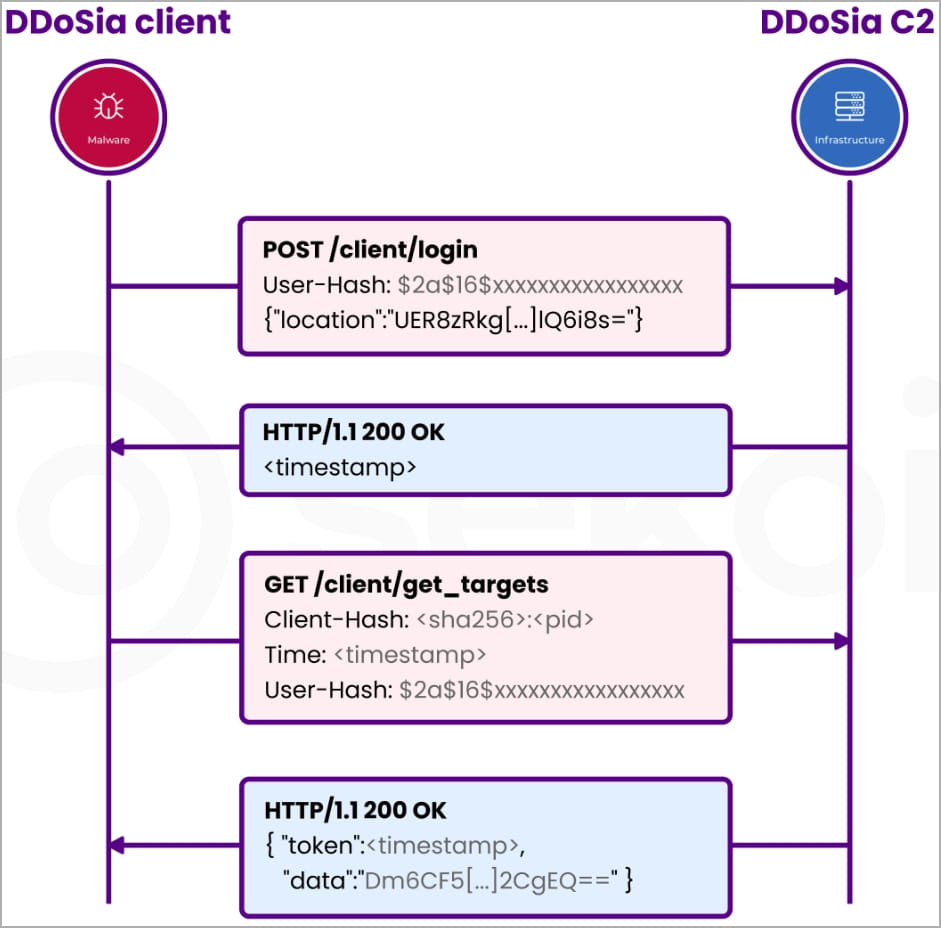

DDoSia クライアントは、プロジェクトの C2 サーバーによって暗号化された形式で取得されたターゲットをリストするコマンド ライン プロンプトを起動し、メンバーがターゲットに向けられたガベージ リクエストの生成に貢献できるようにします。

Sekoia は Windows 64 ビット実行可能ファイルをリバース エンジニアリングした結果、これが C2 との通信に AES-GCM 暗号化アルゴリズムを使用する Go バイナリであることが判明しました。

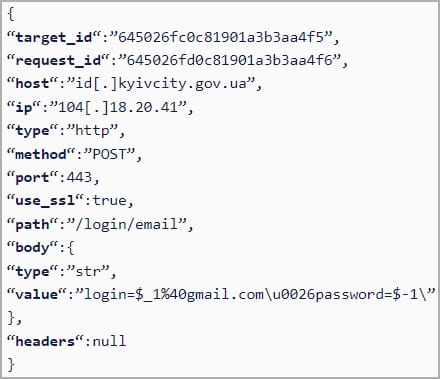

C2 は、ターゲット ID、ホスト IP、リクエスト タイプ、ポート、およびその他の攻撃パラメーターを暗号化された形式で DDoSia クライアントに送信し、ローカルで復号化されます。

(セコイア)

DDoSia ターゲット

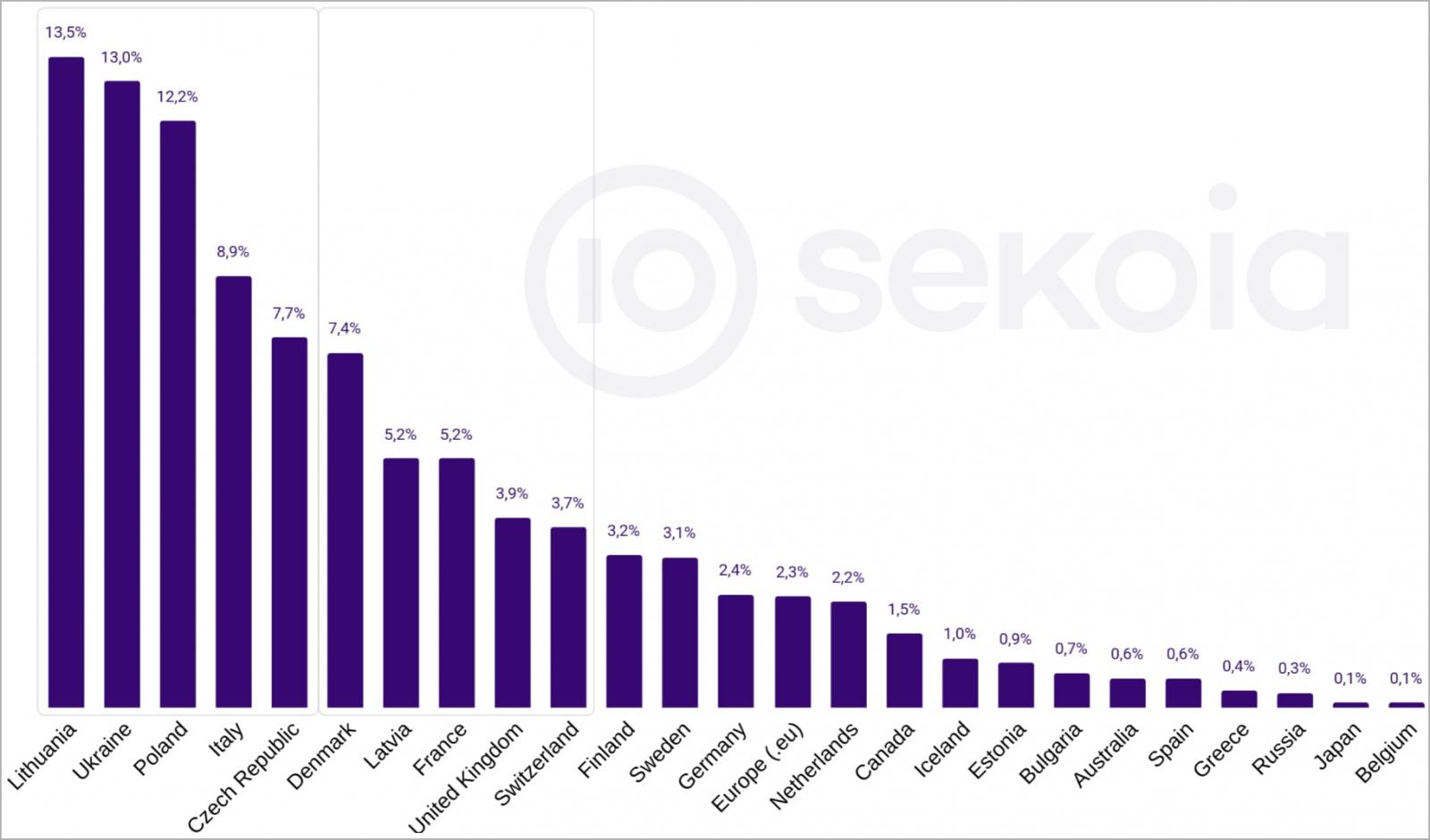

Sekoia は、2023 年 5 月 8 日から 6 月 26 日までに DDoSia C2 によって送信された一部のターゲットに関するデータを収集したところ、ターゲットとなったのは主にリトアニア人、ウクライナ人、ポーランド人であり、プロジェクトの総活動量の 39% を占めていることが判明しました。

この攻撃の焦点は、ロシアに対するこれらの国々の公的宣言に関連していますが、一般的に、NoName057(16) の標的は NATO 諸国とウクライナであるようです。

前述の期間中、DDoSia は合計 486 の異なる Web サイトを標的とし、悪意のあるトラフィックのほとんどを受信した Web サイトは次のとおりでした。

- zno.testportal.com.ua – ウクライナの教育サイト

- e-journal.iea.gov.ua – ウクライナ政府の電子ジャーナル

- e-schools.info – ウクライナの教育支援プラットフォーム

- portofhanko.fi – ハンコのフィニッシュポートのウェブサイト

- Credit-agricole.com – フランスの大手銀行クレディ・アグリコルのウェブサイト

- urok-ua.com – ウクライナの教育サイト

- groupebpce.com – フランスの大手銀行グループ BPCE の Web サイト

NoName057(16) は 5 月と 6 月初旬に教育プラットフォームを標的にしており、進行中の試験が中断される可能性があります。

DDoSiaが民間民兵組織がロシア国家に対する攻撃を試みた日である2023年6月24日に、2つのワグナー拠点を標的として設定したことも注目に値する。

また、DDoSia は通常、1 日あたり平均 15 件の目標を設定しますが、6 月 24 日には、すべての火力をワグナー サイトに集中させ、このケースを緊急なものとして扱いました。

結論として、DDoSia プロジェクトは成長を続けており、ターゲットに重大な問題を引き起こすのに十分な規模に達しています。

Comments