スティーラー ログは、現代の企業にとって主要な脅威ベクトルの 1 つです。しかし、多くのセキュリティ チームは依然として漏洩した認証情報に焦点を当てており、情報窃取マルウェアに感染したデバイスによってもたらされる重大な脅威に気づいていません。

この Flare 解説記事では、スティーラー マルウェアのライフサイクルを詳しく調べ、検出と修復のヒントを提供します。

スティーラーログとは何ですか?インフォスティーラー マルウェアにはいくつかの亜種が存在しますが、私たちがよく遭遇する主なグループはRedline 、Raccoon、Vidar、Titan です。このマルウェアは被害者のコンピュータに感染し、OS バージョン、IP アドレス、クリップボード データ、ブラウザ履歴、保存されているクレジット カード、暗号通貨ウォレット データなどのホスト データとともに、ブラウザ内に保存されているパスワードをエクスポートします。

次に、マルウェアはこのデータを脅威アクターの指揮統制インフラストラクチャに送り返します。その後、専用のダークウェブ マーケットプレイスで個別のリストとして販売されるか、専門のサイバー犯罪テレグラム チャネルを通じて配布されます。

窃盗マルウェアのライフサイクル – サービスとしてのマルウェア ベンダー

サイバー犯罪エコシステムの成長に伴い、マルウェアのコモディティ化の傾向が強まっており、情報窃取マルウェアも例外ではありません。

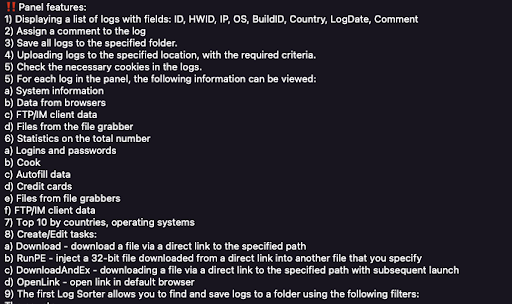

サービスとしてのマルウェア ベンダーは、専用の Telegram チャネルで主要なインフォスティーラー亜種へのアクセスを固定月額料金で販売します。通常、マルウェアの古さに応じて 100 ドルから 300 ドルの範囲です。生涯サブスクリプションも利用可能です。

購入者は、指揮統制インフラストラクチャにリンクされた Web ポータルにもアクセスでき、これを使用して被害者からのログを一元的に収集できます。

出典: フレア

窃盗マルウェアのライフサイクル – 配布

スティーラー ログを購入した攻撃者には、被害者にマルウェアを配布する責任があります。この配布は通常、クラックされたソフトウェアのダウンロード、違法な広告、組織に対する標的型攻撃を目的としたスピア フィッシング メールという 3 つの主要なベクトルを通じて発生します。

インフォスティーラー マルウェアが被害者のコンピュータにダウンロードされると、自動的に実行され、C2 インフラストラクチャとの通信を確立しようとします。通信が成功すると、認証情報とホスト データが脅威アクターに送り返されます。

窃盗マルウェアのライフサイクル – 再販

スティーラー ログの大部分は、企業の IT 環境にアクセスできない自宅のコンピューターから発生しています。多くの場合、脅威アクターはスティーラー ログを利用して、VPN 環境、ストリーミング サービス、その他の基本的な消費者アプリケーションにアクセスします。ただし、企業の IT 環境へのアクセスを提供するログは非常に高く評価されます。

Flare では、毎週 100 万件を超えるスティーラー ログを処理しており、少なくとも 1% に企業の IT 環境へのアクセスが含まれていると推定しています。スティーラー ログは通常、次の 4 つの主要なチャネルのいずれかを介して配布されます。

ロシア市場ジェネシス マーケットプレイス パブリック電報ルーム プライベート「VIP」電報ルーム

Flare の SaaS サイバーインテル プラットフォームを使用すると、ロシアとジェネシスのマーケットプレイスで販売されているログには、ブラウザに保存された認証情報の基本リストが付属していることがわかりました。被害者のマシンとパスワードに関する完全な情報は購入時に提供されます。

出典: フレア

これらのマーケットプレイスは、特定の認証情報を「ショッピング」する攻撃者向けに設計されており、販売される情報の種類に基づいて認証情報の価格が大幅に異なることがよくあります。たとえば、Genesis マーケットに上場されている感染デバイスの平均価格は 14.39 ドルですが、ヘルスケア ドメインが上場されると価格は 93.91 ドルに跳ね上がり、銀行サービスへのアクセスはデバイスあたり 110 ドルを超えます。

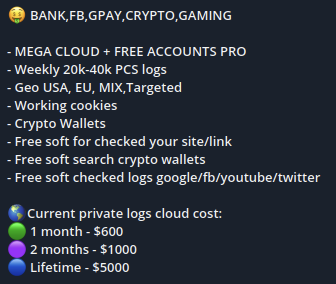

Telegram のプライベート ログ チャネル広告

Telegram を通じて配布されるログはまったく異なり、通常、数百または数千の個別のログを含む大きな zip ファイルとして表示されます。これらは多くの場合、パブリック Telegram ルームで配布されますが、かなりの数がプライベート VIP の「有料アクセス」Telegram チャネルでも共有されます。

通常、月額料金は 300 ~ 900 ドルで、ユーザーは 10 ~ 15 人に制限されています。これにより、チャネル内の攻撃者に独占性が与えられ、後で Telegram の公開ルームに公開される前に、最も価値のあるログを選択して悪用できるようになります。

出典: フレア

ログはパブリック Telegram チャネルで無料で配布されます。

窃盗マルウェアのライフサイクル – 初期アクセス ブローカー

私たちは、exploit.in や xss.is などのダークウェブ フォーラムで活動している多くの初期アクセス ブローカーが、VIP Telegram チャネルやロシア市場やジェネシス市場で見つかった何百万ものスティーラー ログをふるいにかけていると考えています。

彼らの目的は、企業アクセスを含むログを特定し、企業アクセスを確立および拡大するために使用できるようにすることです。すでに複数の企業認証情報が含まれているログを購入すると、企業を侵害するプロセスが大幅に簡素化されます。

出典: フレア

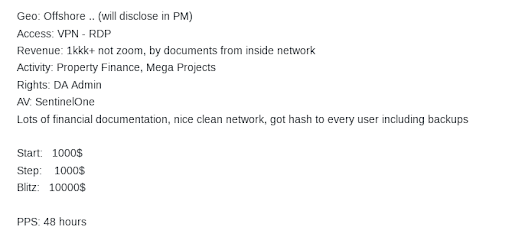

これにより、攻撃者は最初にアクセスを確立するのではなく、最初のアクセスの検証と拡張に集中できるようになります。アクセスが検証されると、初期アクセス ブローカー (IAB) が、被害者の組織と確立されたアクセスのレベルに応じて、数千ドルから数万ドルの範囲の価格で、確立されたアクセスを競売にかけます。

企業環境へのアクセスを販売する Exploit.in からの投稿。脅威アクターは、被害者が使用している AV に加えて、影響を受けた企業に関する注目すべき情報をリストしていることに注意してください。入札は 1,000 ドルから始まり、さらに 1,000 ドルずつ増加し、「今すぐ購入」価格は 10,000 ドルになります。

Flare を使用してスティーラー ログを検出および修復する

Flare の SaaS プラットフォームは、価値の高い、カスタマイズされた脅威露出管理を組織に提供します。 Flare は、数百のダーク Web マーケットとフォーラム、数千の違法な Telegram チャネル、および明確な Web リスク源にわたる脅威を検出します。

当社の SaaS プラットフォームは、ネイティブ統合により 30 分で既存のセキュリティ プログラムに統合され、脅威主導のサイバーセキュリティ プログラムを構築できます。詳細については、今すぐ製品デモをリクエストしてください。

Flareがスポンサーおよび執筆

Comments