この記事は 2022 年 9 月 29 日に更新され、Microsoft が 2021 年に CVE-2021-40444 として追跡された脆弱性を修正したという新しい情報が追加されました。それ以降に Windows Update をインストールしていれば、デバイスは安全です。

ロシアで活動していると思われるハッカーが、Microsoft PowerPoint プレゼンテーションでのマウスの動きに依存して悪意のある PowerShell スクリプトをトリガーする新しいコード実行手法を使い始めました。

より狡猾な攻撃のために、悪意のあるコードを実行してペイロードをダウンロードするのにマクロは必要ありません。

脅威インテリジェンス企業 Cluster25 のレポートによると、APT28 (別名「ファンシー ベア」) は、ロシアの GRU (ロシア総参謀本部の主要情報局) に起因する脅威グループであり、新しい技術を使用して、つい最近、Graphite マルウェアを配信しました。 9月9日。

この脅威アクターは、世界的な経済発展と貿易を刺激するために活動する政府間組織である経済協力開発機構 (OECD) にリンクされているとされる PowerPoint (.PPT) ファイルでターゲットをおびき寄せます。

PPT ファイル内には 2 つのスライドがあり、どちらも Zoom ビデオ会議アプリで通訳オプションを使用するための英語とフランス語の説明が含まれています。

ソース: Cluster25

PPT ファイルには、S yncAppvPublishingServerユーティリティを使用して悪意のある PowerShell スクリプトを起動するトリガーとして機能するハイパーリンクが含まれています。

この手法の初期バージョンは、 2017 年 6 月以降に文書化されています。当時、複数の研究者が、Office ドキュメント内にネストされた悪意のあるマクロなしで感染がどのように機能するかを説明しました(1、2、3、4 ) 。

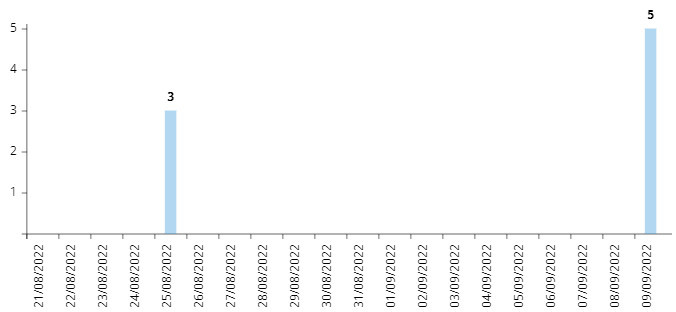

発見されたメタデータに基づいて、 Cluster25 は、攻撃で使用された URL が 8 月と 9 月にアクティブになったように見えましたが、ハッカーは 1 月から 2 月の間にキャンペーンを準備していたと述べています。

ソース: Cluster25

研究者は、脅威アクターが欧州連合および東ヨーロッパの国の防衛および政府部門のエンティティを標的にしており、スパイ活動が進行中であると考えていると述べています。

感染連鎖

プレゼンテーション モードでルアー ドキュメントを開き、被害者がマウスをハイパーリンクの上に置くと、悪意のある PowerShell スクリプトが起動され、Microsoft OneDrive アカウントから JPEG ファイル (「DSC0002.jpeg」) がダウンロードされます。

JPEG は暗号化された DLL ファイル ( lmapi2.dll ) であり、復号化されて「C:ProgramData」ディレクトリにドロップされ、後でrundll32.exeを介して実行されます。永続化のためのレジストリ キーも DLL 用に作成されます。

.png)

次に、 lmapi2.dllは 2 つ目の JPEG ファイルをフェッチして復号化し、DLL によって以前に作成された新しいスレッドでメモリにロードします。

Cluster25 は、新しくフェッチされたファイル内の各文字列が難読化解除のために異なる XOR キーを必要とすることを詳しく説明しています。結果として得られるペイロードは、移植可能な実行可能 (PE) 形式の Graphite マルウェアです。

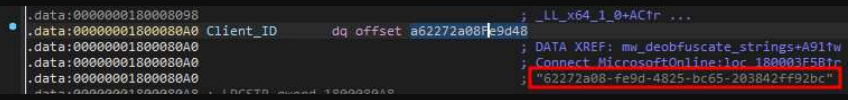

Graphite は、Microsoft Graph API と OneDrive を悪用して、コマンド アンド コントロール (C2) サーバーと通信します。攻撃者は、固定のクライアント ID を使用してサービスにアクセスし、有効な OAuth2 トークンを取得します。

新しい OAuth2 トークンを使用して、Graphite はチェック OneDrive サブディレクトリ内の子ファイルを列挙することにより、Microsoft GraphAPI に新しいコマンドをクエリします。

「新しいファイルが見つかった場合、コンテンツがダウンロードされ、AES-256-CBC 復号化アルゴリズムによって復号化されます」と Cluster25 は述べ、「このマルウェアは、メモリの新しい領域を割り当て、受け取ったシェルコードを新しい専用スレッドを呼び出します。」

Graphite マルウェアの目的は、攻撃者が他のマルウェアをシステム メモリにロードできるようにすることです。 McAfee Enterprise と FireEye の合併である Trellix の研究者によって1 月に文書化されており、Microsoft Graph API を利用して OneDrive を C2 として使用しているため、この名前が付けられました。

Trellix が調査したキャンペーンでは、「parliament_rew.xlsx」および「Mission Budget.xlsx」というタイトルの Excel ドキュメントが使用され、政府職員や防衛産業の個人を標的にしているように見えました。

2018 年のマルウェア サンプル、標的、および攻撃で使用されたインフラストラクチャとのコードの類似性に基づいて、Trellix は、Graphite を APT28 に低から中程度の信頼度で帰属させました。

2022 年 9 月 29 日更新:

この記事を公開する前に、BleepingComputer は、Microsoft がこの攻撃で説明されている PowerPoint のバグを修正したかどうかを確認しようとしました。残念ながら、バグとその亜種に関する多数の記事を見つけましたが、修正されたことを示すものはありませんでした.

さらに、同様の問題に関する2020 年の記事では、Microsoft はこのバグを認識していたが、「ソーシャル エンジニアリング攻撃が必要」であるため修正していないと述べています。これは、このような脆弱性に関する Microsoft の典型的な対応です。

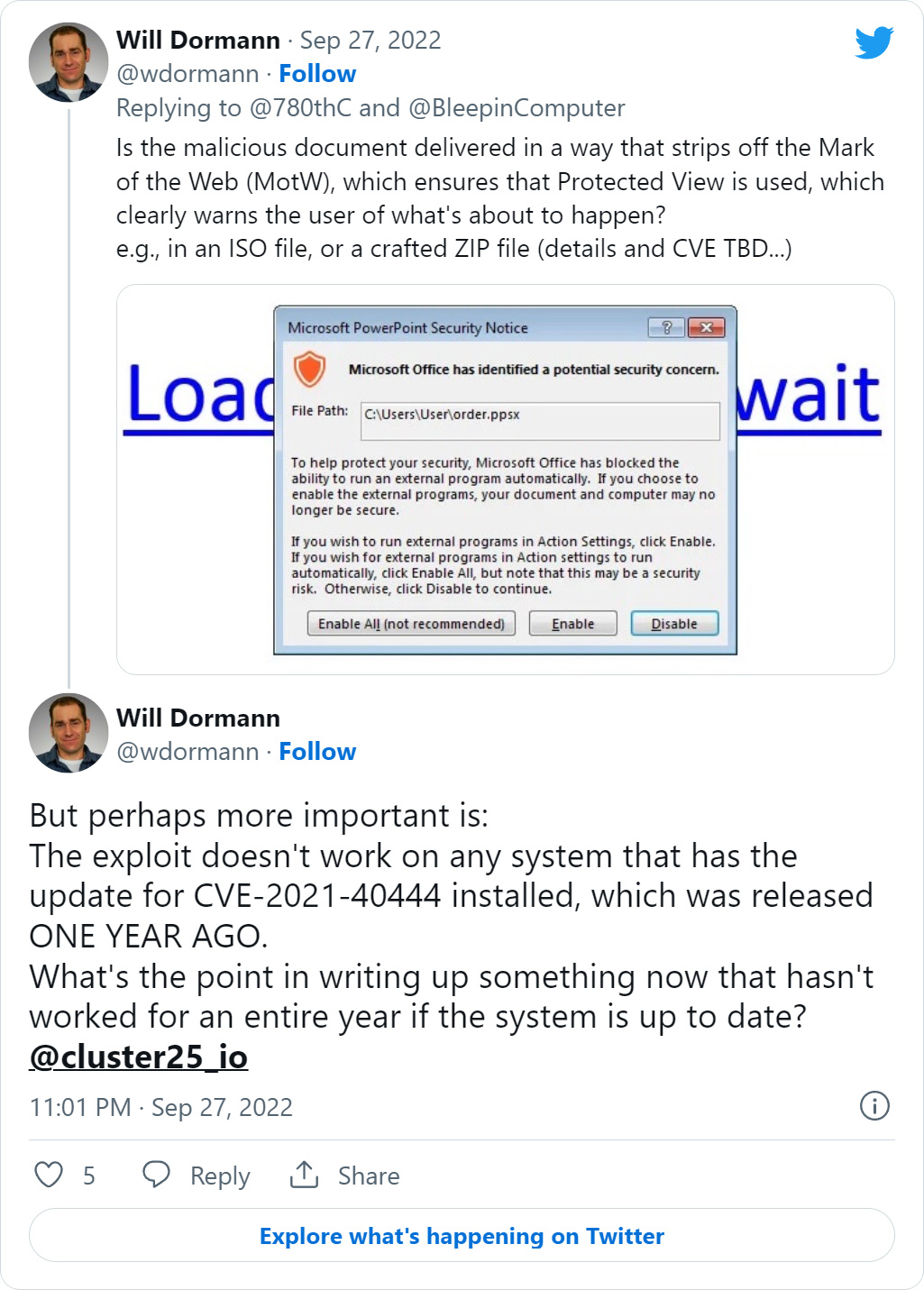

しかし、記事を公開した直後、BleepingComputer は Will Dormann から連絡を受けました。Will Dormann は、インターネットまたはメール クライアントからダウンロードしたドキュメントには、 Mark-of-the-Webが含まれていると述べました。

この MoTW により、Microsoft Office はドキュメントを保護されたビューで開き、下の Dormann のツイートに示されているように、マウスオーバーが「潜在的なセキュリティ上の懸念」を引き起こす可能性があることを説明する警告を表示します。

Microsoft がマウスオーバー エクスプロイトを修正したようには見えませんが、Dormann によると、 CVE-2021-40444の Windows セキュリティ アップデートにより、このエクスプロイトが依存していた URI として拡張機能が使用されなくなります。

そのため、この脆弱性を利用した最近の攻撃があるようですが、定期的に Windows セキュリティ更新プログラムをインストールしていれば影響はありません。

ただし、デバイスに更新プログラムを定期的にインストールしておらず、2021 年 9 月の月例パッチ以降もインストールしていない場合は、このエクスプロイトや他の多くのエクスプロイトに対して脆弱です。

Comments