WordPress で最も人気のある Elementor プラグインの 1 つである「Essential Addons for Elementor」には、認証されていない権限昇格に対して脆弱であることが判明し、リモート攻撃によりサイトの管理者権限が取得される可能性があります。

Essential Addons for Elementor は、100 万を超えるWordPress サイトで使用されている「Elementor」ページ ビルダー用の 90 個の拡張機能のライブラリです。

この欠陥は、PatchStack が 2023 年 5 月 8 日に発見したもので、CVE-2023-32243 として追跡されており、プラグインのパスワード リセット機能における認証されていない権限昇格の脆弱性であり、バージョン 5.4.0 ~ 5.7.1 に影響します。

PatchStack の速報には、「[この欠陥を悪用すると] ユーザー名がわかっていれば、あらゆるユーザーのパスワードをリセットすることが可能です。これにより、管理者のパスワードをリセットしてそのアカウントにログインできるようになります」と書かれています。

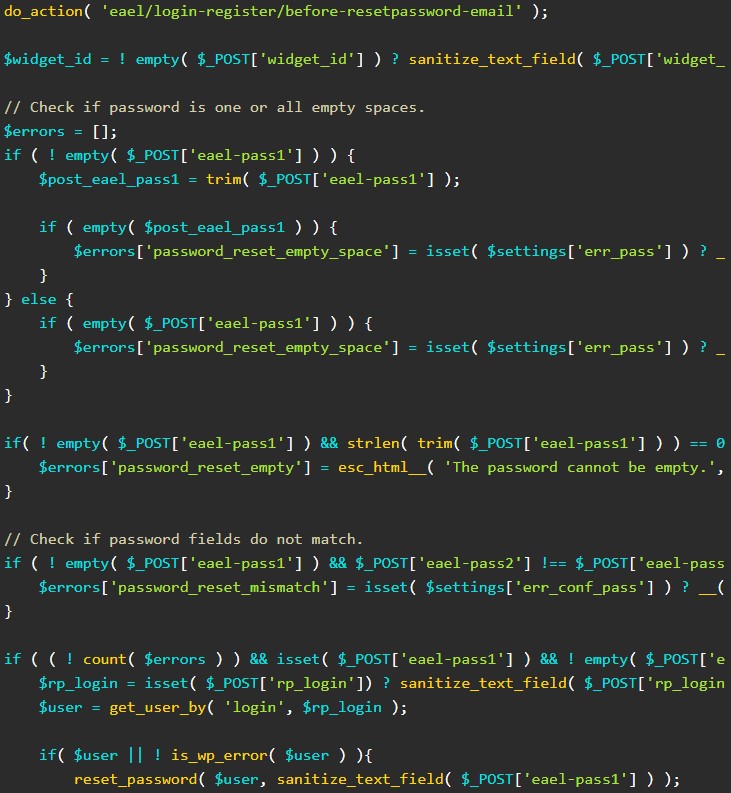

「この脆弱性は、このパスワード リセット機能がパスワード リセット キーを検証せず、指定されたユーザーのパスワードを直接変更するために発生します。」

この欠陥の影響は重大で、個人情報への不正アクセス、Web サイトの改ざんや削除、訪問者へのマルウェアの配布、信頼の喪失や法令遵守の問題などのブランドへの影響が含まれます。

リモート攻撃者は CVE-2023-32243 の欠陥を悪用するために認証する必要はありませんが、悪意のあるパスワード リセットの対象となるシステム上のユーザー名を知っている必要があります。

(無)条件付きパスワードリセット

PatchStack がレポートで説明しているように、プラグインが Web サイト管理者に疑惑を引き起こす可能性のあるエラー メッセージを生成しないように、攻撃者は POST の「page_id」および「widget_id」入力にランダムな値を設定する必要があります。

また、攻撃者は、パスワード リセット要求を検証し、新しいパスワードを eael-pass1 および eael-pass2 パラメータに設定するために、「eael-resetpassword-nonce」に正しい nonce 値を指定する必要があります。

「現時点で問題となるのは、おそらく、どのようにして essential-addons-elementor nonce 値を入手できるかということです」と PatchStack 氏は説明します。

「この nonce 値は、load_commnon_asset 関数によって $this->localize_objects 変数に設定されるため、WordPress サイトのメイン フロントエンド ページに存在することがわかりました。」

有効なユーザー名が「rp_login」パラメーターに設定されていると仮定すると、コードは標的となったユーザーのパスワードを攻撃者が提供した新しいパスワードに変更し、実質的にアカウントの制御を攻撃者に与えます。

セキュリティ会社は、プラグイン ベンダーがパスワード リセット キーが存在し、リセット要求に正当なものであるかどうかをチェックする機能を追加する必要があったため、この問題へのパッチ適用は簡単だったとコメントしています。

この修正は、Elementor バージョン 5.7.2 の Essential Addons とともにリリースされ、本日利用可能になりました。すべてのプラグイン ユーザーは、できるだけ早く最新バージョンにアップグレードすることをお勧めします。

Comments