数千の Citrix ADC および Gateway の展開は、ベンダーがここ数か月で修正した 2 つの重大な重大度のセキュリティ問題に対して脆弱なままです。

最初の欠陥はCVE-2022-27510で、11 月 8 日に修正されました。これは両方の Citrix 製品に影響する認証バイパスです。攻撃者はこれを悪用して、デバイスへの不正アクセスを取得したり、リモート デスクトップの乗っ取りを実行したり、ログイン ブルート フォース保護をバイパスしたりする可能性があります。

2 番目のバグはCVE-2022-27518として追跡され、12 月 13 日に公開され、パッチが適用されました。これにより、認証されていない攻撃者が脆弱なデバイスでリモート コマンドを実行し、それらを制御できるようになります。

Citrix が CVE-2022-27518 を修正するためのセキュリティ アップデートを公開したとき、攻撃者はすでに CVE-2022-27518 を悪用していました。

今日、NCC Group の Fox IT チームの研究者は、公開されているほとんどの Citrix エンドポイントが安全なバージョンに更新されている一方で、 何千ものエンドポイントが依然として攻撃に対して脆弱であると報告しています。

脆弱なバージョンの検索

Fox の IT アナリストが 2022 年 11 月 11 日に Web をスキャンしたところ、合計 28,000 台の Citrix サーバーがオンラインであることがわかりました。

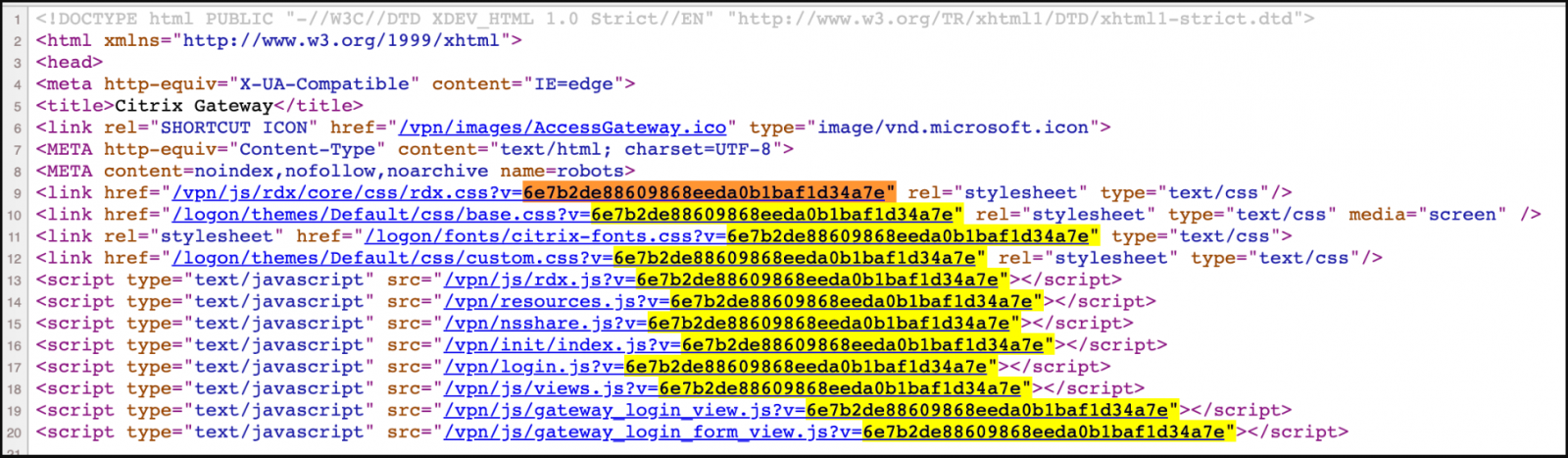

公開されたもののどれだけが 2 つの欠陥に対して脆弱であるかを判断するために、研究者はバージョン番号を知る必要がありましたが、それはサーバーからの HTTP 応答には含まれていませんでした。

それにもかかわらず、応答には MD5 ハッシュのようなパラメーターが含まれており、これを使用して Citrix ADC および Gateway 製品のバージョンと照合することができました。

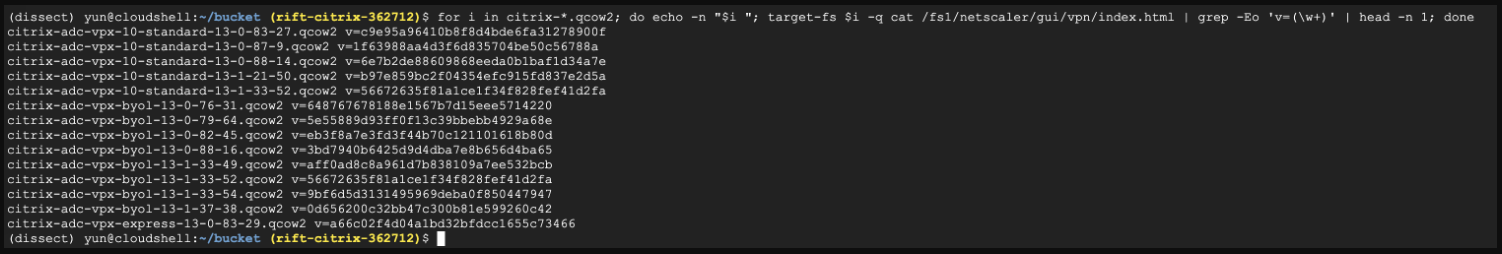

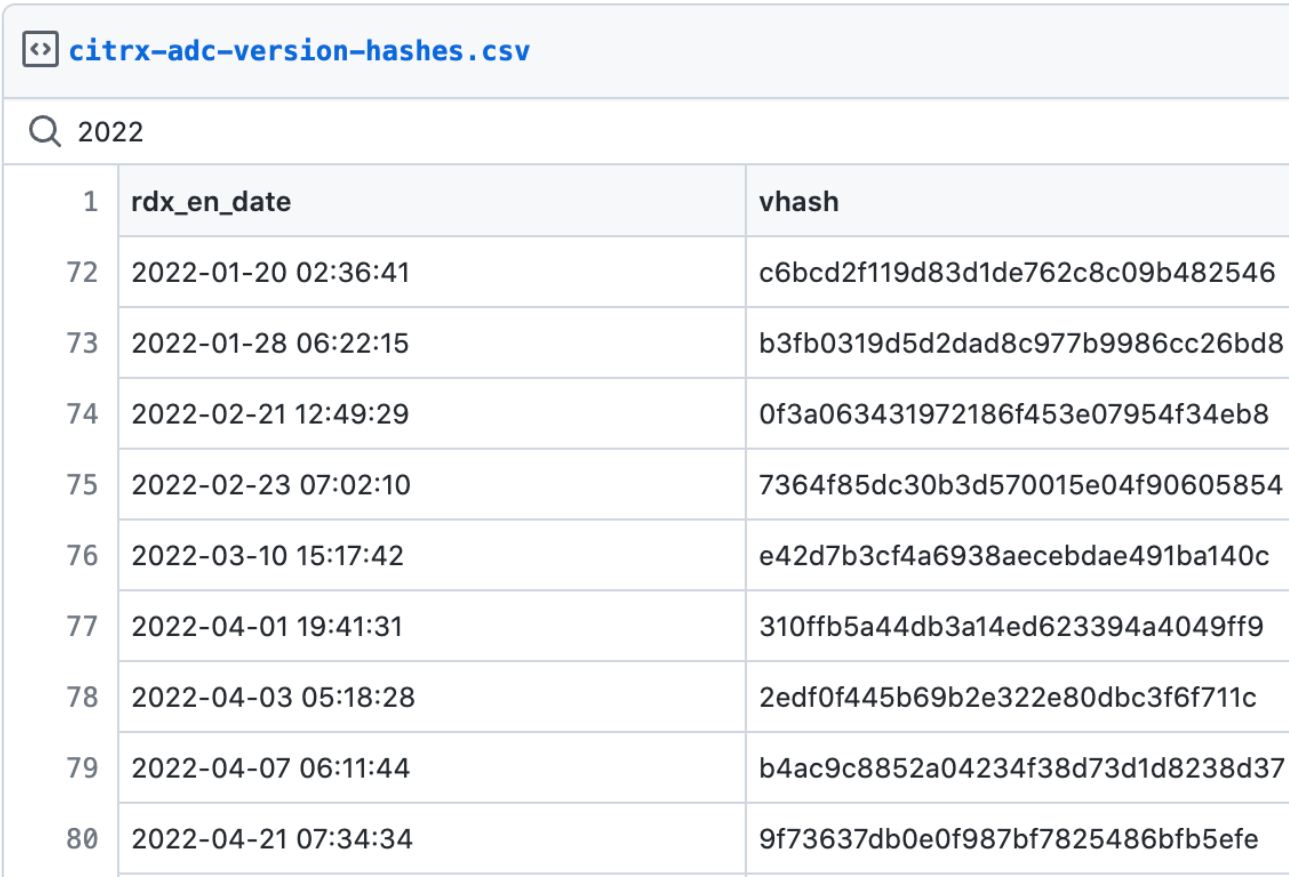

そのため、チームは Citrix、Google Cloud Marketplace、AWS、および Azure から入手できるすべての Citrix ADC バージョンを VM にダウンロードしてデプロイし、ハッシュをバージョンに一致させました。

ソースのバージョンと一致しないハッシュについては、研究者はビルドの日付を特定し、それに基づいてバージョン番号を推測することにしました。

これにより、不明なバージョン (孤立したハッシュ) の数がさらに減少しましたが、一般に、ほとんどのハッシュは特定の製品バージョンに関連付けられていました。

何千もの脆弱な Citrix サーバー

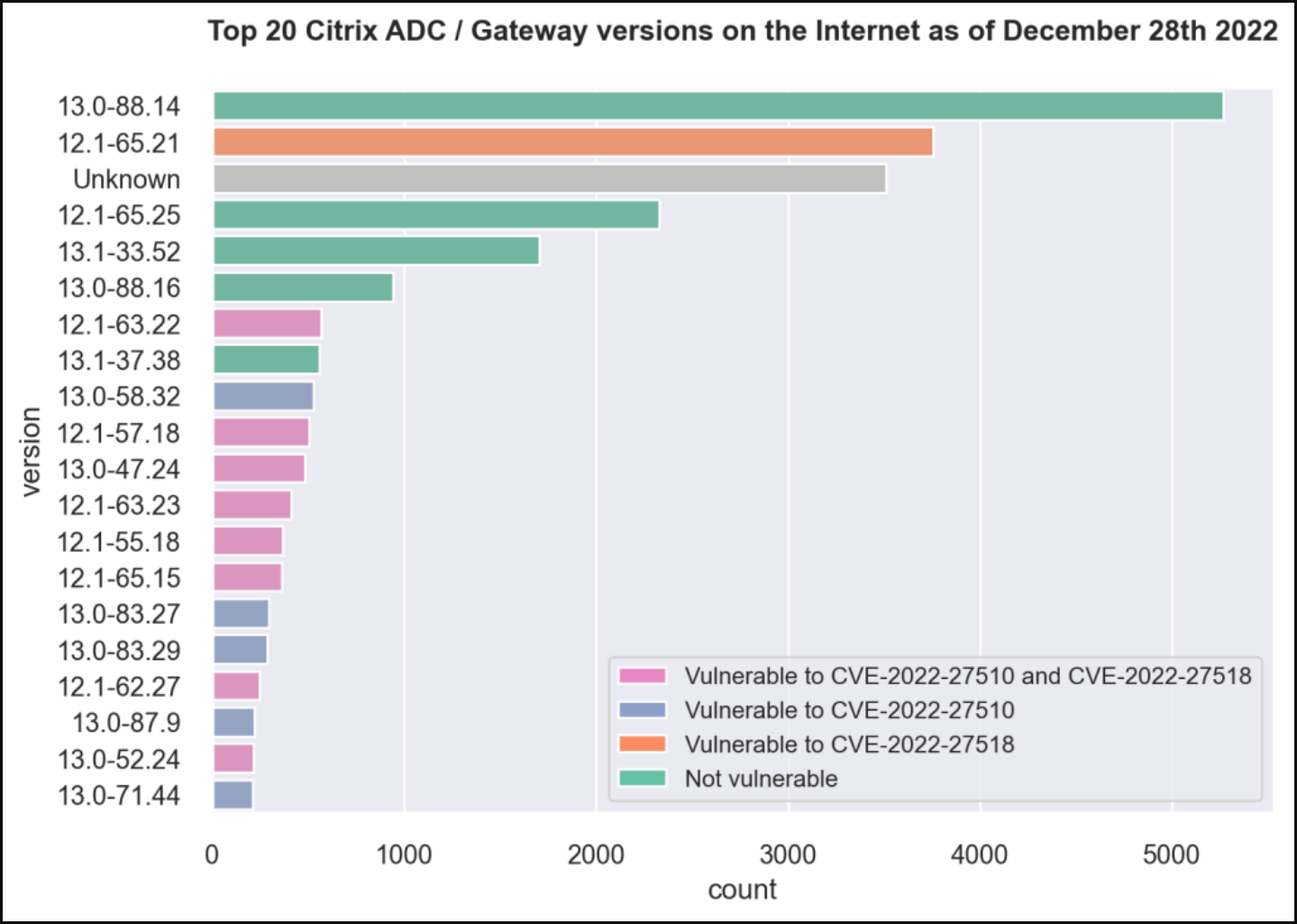

最終結果は次のグラフにまとめられており、2022 年 12 月 28 日の時点で、大部分がバージョン 13.0-88.14 にあり、2 つのセキュリティ問題の影響を受けていないことが示されています。

2 番目に人気のあるバージョンは 12.1-65.21 で、特定の条件が満たされた場合に CVE-2022-27518 に対して脆弱で、3,500 のエンドポイントで実行されていました。

これらのマシンを悪用可能にするための要件では、SAML SP または IdP 構成を使用する必要があります。つまり、3,500 のすべてのシステムが CVE-2022-27518 に対して脆弱であるとは限りません。

次に、1,000 以上のサーバーが CVE-2022-27510 に対して脆弱であり、約 3,000 のエンドポイントが両方の重大なバグに対して脆弱である可能性があります。

未知の Citrix バージョン番号を持つハッシュを返す検出は 3 位になり、3,500 以上のサーバーを数えます。いずれの欠陥に対しても脆弱である場合とそうでない場合があります。

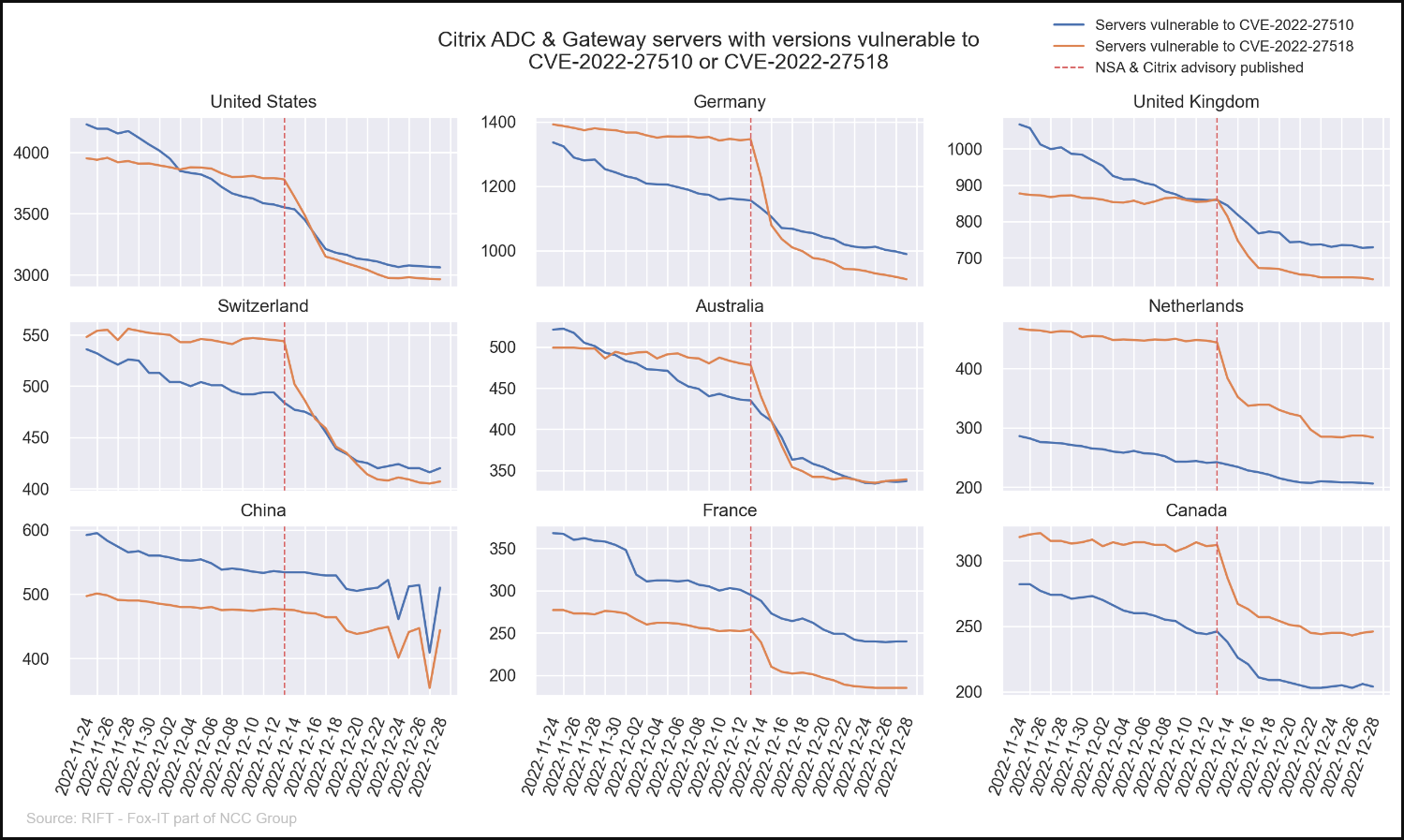

パッチの適用速度に関しては、米国、ドイツ、カナダ、オーストラリア、スイスが、関連するセキュリティ アドバイザリの公開に迅速に対応しました。

Fox IT チームは、このブログが、最近の重大な欠陥に対するセキュリティ更新プログラムをまだ適用していない Citrix 管理者への認識を高めるのに役立つことを望んでおり、統計は、すべてのセキュリティ ギャップを埋めるためにまだ多くの作業が残っていることを強調しています。

Comments