更新 (12 月 10 日): この投稿は、エンタープライズ向けの MITRE ATT&CK マトリックスの変更を反映するように更新され、追加の戦術が含まれるようになりました。

産業および重要なインフラストラクチャ組織が直面するますます複雑化する脅威を理解することは、簡単な作業ではありません。高度なスキルを持つ攻撃者が運用技術 (OT) と産業用制御システム (ICS) の独自のニュアンスについて学習し続けるにつれて、攻撃者が目標を達成するためにさまざまな方法を模索していることがますます観察されます。防御側は、これらのインシデントからの情報を体系的に分析し、結果を比較する方法を開発し、共通のレキシコンで情報を伝達するという課題に直面しています。この課題に対処するために、MITRE は 2020 年 1 月に ICS ナレッジ ベースの ATT&CK をリリースしました。これは、ICS を標的とする攻撃者が使用する戦術、技術、手順 (TTP) を分類したものです。

MITRE の ICS ナレッジ ベースの ATT&CK は、ICS を標的とする攻撃に関与する攻撃者の TTP の固有のセットを初めて描写することに成功しました。エンタープライズ ナレッジ ベースが省略されているところからピックアップして、エンタープライズ向け ATT&CK の範囲外である ICS 攻撃の部分を説明します。ただし、ナレッジ ベースがより成熟し、広く採用されるようになるにつれて、対処すべき課題がまだ残っています。攻撃者は、OT ネットワーク間を移動する際に IT または ICS 間の理論上の境界を尊重しないため、防御側は、ICS とエンタープライズの ATT&CK が補完的であることを覚えておく必要があります。 MITRE のATT&CK for ICS: Design & Philosophyペーパーで説明されているように、OT インシデント全体で脅威アクターの行動を追跡するには、両方の知識ベースを理解する必要があります。

Mandiant Threat Intelligence と MITRE が共同で執筆したこのブログ記事では、OT 標的型攻撃ライフサイクル全体のイベントの複雑さを正確に表すハイブリッド ATT&CK マトリックス視覚化の統合を評価しています。私たちの提案は、既存の ATT&CK ナレッジ ベースからコンポーネントを取得し、それらを単一のマトリックス ビジュアライゼーションに統合します。これは、ICS 用 ATT&CK の STIX 表現の作成、ATT&CK Navigator ツールへの ATT&CK for ICS の組み込み、および ATT&CK for Enterprise における ICS 攻撃の IT 部分の表現を目的とした MITRE の現在進行中の作業を考慮に入れています。その結果、この提案は、データの正確性だけでなく、ユーザーが利用できるツールとデータ形式にも焦点を当てています。

エンタープライズと ICS の TTP の共同分析によるアクターの行動の全範囲の描写

何年もの間、Mandiant は ATT&CK for Enterprise ナレッジ ベースを活用して、さまざまなサイバー セキュリティ インシデントにわたって攻撃者の TTP をマッピング、分類、視覚化してきました。 ICS の ATT&CK が最初にリリースされたとき、Mandiant は OT インシデントの脅威インテリジェンス データを新しいナレッジ ベースにマッピングして、ICS 資産に対して利用される TTP に関する詳細情報を分類し始めました。 Mandiant は、知識ベースが ICS 機器に関連する技術の独自の選択に非常に役立つことを発見しましたが、企業と ICS の両方の TTP をグループ化して視覚化する標準的な方法を開発して、アクターのあらゆる範囲を理解し、伝達することがいかに役立つかに気付きました。私たちが観察したほとんどのインシデント中の OT 環境でのアクション。私たちは MITRE に連絡を取り、Enterprise と ICS の ATT&CK 手法の共同分析の利点について話し合い、これらの知識ベースの進化に取り組み続ける中で、このタスクを最適に統合する方法についていくつかのアイデアを交換しました。

Enterprise と ICS の TTP は、中間システムでのアクティビティを説明するために必要です

ICS の ATT&CK が直面する主な課題の 1 つは、OT ネットワークに存在するさまざまな資産セットからのアクティビティを分類することです。ナレッジ ベースには、ICS (プログラマブル論理コントローラー (PLC) やその他の組み込みシステムなど) に対する脅威を効果的に説明する TTP が含まれていますが、設計上、エンタープライズと同様のオペレーティング システム、プロトコル、およびアプリケーションで実行される OT 資産に関連する手法は含まれていません。 IT 資産。 Mandiant が中間システムと定義するこれらの OT システムは、攻撃者が ICS にアクセスするための踏み台として使用することがよくあります。これらのワークステーションとサーバーは、通常、ヒューマン マシン インターフェイス (HMI) ソフトウェアの実行やプログラミング、PLC とのデータ交換などの ICS 機能に使用されます。

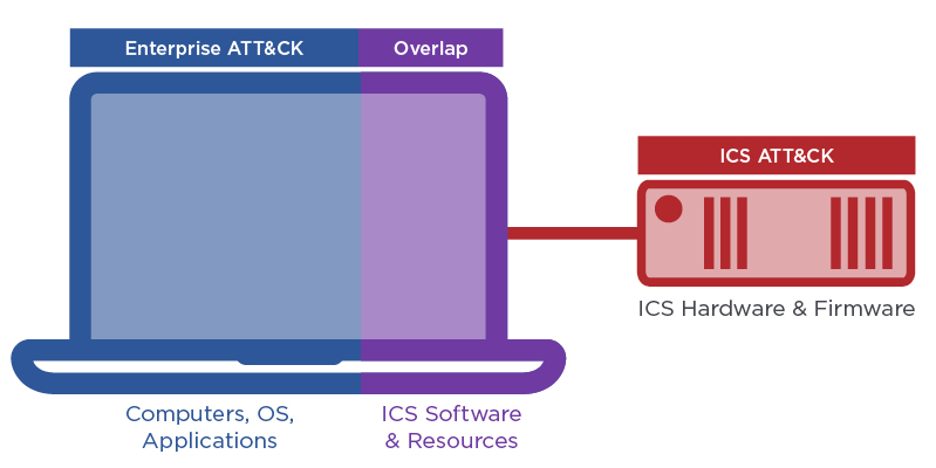

システム レベルでは、ICS 用の ATT&CK の範囲には、これらの中間の Windows および Linux ベースのシステムで実行される ICS ソフトウェアと関連するシステム リソースのほとんどが含まれますが、基盤となる OS プラットフォームは省略されます (図 2)。したがって、ATT&CK for Enterprise の手法の大部分は範囲外ですが、ICS ソフトウェアに付与されるシステム リソースは両方のナレッジ ベースの範囲内であるため、ATT&CK for ICS と ATT&CK for Enterprise の間の手法には重複が残ります。ただし、基盤となる OS から ICS ソフトウェアを人為的に切り離すことは、侵害された資産を攻撃者が包括的に制御する可能性と矛盾する可能性があります。

MITRE の ICS 向け ATT&CK は、エンタープライズ向け ATT&CK に依存してこれらの中間システムにおける敵対者の行動を分類するように設計されているため、両方のナレッジ データベースを同時に使用してインシデントを分析および伝達する標準メカニズムを開発する機会があります。 2 つのナレッジ ベースはまだ定義されていない関係を維持しているため、ATT&CK ユーザーがインシデントを一貫して理解して解釈することは困難な場合があります。さらに、知らず知らずに ATT&CK for Enterprise を破棄して ATT&CK for ICS を使用する ICS の所有者と運用者は、OT 資産の大部分に適用できる貴重なインテリジェンスを失うリスクがあります。

企業および ICS の TTP は、将来の攻撃シナリオを予測するのに役立ちます

MITRE が ICS 向けの ATT&CK: 設計と哲学の論文で指摘しているように、ICS 向けの ATT&CK の手法の選択は、主に、ICS に対する文書化された攻撃活動の利用可能な証拠と、ICS 資産の想定される機能に基づいています。これまでの観察結果と現在の機能に基づく手法の分析は、過去を振り返って脅威を説明する確かな序文を示していますが、Mandiant は、OT セキュリティ組織が新しいシナリオや将来のシナリオを予測するのをサポートする ATT&CK の知識とツールの機会を特定しました。これは、アセットの機能が拡大している OT セキュリティの進化する分野に特に関連しており、ターゲットに基づいてそれぞれが異なる攻撃パスをたどった、十分に文書化された少数のイベントしか観察していません。

MITRE の意図は、ATT&CK のナレッジ ベースを、範囲内の資産に対して観察された技術に限定することです。ただし、セキュリティ ベンダーとしての Mandiant の観点からは、Enterprise と ICS から観察されたケースと実現可能なケースの両方を含む徹底的な手法の分析は、将来のシナリオを予測し、堅牢で豊富なデータに基づいて組織を保護するのに役立ちます。さらに、仮想化やクラウド サービスなどの新しい IT テクノロジが OT 組織によって採用され、OEM メーカーの製品に実装されるにつれて、ナレッジ ベースには将来の脅威を説明するための柔軟性が必要になります。 ICS の ATT&CK を将来の ICS インシデントの新規性に適応させることで、業界全体でナレッジ ベースの長期的な実行可能性が強化されます。これは、エンタープライズ向けの ATT&CK と ICS を統合することで実現できます。エンタープライズ向けの手法は、将来の理論上の ICS 手法のカテゴリとしてすぐに利用できるようになるからです。

OT セキュリティ インシデントのハイブリッド ATT&CK マトリックス視覚化

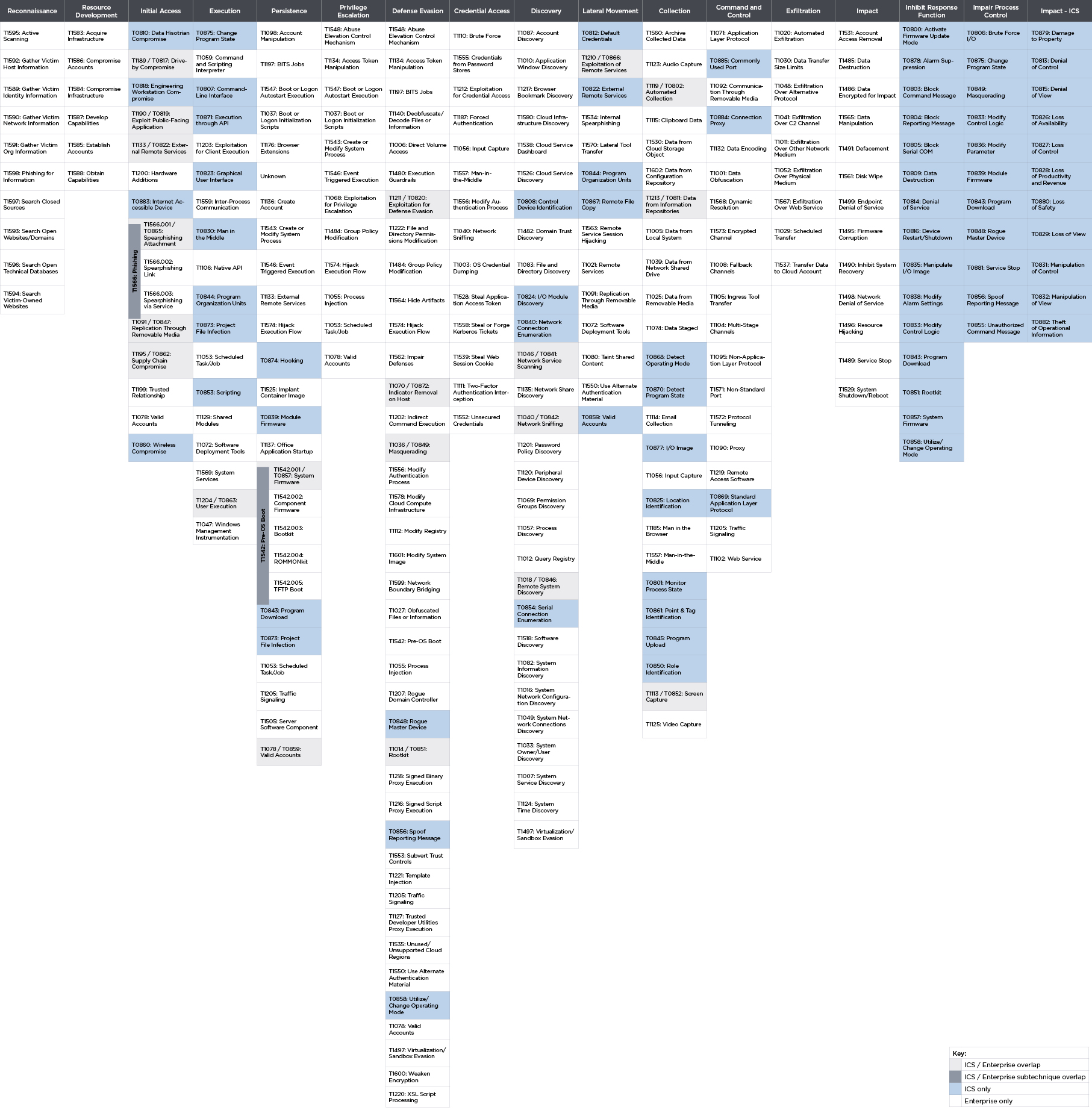

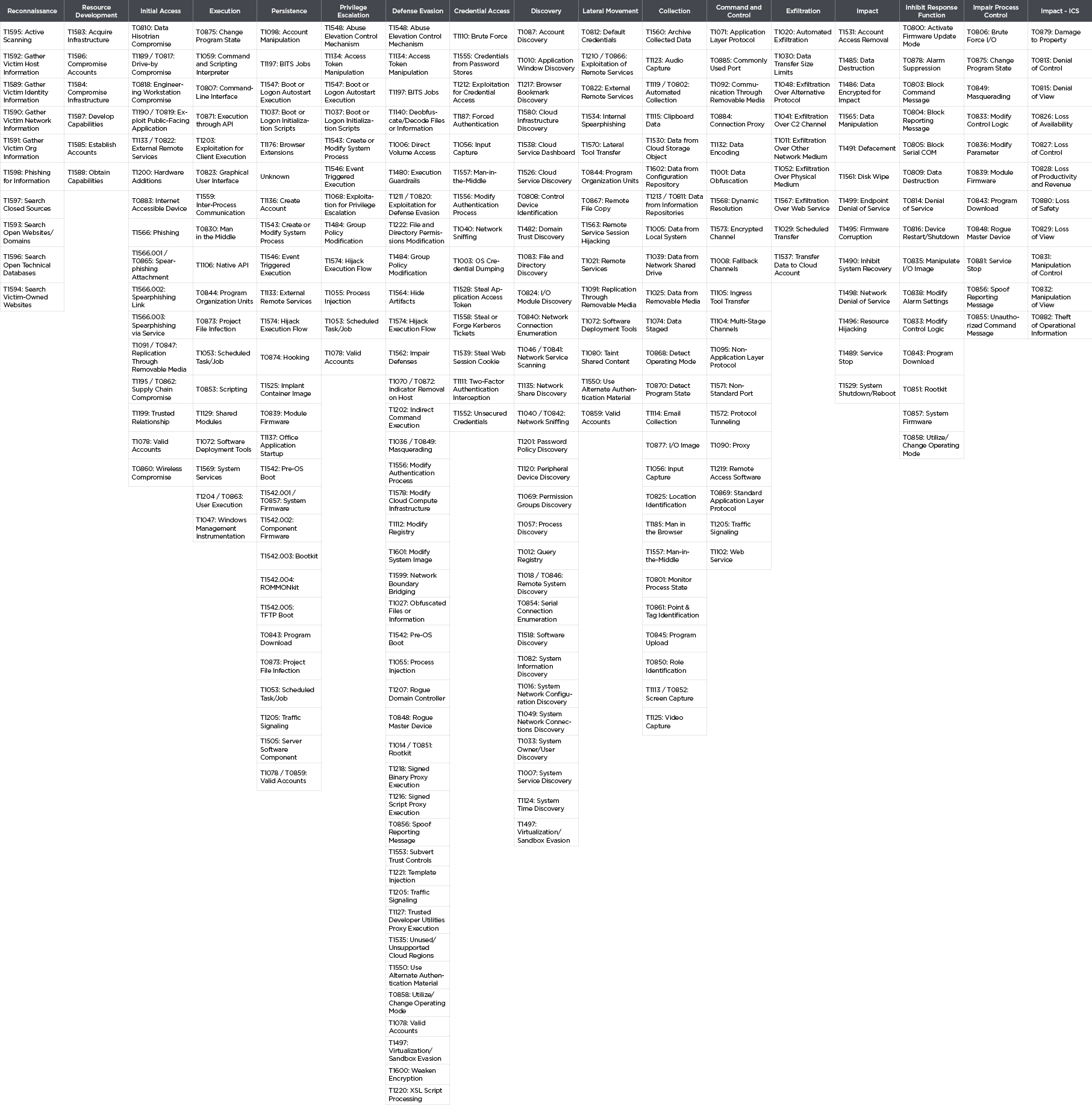

これらの観察に対処するために、Mandiant と MITRE は、Enterprise と ICS ATT&CK ナレッジ ベースを単一のマトリックス ビジュアライゼーションとして一緒に視覚化する方法を模索してきました。混合ビジュアライゼーションは、ユーザーが OT 標的型攻撃ライフサイクルのすべての段階で存在するあらゆる戦術とテクニックを追跡および分析する方法を提供します。もう 1 つの利点は、ハイブリッド ATT&CK マトリックスの視覚化により、防御側が、現在実際に観察されているものを超えた戦術と手法を使用する将来の OT インシデントを描写するのに役立つことです。図 3 は、エンタープライズと ICS ATT&CK ナレッジ ベースの両方からの TTP を 1 つのマトリックスに組み込んだ、このハイブリッド ビジュアライゼーションに対する私たちの認識を示しています。 (マトリックスに示されている戦術は時系列に並べられておらず、インシデントの一時性を反映していないことに注意してください)。

このハイブリッド ATT&CK マトリックスの視覚化では、ATT&CK for ICS の新しい戦術と手法が灰色で示されています。これらは、ATT&CK for Enterprise マトリックス内に配置されています。エンタープライズ マトリックスと ICS マトリックスの両方で見られる重複する手法を青色で示しています。このビジュアライゼーションは、次の 3 つの懸念事項に対処します。

- 攻撃のライフサイクル全体を通して、ICS とエンタープライズの両方の戦術とテクニックを含むインシデントの全体像を示します。

- たとえば、防御回避技術を単一の戦術に組み合わせることにより、2 つの知識ベース間の戦術と技術の重複を排除します。

- これは、ATT&CK for Enterprise と ICS ナレッジ ベースの両方の影響戦術カテゴリに含まれる技術の抽象化レベルを区別します。

エンタープライズ インパクト戦術と ICS インパクト戦術の分離は、両方のナレッジ ベースの異なる抽象化レベルを伝達する必要性に対応します。 Enterprise Impact は、攻撃者が IT プラットフォーム (Windows、Linux など) への攻撃によってシステムや組織の整合性や可用性に与える影響に焦点を当てていますが、ICS Impact は攻撃者が ICS の運用に与える影響に特に焦点を当てています。ハイブリッド ATT&CK マトリックス ビジュアライゼーションの範囲からインシデントを分析すると、攻撃者が企業への影響を通じて ICS の影響を直接引き起こす方法を観察することができます。たとえば、データの暗号化による影響 (T1486) がどのようにビューの損失 (T0829) を引き起こす可能性があるかなどです。 .

脅威アクターは、OT ネットワーク間を移動する際に IT と ICS の間の理論上の境界を尊重しないため、ハイブリッドの視覚化は、OT 標的型攻撃のライフサイクル中に観察される全体像を視覚化して伝達するためのコネクタとしての中間システムの概念に基づいています。これにより、攻撃者の行動に関するより構造化された完全なデータが得られます。この構造に従った Enterprise と ICS の TTP の共同分析は、MITRE が Cyber Threat Intelligence Enrichment として定義するユースケースをサポートするのに特に役立ちます。この視覚化では、攻撃者が侵入中の任意の時点で ICS 資産に意図的または不本意に影響を与えるさまざまなタイプのシナリオも説明しています。追加の利点は、次のような他のATT&CK ユース ケースに波及する可能性があります。

- 敵対者のエミュレーション: IT および OT をターゲットとする長期にわたるキャンペーンに関与する洗練されたアクターがたどる経路を概説します。

- レッド チーム: 包括的な攻撃シナリオにアクセスして、過去に起こったことだけでなく、将来起こり得ることにも基づいて組織のセキュリティをテストします。

- 行動分析の開発: OT 仲介システムと ICS の間の交差点で危険な行動パターンを特定することによって。

- 防御ギャップの評価: 攻撃者がさまざまなタイプのシステムとやり取りするために利用できる、または利用した防御と可視性の正確な欠如を特定することによって。

OT 環境向けのハイブリッド ATT&CK マトリックス視覚化の改良

ハイブリッド ATT&CK マトリックス ビジュアライゼーションは、両方のナレッジ ベースのコンポーネントを活用してインシデントを全体的に分析するためのシンプルなソリューションです。このような視覚化の主な利点は、アクターが OT 標的型攻撃のライフサイクル全体で使用するあらゆる戦術とテクニックを描写できることと、私たちが考えもしなかった可能性のある将来のインシデントも説明できることです。ただし、私たちの懸念に対処するための他の代替手段を検討することにも価値があります。たとえば、ICS の ATT&CK を拡張して、OT 環境で発生する可能性のあるすべてのことを反映することです。

Mandiant と MITRE が評価した主なオプションは、すべての ATT&CK for Enterprise 手法のどれが ICS とやり取りする中間システムに実行可能な影響を与えることができるかを特定し、両方のナレッジ ベース間の重複を処理するための代替手段を定義することでした。特に、OT ネットワークに存在する可能性が高い資産の種類 (OS やソフトウェア アプリケーションなど) に基づいて、この選択を行う可能性を分析しました。

アイデアは魅力的に聞こえますが、私たちの最初の分析では、OT 中間システムに適用される ATT&CK for Enterprise 手法を最終候補に挙げることは可能かもしれませんが、その利点は限定的であることが示唆されています。 ATT&CK for Enterpriseサイトでは、184 の現在の手法がいくつかの異なるプラットフォームに分けられています。表 1 に、これらのプラットフォームとその分布を示します。

|

プラットホーム |

テクニック |

エンタープライズ テクニックの割合 |

|

ウィンドウズ |

176 |

96% |

|

マックOS |

139 |

75% |

|

Linux |

137 |

74% |

|

クラウド |

41 |

22% |

表 1: エンタープライズ ATT&CK ナレッジ ベースを資産の種類別に分けたもの

- エンタープライズ ナレッジ ベースに含まれる技術の 96% 近くが Windows デバイスに適用可能であり、半分近くが Linux に適用可能です。ほとんどの中間システムがこれら 2 つのオペレーティング システムに基づいていることを考慮すると、OT に適用可能な技術の削減は非常に低いものです。

- macOS ベースのデバイスは OT 環境ではまれですが、これらのデバイスに影響を与える手法のほとんどは、Windows および Linux で観察される他の手法と一致することを強調しています。さらに、少なくとも少数の資産所有者が macOS ベースの製品を使用している可能性を排除することはできません。

- クラウド製品も産業環境ではまれです。ただし、製造実行システム (MES)、ビル管理システム (BMS) アプリケーション バックエンド、またはデータ ストレージ用のその他のシステムなどのビジネス アプリケーションでそれらを見つけることは可能です。 Microsoft や Amazon などの主要ベンダーは、最近、エネルギーや公益事業の組織向けにクラウド製品の提供を開始しました。もう 1 つの例は、Microsoft Office 365 スイートです。これは、運用環境では重要ではありませんが、少なくともいくつかのワークステーションに存在する可能性があります。その結果、今後の OT への攻撃の標的として、クラウド インフラストラクチャを完全に捨てることはできません。

OT セキュリティに全体的にアプローチするためのハイブリッド ビジュアライゼーションの保証

ハイブリッド ATT&CK マトリックスの視覚化は、OT セキュリティ インシデントを分析および理解するための中間システムを検討する必要性に対処できます。エンタープライズまたは ICS 向けの ATT&CK の構造を大幅に変更することによって車輪を再発明することを目指しているわけではありませんが、OT 標的型攻撃全体の現在および将来の脅威アクターの行動の完全な配列を反映するために、両方の戦術とテクニックのセットを視覚化する方法を提案しています。ライフサイクル。ハイブリッド ATT&CK マトリックスの視覚化には、最も高度な OT 攻撃シナリオの一部を反映する機能と、他の方法では観察されない非常に単純な脅威活動を反映する機能があります。

ICS の ATT&CK が成熟し続け、業界でより広く採用されるようになるにつれて、MITRE が共通の目標である OT ネットワークの防御をサポートするために ATT&CK の知識ベースに基づいて構築を続けているため、この共同分析が MITRE をサポートすることを Mandiant は望んでいます。攻撃者が企業資産と ICS 資産の間の理論上の境界を尊重しないことを考えると、攻撃者の行動を理解するには包括的で全体論的なアプローチが必要であると確信しています。

ハイブリッド ATT&CK マトリックスの視覚化は、PDF ファイルとしてダウンロードできます。

Otis Alexander は、The MITRE Corporation のプリンシパル サイバー セキュリティ エンジニアです。

参照: https://www.mandiant.com/resources/blog/gestalt-mitre-attack-ics

Comments