序章

FireEye iSIGHT Intelligence は、FireEye のコンサルティング チームである Mandiant が実施した数十件の ICS セキュリティ ヘルス アセスメント エンゲージメント (ICS Healthcheck) から広範なデータを収集し、産業施設で最も蔓延している最優先のセキュリティ リスクを特定しました。この情報は、製造、鉱業、自動車、エネルギー、化学、天然ガス、公益事業など、幅広い業界で過去数年間に実施された実践的な評価から得られたものです。この投稿では、これらのリスクの詳細を提供し、特定されたリスクを軽減するためのベスト プラクティスと推奨事項を示します。

Mandiant ICSヘルスチェック

Mandiant の ICS ヘルスチェックと侵入テストの契約には、顧客の IT および ICS システムのオンサイト評価が含まれます。 ICS ヘルスチェックは、ワークショップとテクニカル レビューで構成されています。 Mandiant のリスク評価方法を使用して、発見された調査結果と脆弱性をリスク別にランク付けする最終レポートに結果を取り込みます。サイトの技術専門家とのオンサイト ワークショップで、Mandiant は対象の制御システムの技術的理解を深め、制御システムのネットワーク図を作成し、潜在的な脆弱性と脅威を分析し、環境を守るために推奨される対策の優先順位付けを支援します。

また、Mandiant は、ICS 環境からネットワーク トラフィックのパケット キャプチャを収集してレビューし、ワークショップで作成されたネットワーク ダイアグラムを検証し、意図した設計からの予期しないまたは望ましくない逸脱を特定します。このトラフィックは、ICS ネットワーク/システムの侵害または構成ミスの証拠についても分析されます。 Mandiant は、不適切に構成されたファイアウォール、デュアルホーム制御システム デバイス、ビジネス ネットワークやインターネットへの不要な接続など、展開されたセキュリティ テクノロジの脆弱性やその他のアーキテクチャ上のリスクを検査します。

注:調査結果は、お客様の匿名性を維持するために一般化されたレベルで議論されています。この記事は概要を示したもので、一般的なサイバー セキュリティの問題に関心のあるお客様にとって、最初に情報を提供することを目的としています。詳細情報または Mandiant サービスのリクエストについては、当社のWeb サイトをご覧ください。

方法論: Mandiant リスク評価システム

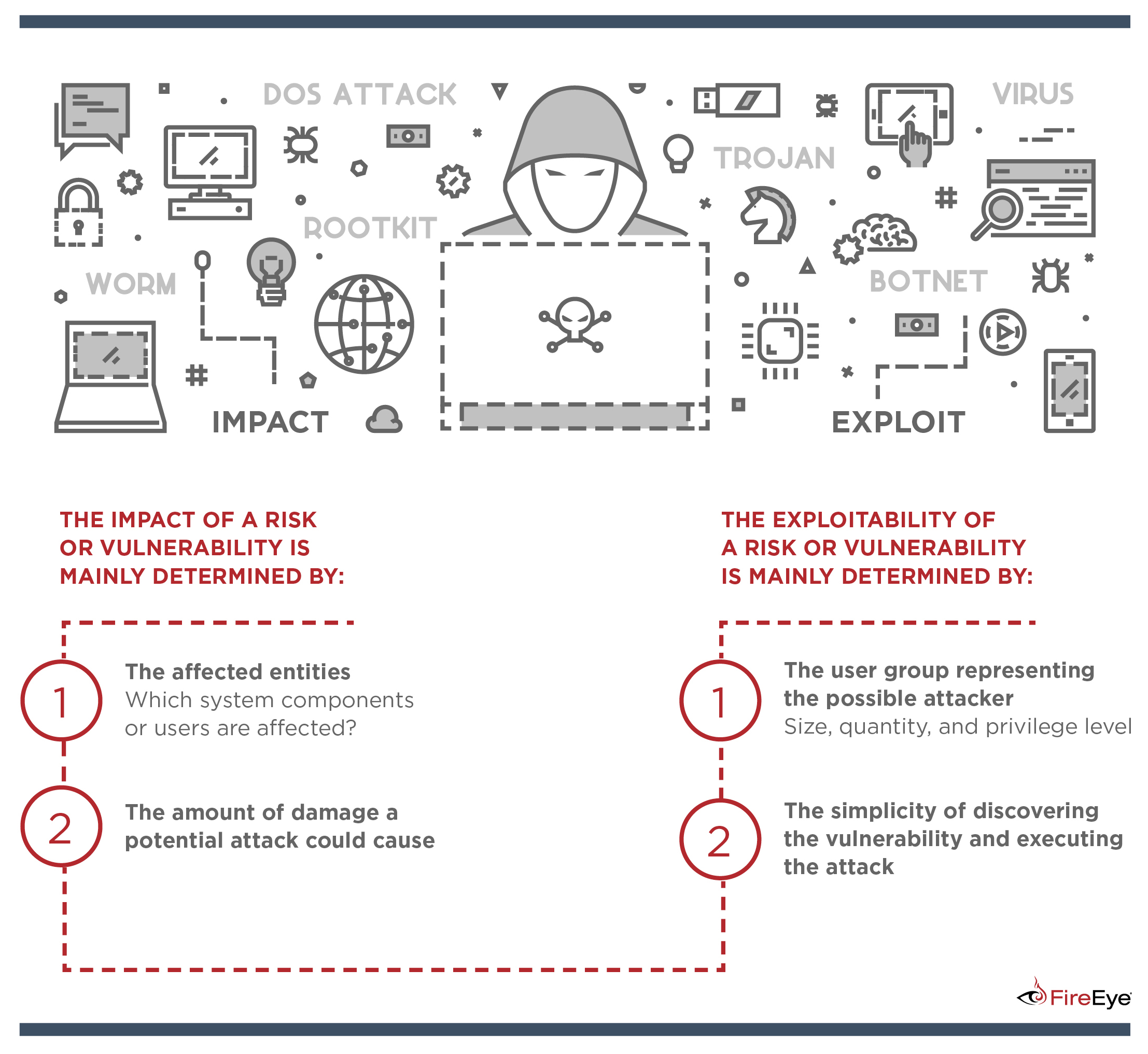

このブログ投稿では、複数の業界の組織におけるサイバー セキュリティ リスクを評価する Mandiant ICS Healthchecks の情報を活用しています。重大および高セキュリティ リスクの評価は、特定の問題の悪用可能性と影響を特定し、結果を相互参照することによって決定される Mandiant リスク評価システムに基づいています (図 1)。

ICS 環境のセキュリティ リスクの 3 分の 1 が高または重大にランク付けされている

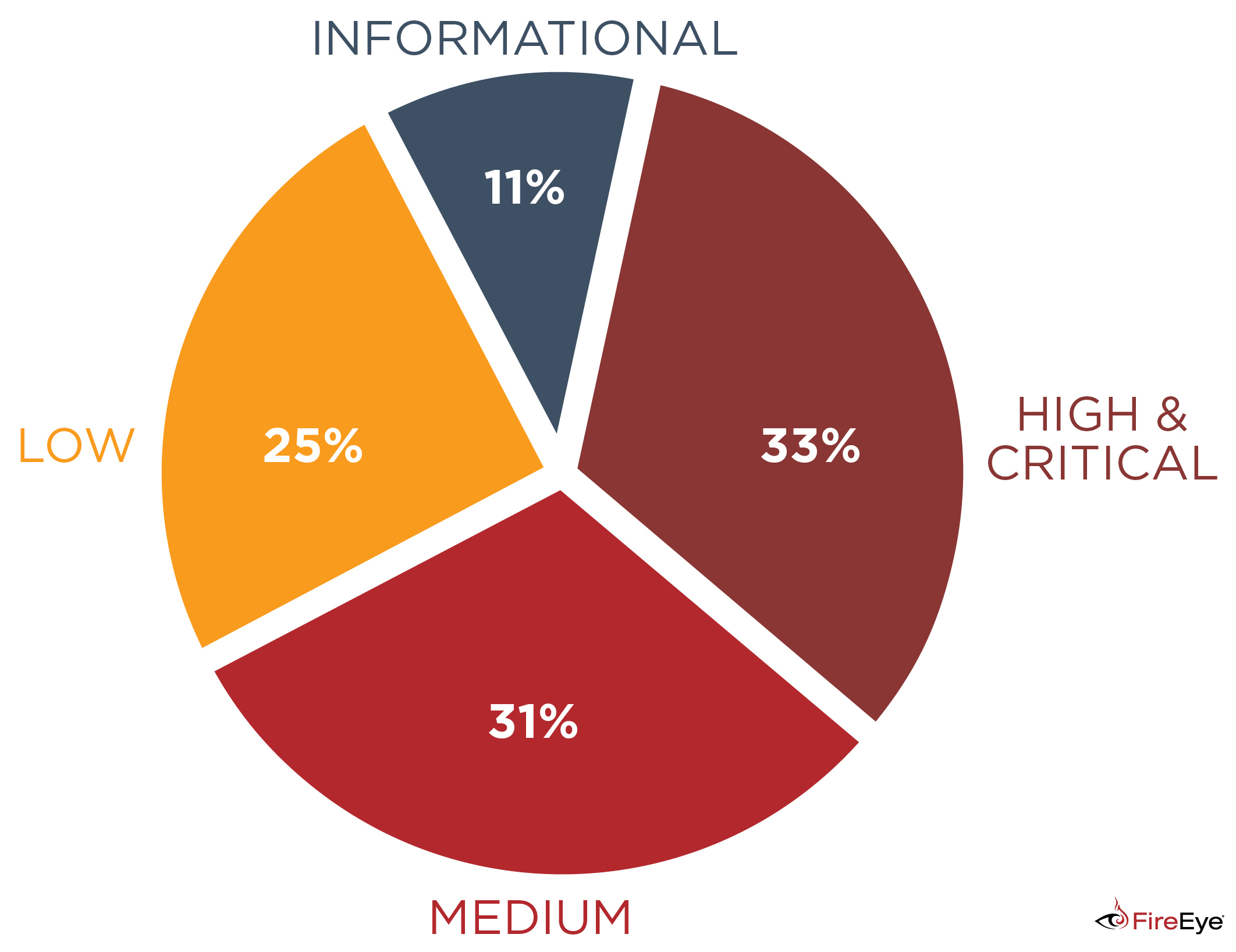

すべてのリスク評価の結果を確認し、報告されたリスクを重大または高、中、低、または情報として分類およびランク付けしました (図 2)。 ICS 組織で見つかったセキュリティ問題の少なくとも 33% は、高または重大なリスクと評価されました。これは、攻撃者が標的のシステムを簡単に制御できるようにし、他のシステムやネットワークを危険にさらしたり、サービスの中断を引き起こしたり、不正な情報を開示したり、その他の重大な悪影響をもたらす可能性が最も高いことを意味します.重大なリスクの即時修復と、高いセキュリティ リスクを修復するための迅速なアクションをお勧めします。

ICS 環境における最も一般的な高および重大なセキュリティ リスク

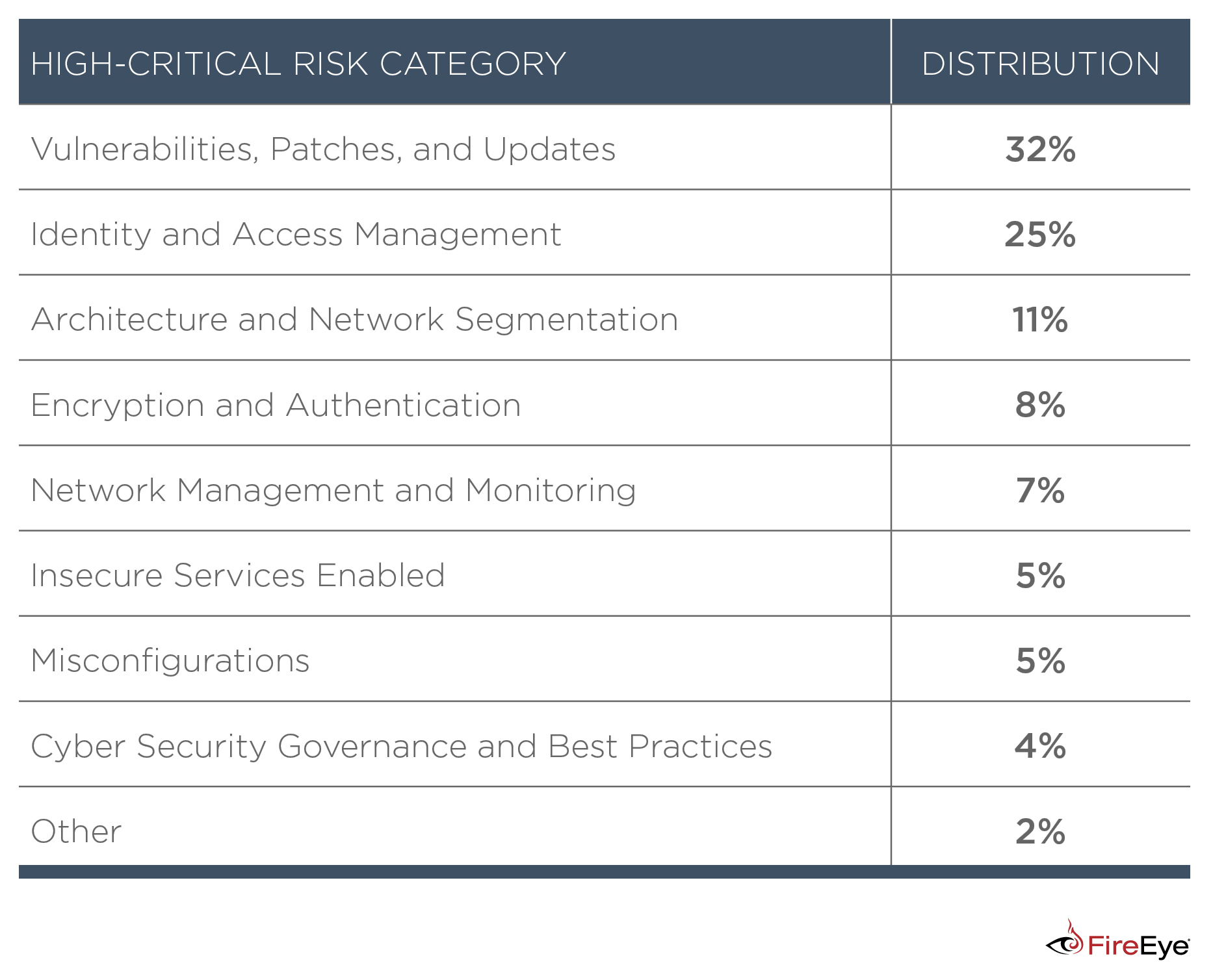

FireEye iSIGHT Intelligence は、Mandiant ICS ヘルスチェックで特定された重大かつ高レベルのセキュリティ リスクを 9 つの独自のカテゴリに分類しました (表 1)。最も一般的なのは次の 3 つです。

- 脆弱性、パッチ、アップデート (32%)

- ID およびアクセス管理 (25%)

- アーキテクチャとネットワークのセグメンテーション (11%)

これらのケースのほとんどでは、基本的なセキュリティのベスト プラクティスで、脅威アクターが組織のシステムを標的にするのを阻止 (または少なくとも困難にする) ことができます。インフラストラクチャを標的とする特殊なマルウェアや攻撃者は、標的型攻撃のライフサイクル全体で最初に悪用するためにこれらの欠陥を探す可能性が高いため、その影響は計り知れません。

上位 3 つの高リスクおよび重大リスクと推奨される緩和策

脆弱性、パッチ、アップデート

脆弱性、パッチ、および更新の管理手順により、組織は既製のソフトウェア、ハードウェア、およびファームウェアを既知のセキュリティの脅威から保護できます。 ICS 環境の既知の脆弱性は、攻撃者がネットワークにアクセスし、横方向に移動して標的型攻撃を実行するために利用できます。エンゲージメント中に、次の一般的なリスクが観察されました。

- 制御システムにパッチを適用して更新するためのまれな手順:

- 私たちは、正式な脆弱性およびパッチ管理プログラムを持たない組織に遭遇しました。

- 以下を含む古いファームウェア、ハードウェア、およびオペレーティング システム (OS)。

- スイッチ、ファイアウォール、ルーターなどのネットワーク デバイスおよびシステム。

- デスクトップ コンピューター、カメラ、プログラマブル ロジック コントローラー (PLC) などのハードウェア機器。

- Windows Server 2003、XP、2000、NT 4 などのサポートされていないレガシー オペレーティング システム。

- パッチが利用可能なソフトウェア アプリケーションおよび機器の未解決の既知の脆弱性:

- 対処されていない脆弱性が最大 53 ある旧式のファイアウォールと、200 を超える脆弱性があるスイッチが確認されました。

- 既知のオープン ソース ツールを使用して悪用できるシステム管理ソフトウェア。

- 実装前にパッチと更新を分析するためのテスト環境の欠如。

緩和策

- 包括的な ICS 脆弱性管理戦略を策定し、重要な資産にパッチと更新を実装する手順を含めます。詳細については、米国国立標準技術研究所 (NIST) の ICS セキュリティに関するガイドNIST SP800-82を参照してください。

- 主要なインフラストラクチャのパッチと更新プログラムが提供されなくなった場合は、次の 2 つのオプションのいずれかを選択してください。

- 影響を受ける資産の周囲にセキュリティ境界を実装し、アクセス制御とトラフィック フィルタリングのために、少なくともファイアウォール (適切な場合は産業用プロトコル インスペクション/ブロック) によって保護します。

- スイッチなど、ネットワークへのアクセスを取得するために悪用される可能性のあるレガシー デバイスを廃止します。

- 実行中の IT および ICS デバイスを代表する開発システムまたはラボをセットアップします。これらのシステムは、多くの場合、システム ベンダーからヒューマン マシン インターフェース (HMI) および構成ソフトウェアの追加ライセンスを購入または貸与するとともに、既存のスペアから構築できます。開発システムは、変更やパッチをテストし、アクティブなシステムにリスクを与えることなく脆弱性スキャンを実行するための優れたプラットフォームです。

ID およびアクセス管理

確認されたセキュリティ問題の 2 番目に一般的なカテゴリは、パスワードと資格情報を処理するためのベスト プラクティスの欠陥または欠如に関連していました。 Mandiant が特定した一般的な弱点には次のようなものがあります。

- リモート アクセスと重要なアカウントに対する多要素認証の欠如:

- ユーザーは、多要素認証を必要とせずに、企業ネットワークから ICS 環境にリモート アクセスできました。

- 包括的で強制的なパスワード ポリシーの欠如:

- 特権アカウント、ICS ユーザー アカウント、およびサービス アカウントに使用される、長さや複雑さが不十分な脆弱なパスワード。

- パスワードは頻繁に変更されませんでした。

- 複数のアカウントでパスワードが再利用されました。

- 目立つように表示されるパスワード:

- パスワードはデバイスのシャーシに書かれていました。

- アプリケーションと機器のハードコードされたデフォルトの資格情報:

- Mandiant は、デフォルトの資格情報を含むリモート ターミナル ユニット (RTU) を発見しました。これは、インターネットやデバイスのマニュアルで一般的に入手できます。

- モデムには、製造元によって組み込まれたバックドア アカウントが含まれていました。

- 一般的に使用される「管理者」アカウント。

- 共有資格情報の使用。

緩和策

- すべての可能なユーザー、特に管理者アカウントに対して 2 要素認証を実装します。

- パスワードの書面によるコピーを保持することは避け、必要に応じて、承認されたユーザーのみがアクセスできるように制限して、見えないように保護します。

- 定期的に変更され、再利用できない強力なパスワードを要求するパスワード ポリシーを適用します。詳細については、 SANSから入手できます。

- 「operator」、「administrator」、「admin」など、一般的で推測しやすいユーザー アカウント名は避けてください。代わりに、すべてのアクセスに一意の名前のユーザー アカウントを使用してください。

- 管理ユーザーは、個人に関連付けられた強力なパスワードを使用して、一意の名前のユーザー アカウントでログインする必要があります。

- 可能であれば、共有アカウントは避けてください。ただし、存在する場合は、暗号化されたパスワード マネージャーに保存されている強力なパスワードを使用して強化する必要があります。

ネットワークの分離とセグメンテーション

この投稿で特定された上位 3 つのリスクのうち、ネットワークの分離とセグメンテーションの弱点が最も重要です。企業の IT ネットワークから、および ICS ネットワーク内で分離されていないため、攻撃者は、IT サービスから ICS 環境に横方向に移動することにより、主要なインフラストラクチャに対してリモート攻撃を開始する機会を得ることができます。さらに、コモディティ マルウェアが ICS ネットワークに拡散し、そこでマルウェアが運用資産と相互作用するリスクが高まります。 Mandiant が特定した主なリスクには、次のようなものがあります。

- 未使用のサーバー、HMI、ヒストリアン、または緩やかに構成された共有ファイアウォールなど、企業ネットワークから直接または (両方のネットワークに接続された) ブリッジ デバイスを介してアクセスできるプラント システム。また、次のことがわかりました。

- たとえば、分散制御システム (DCS) と通信するヒストリアンを介して、企業ネットワークからプラント サーバーへのフィルタリングされていないアクセス。

- ICS と企業ネットワーク間のセグメンテーションが欠落しています。

- ネットワーク間のラテラル ムーブメントを可能にするブリッジ デバイス (脆弱な OS を実行している古いアプライアンスなど) の脆弱性。

- 共有制御システム ネットワーク上で実行されるビジネス機能 (データのバックアップやウイルス対策の更新など)。

- サーバーとデスクトップ コンピューターの両方のデュアルホーム システム。

- インターネットに直接接続された産業用ネットワーク。

緩和策

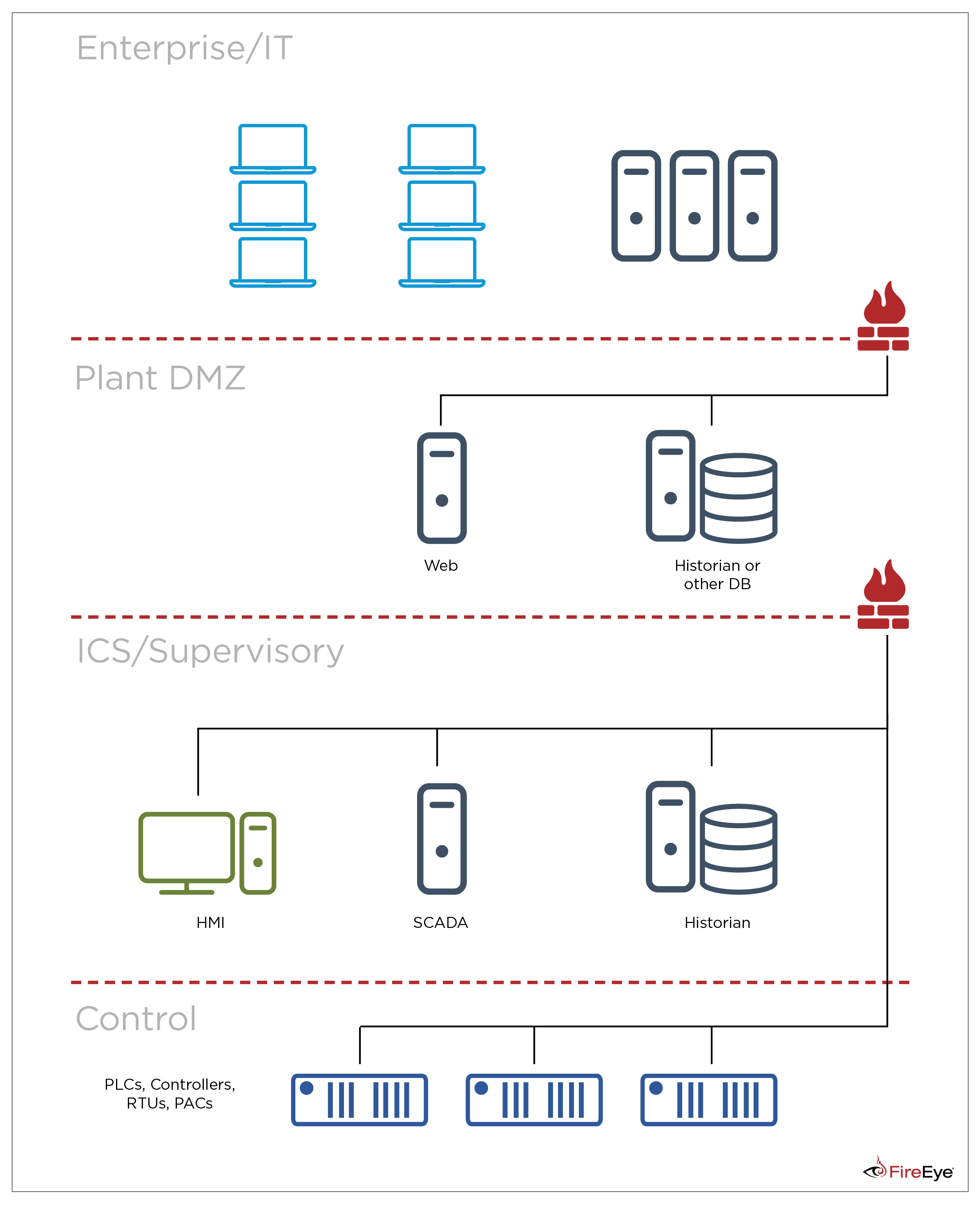

- NIST SP 800-82と IEC の両方で推奨されているように、ICS へのすべてのアクセスをネットワーク非武装地帯 (DMZ) でセグメント化します (図 3)。

- ICS と企業ネットワーク間の通信を確立するために使用されるポート、サービス、およびプロトコルの数を最小限に制限して、攻撃対象領域を減らします。

- 最初に DMZ で通常ユーザーと管理ユーザーの両方の着信アクセスを終了し、次に ICS ネットワークへの接続を使用して別のセッションを確立します。

- DMZ 内の企業ネットワークに ICS データを提供するサーバー (またはミラーリングされたサーバー) を配置します。

- ファイアウォールを使用して、ICS に出入りするすべてのネットワーク トラフィックをフィルタリングします。

- ファイアウォール ルールは、企業ネットワークからの受信トラフィックと ICS からの送信トラフィックの両方をフィルター処理し、必要最小限のトラフィックのみを通過させる必要があります。

- 制御ネットワークをインターネットから分離します。 DMZ 経由のインターネット アクセスには別のネットワークを使用する必要があり、2 つのネットワーク間でブリッジ接続を許可しないでください。

- 企業ネットワークを DMZ および ICS ネットワークから分離するために、定期的にパッチが適用された独立したファイアウォールが使用されていることを確認し、定期的にファイアウォール ルールセットを確認します。

- 産業用ネットワークを通過する制御システム以外のトラフィックを特定してリダイレクトします。

- デュアルホーム サーバーとホストをすべて排除します。

その他のハイライト

その他の一般的なリスクは他のカテゴリから特定されましたが、頻度は低くなりました。

ネットワークの管理と監視

- 私たちは、エンドポイントのマルウェア保護の欠落、未使用のポートのアクティブなまま、ICS ネットワークへの可視性の制限など、組織におけるネットワーク セキュリティの監視、侵入検知、および侵入防止の欠如を特定しました。次のベスト プラクティスをお勧めします。

- 包括的 ICS セキュリティ プログラムの一部として、ICS レベルで包括的なネットワーク セキュリティ監視戦略を定義し、実装する必要があります。外部接続が発生するネットワーク セグメントの監視には、特に注意を払う必要があります。

- 集中型のシステムおよびネットワーク ログを実装または強化して、企業全体 (IT および ICS) の可視性を提供します。ログで異常な動作を監視します。異常または疑わしい動作に基づいてアラートを生成したり、トラフィックを拒否したりする追加のホストまたはネットワークベースのセキュリティ制御を実装することを検討してください。

- すべての ICS および ICS DMZ ホストに集中管理されたマルウェア対策ソリューションをインストールします。署名とアプリケーションの更新がタイムリーに展開されるようにします。

- 署名ベースの検出方法に依存しない、マルウェアや悪意のあるアクティビティの検出/防止を提供する、高度なエンドポイント保護ソリューションを導入するための代替案を検討してください。

- 使用していないときにネットワーク ポートを識別してシャットダウンする手順を作成します。

ファイアウォール ルールの構成ミス

「ANY-ANY」構成、競合または重複するルール、管理サービスへのアクセスを許可する過度に寛容な条件、コンソール接続タイムアウトの欠如など、脆弱なファイアウォール ルールを特定しました。安全なファイアウォール構成のために、次のベスト プラクティスをお勧めします。

- フィルタリング ルールは、特定のソース/宛先 IP アドレスおよびポートからのアクセスのみを許可する必要があります。

- フィルタ ルールでは、特定のネットワーク プロトコルを指定する必要があります。

- ICMP フィルタ ルールでは、特定のメッセージ タイプを指定する必要があります。

- フィルタ ルールは、ネットワーク パケットを拒否するのではなく、ドロップする必要があります。

- フィルター ルールは特定のアクションを実行する必要があり、既定のアクションに依存するべきではありません。

- 管理セッションのタイムアウト パラメータを設定して、所定の時間が経過した後にこれらのセッションを終了する必要があります。

サイバー セキュリティ ガバナンスのベスト プラクティス

私たちは、正式で包括的な ICS セキュリティ プログラムが限定的または欠如している組織をいくつか特定しました。組織が ICS セキュリティ プログラムを実装して、次の推奨事項を優先することを強くお勧めします。

- 明確に定義された所有者、説明責任、およびガバナンス構造を備えた正式な ICS セキュリティ プログラムを確立します。以下を含める必要があります。

- ICS セキュリティに関するビジネス上の期待、ポリシー、および技術基準。

- プロアクティブなセキュリティ管理に関するガイダンス (たとえば、パッチと更新の実装、変更管理、または安全な構成)。

- インシデント対応、災害復旧、事業継続計画。

- ICS セキュリティ認識トレーニング計画。

- NIST SP800-82に従って脆弱性管理戦略を策定します。これには、資産の特定とインベントリ、リスク評価と分析の方法論 (重要な資産の優先順位付けによる)、修復テスト、展開ガイドラインが含まれます。

結論

このブログ投稿では、Mandiant ICS ヘルスチェック中に観察された、産業組織が直面している現在のリスクの全体像を示しています。この調査で観察された傾向は、セキュリティ会議の講演やメディアのレポートで一般的に議論されているリスク領域と一致していますが、このブログは、実際の妥当性を保持する数十のオンサイト評価に基づいています.

私たちの調査結果は、ICS の重大かつ高度なセキュリティ リスクの少なくとも 3 分の 1 が、脆弱性、パッチ、および更新に関連していることを示しています。既知の脆弱性は、複雑な産業環境で数千の資産の日常的な運用を監視しなければならない ICS 所有者にとって、引き続き重大な課題となっています。私たちが特定した最も一般的なリスクのいくつかは、包括的なパスワード管理ポリシーの実施や詳細なファイアウォール ルールの確立など、セキュリティのベスト プラクティスによって軽減できることを強調することも重要です。詳細情報に関心がある場合、または Mandiant サービスをリクエストする場合は、当社のWeb サイトにアクセスしてください。

Comments