先月、私は RSA USA Conference で、「Dynamic-Link Library Side-Loading」(DLL Side-Loading) と呼ばれる、ますます人気が高まっている脅威ベクトルに関する講演を行いました。多くの脆弱性と同様に、このエクスプロイトはかなり長い間存在しており、Microsoft が Windows サイド バイ サイド (WinSxS) アセンブリ機能を通じて Windows 開発者がバイナリ更新をより簡単に行えるようにしようとした結果です。

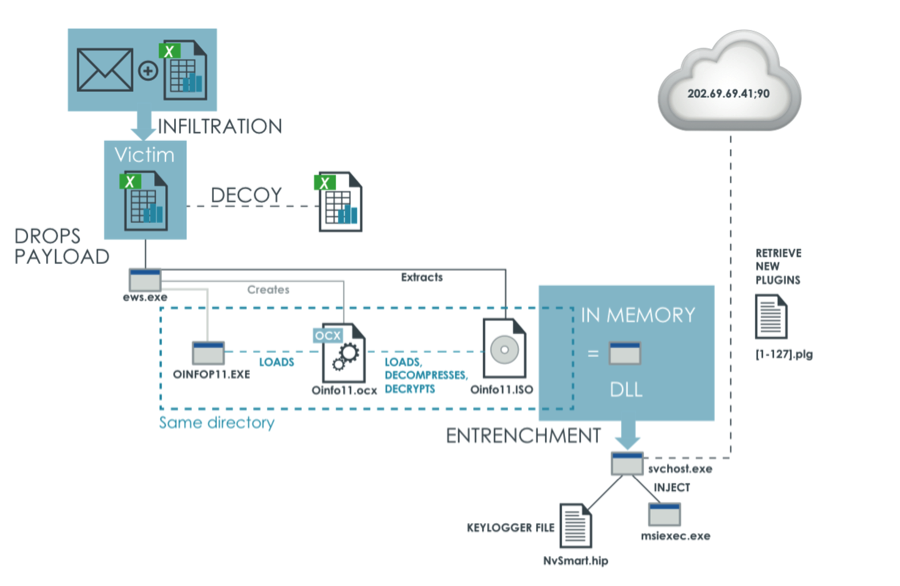

しかし現在、Advanced Persistent Threat (APT) の開発者は、無害な DLL サイドローディング手法を使用して、感染したファイルがメモリ内で実行される際に、ウイルス対策 (AV) スキャナーをすり抜けてマルウェアを忍び込ませています。そうすることで、悪意のあるペイロードは無害なアプリケーションを使用してメモリに構築されます。つまり、マルウェアは、AV スキャンが行われるファイル システムで実行されません。以下の図では、これがどのように実行されるかの例を見ることができます:

実際の例としては、2013 年に、攻撃者がこの手法を使用して、フォーチュン 50 社によって最初に開発された実行可能ファイルを高度な標的型攻撃で悪用しました。このような攻撃では、マルウェアはなりすましの悪意のある DLL ファイルを Windows の WinSxS ディレクトリに配置し、オペレーティング システムが正規のファイルではなくなりすましの DLL をロードするようにします。さらに、問題のファイルは公開データベースのハッシュによってホワイトリストに登録されているため、AV は単純にそれを完全に無視します。

APT での DLL サイドローディングの使用の増加に対応して、DLL サイドローディングの歴史と、マルウェアおよびソフトウェア エンジニアリング分野におけるその役割を説明する完全な文書を作成しました。

参照: https://www.mandiant.com/resources/blog/dll-side-loading-another-blind-spot-for-anti-virus

Comments