Pulse Secure社は、Pulse Connect Secure(PCS)SSL VPNアプライアンスに存在するゼロデイ脆弱性のパッチ配信を開始しました。

先週サイバーセキュリティ企業FireEye社は、このゼロデイ脆弱性(CVE-2021-22893)を犯罪組織(UNC2630 / UNC2717)が悪用してPulse Secureデバイス上にマルウェアを展開し認証情報などを詐取されていたと発表していました

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は、連邦政府機関に対し、Windowsファイル共有ブラウザとPulse Secure連携機能を無効にすることで、2日以内に脆弱性を緩和するよう命じる緊急指令を出していたところでした。

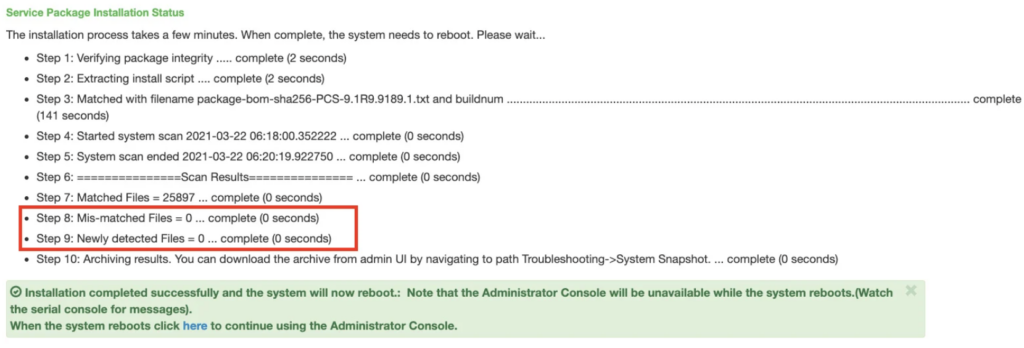

Pulse Secure社は、ハッカーがPulse Secureアプライアンス機器上のファイルを変更されていないかどうかを確認するための「Pulse Connect Secure Integrity Tool」を公開しています。

CVE-2021-22893のセキュリティアップデート

アップデートをインストールする前に、まずPulse Secure Integrity Toolを実行して、デバイスが侵害されていないかどうかを確認し、それに応じた対応をとることを推奨しています。

Pulse Secure社は、Pulse Connectの9.1R8.x以前のバージョンからアップグレードしたユーザが、期限切れの証明書が原因でブラウザのVPNクライアントに問題が発生する可能性があることも説明しています。

Pulse Secure社は先月、この証明書の問題を解決するための手順書などをリリースしています。

Pulse Secure VPN(CVE-2021-22893)の攻撃手法

認証情報を記録し、多要素認証要件を含む認証フローをバイパスする悪意のあるコードをトロイの木馬化。これらのトロイの木馬化されたアセンブリは、マルウェア「SLOWPULSE」と呼ばれています。「SLOWPULSE」は正規のPulse Secureの共有オブジェクトであるlibdsplibs.so内に存在する認証情報を記録またはLDAP認証/RADIUS-2要素認証を回避します。また「SLOWPULSE」はDSAuth::AceAuthServer::checkUsernamePassword で使用された認証情報を記録します。これは認証をバイパスするのではなく、攻撃者が後で使用できるように、ユーザー名とパスワードをファイルに記録するものです。

インターネットからアクセス可能な Pulse Secure VPN アプライアンスの管理用 Web ページにマルウェア「RADIALPULSE 」「 PULSECHECK」 として登録されている Webshellを送信してリモートからコードを実行させます。

Pulse Secure VPN アプライアンスのファイルシステムの読み取りモードを書き込みモードに切り替えて、普段は読み取りモードのファイルシステムにおいてファイルの変更を可能にします。

ユーザが実施するPulse Secure VPN アプライアンスの通常アップグレードでも変更されないようにします。

検出を回避するために変更したファイルを修正し、使用後のユーティリティやスクリプトを削除します。

攻撃者が設定した正規表現に基づきTHINBLOODと呼ばれるユーティリティーを使用して、関連するログファイルを消去します。

トロイの木馬マルウェア「SLOWPULSE」が記録した正規のユーザ情報を使用してVPNを通じて内部に侵入します。

Comments