新たに発見されたDKnifeと呼ばれるツールキットは、2019年以降、エッジデバイスレベルでトラフィックをハイジャックし、スパイ活動でマルウェアを配信するために使用されている。

このフレームワークは、トラフィックの監視と敵対的中間者(AitM)活動のための侵害後のフレームワークとして機能します。ネットワーク上のエンドポイント(コンピュータ、モバイルデバイス、IoT)向けのトラフィックを傍受し、操作するように設計されている。

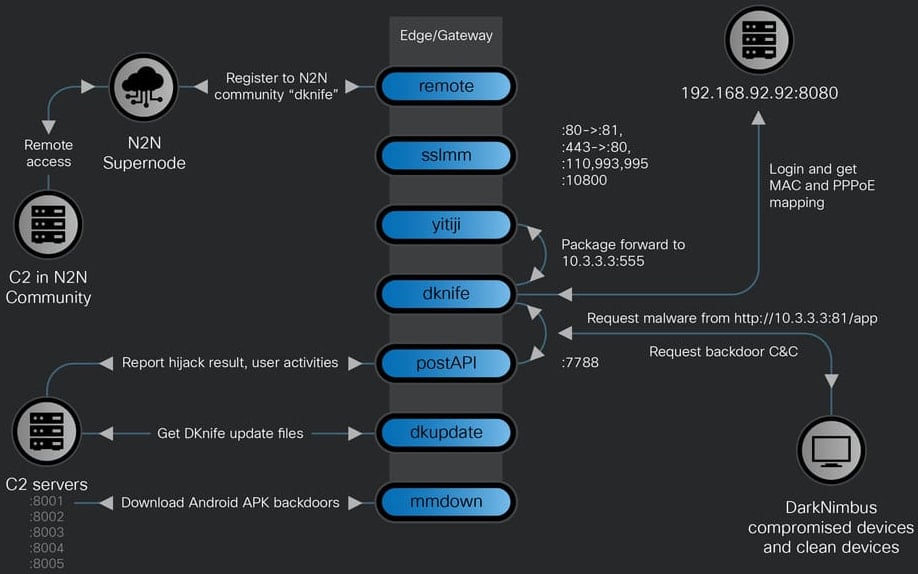

Cisco Talosの研究者によると、DKnifeは、ディープパケットインスペクション(DPI)、トラフィック操作、クレデンシャルハーベスティング、マルウェア配信のために設計された7つのLinuxベースのコンポーネントを持つELFフレームワークです。

このマルウェアは、コンポーネント名やコードコメントに簡体字中国語のアーティファクトが含まれており、電子メールプロバイダ、モバイルアプリ、メディアドメイン、WeChatユーザーなどの中国語サービスを明確に標的としています。

Talosの研究者は、DKnifeの運営者が中国ネクサスの脅威行為者であることを高い信頼性で評価しています。

出典:Cisco Talos

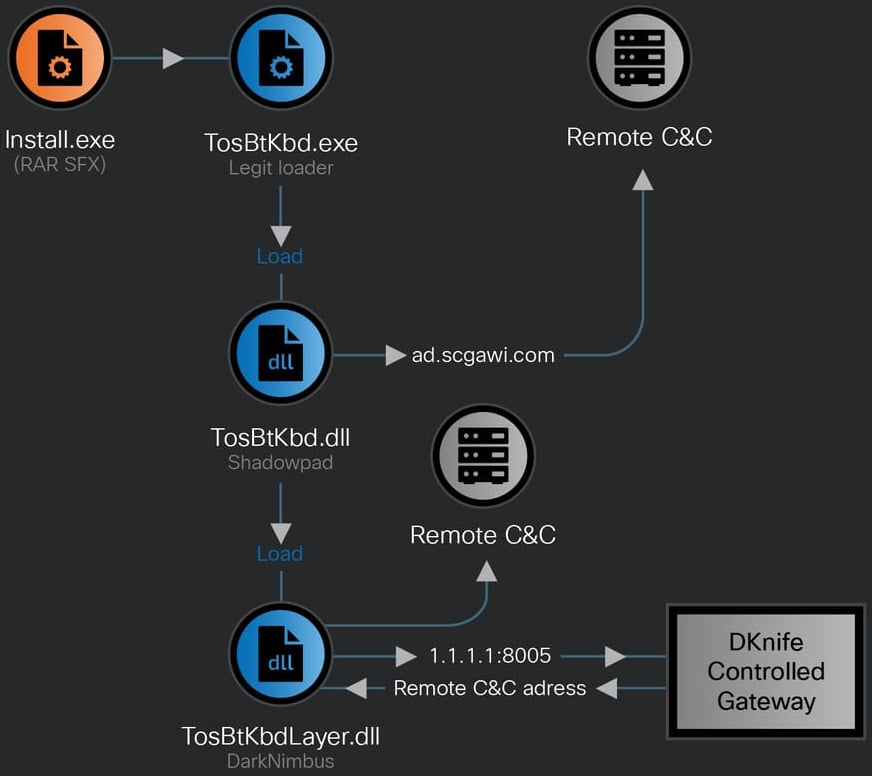

研究者は、ネットワーク機器がどのように侵害されているかを特定することはできませんでしたが、DKnifeが中国の脅威行為者に関連するShadowPadおよびDarkNimbusバックドアを配信し、これと相互作用していることを発見しました。

DKnifeは7つのモジュールで構成され、それぞれがC2サーバーとの通信、トラフィックの中継または変更、悪意のあるトラフィックの発信元の隠蔽に関連する特定のアクティビティを担当します:

- dknife.bin– パケット検査と攻撃ロジックを担当し、攻撃状況、ユーザーの活動を報告し、収集したデータを送信する。

- postapi.bin– DKnife.binとC2サーバー間のリレーコンポーネント。

- sslmm.bin– HAProxyから派生したカスタムリバースプロキシサーバー

- yitiji.bin– ルーター上に仮想イーサネットインターフェース(TAP)を作成し、LANにブリッジして攻撃者のトラフィックをルーティングする。

- remote.bin– n2n VPNソフトウェアを使用したピアツーピアVPNクライアント

- mmdown.bin– Android APKファイル用のマルウェアダウンローダおよびアップデータ

- dkupdate.bin– DKnifeのダウンロード、デプロイ、アップデートコンポーネント

「その(DKnifeの)主な機能には、バックドア用のアップデートC2の提供、DNSハイジャック、Androidアプリケーションのアップデートとバイナリのダウンロードのハイジャック、ShadowPadとDarkNimbusバックドアの配信、セキュリティ製品のトラフィックの選択的妨害、リモートC2サーバーへのユーザーアクティビティの流出などが含まれる」と研究者は今週のレポートで述べています。

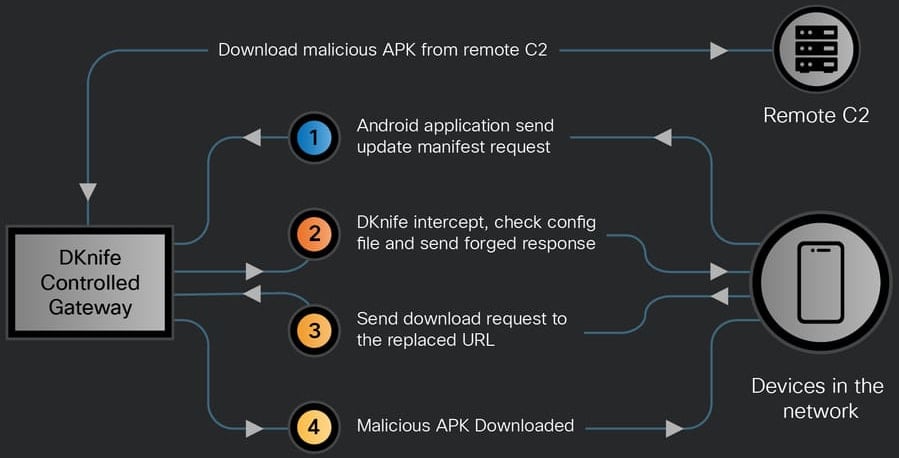

インストールされると、DKnifeはyitiji.binコンポーネントを使用して、ルーター上のプライベートIPアドレス10.3.3.3にブリッジTAPインターフェース(仮想ネットワークデバイス)を作成する。これにより、脅威者は意図したホストへの転送中にネットワークパケットを傍受し、書き換えることができます。

このようにして、DKnifeはネットワーク上のモバイルデバイスやWindowsシステムに悪意のあるAPKファイルを配信するために使用することができます。

Ciscoの研究者は、DKnifeが中国企業の証明書で署名されたWindows用のShadowPadバックドアをドロップするのを観測しました。この行為に続いて、DarkNimbusバックドアが展開された。Androidデバイスでは、バックドアはDKnifeによって直接配信されます。

ソースはこちら:Cisco Talos

DKnifeフレームワークの活動に関連する同じインフラストラクチャ上で、研究者は、ESETの研究者が以前にSpellbinder AitMフレームワークと関連付けたWizardNetバックドアをホストしていることも発見しました。

ペイロードの配信以外にも、DKnifeには以下のような機能があります:

- DNSハイジャック

- Androidアプリのアップデートのハイジャック

- Windows バイナリのハイジャック

- POP3/IMAP 復号化によるクレデンシャル・ハーベスティング

- フィッシングページのホスティング

- アンチウイルストラフィックの妨害

- メッセージング・アプリ(WeChatとSignal)の使用、マップ・アプリの使用、ニュースの消費、通話アクティビティ、ライドヘイリング、ショッピングを含むユーザー・アクティビティの監視

Cisco Talosによると、WeChatのアクティビティはより分析的に追跡され、DKnifeは音声通話やビデオ通話、テキストメッセージ、送受信された画像、プラットフォーム上で読まれた記事などを監視している。

ソースはこちら:Cisco Talos

ユーザーのアクティビティ・イベントは、まずDKnifeのコンポーネント間で内部的にルーティングされ、その後、特定のコマンド・アンド・コントロール(C2)APIエンドポイントへのHTTP POSTリクエストを介して流出します。

DKnifeはゲートウェイデバイス上に配置され、パケットが通過する際にイベントをレポートするため、ユーザーのアクティビティを監視し、リアルタイムでデータを収集することができます。

2026年1月現在、DKnife C2サーバーはまだアクティブであると研究者は述べている。Cisco Talosは、この活動に関連する侵害の指標(IoC)の完全なセットを公開している。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments