電子メールへのログイン、仮想マシンのプロビジョニング、CRMプラットフォームへのアクセスなど、アイデンティティとアクセス管理(IAM)は、業務のデジタル・バックボーンです。

しかし、組織が成長するにつれて、これらのアイデンティティを保護するための管理は、今日の環境の規模、スピード、複雑さに追いつけなくなることが多い。

このような状況における一般的な摩擦点は、機密性の高いアプリケーションへの一時的なアクセス、つまりジャスト・イン・タイム(JIT)アクセスの許可です。ビジネス部門は生産性を維持するために即時アクセスを求め、セキュリティ・チームと監査人はギャップゼロと明確な証跡を求めます。

この記事では、この課題を解決するために設計されたTinesのワークフローを紹介します:一時的なアプリケーションアクセスの許可このワークフローは、オーケストレーションを通じて、チームがスピードとセキュリティのバランスを取るのを支援します。

問題:アクセスの拡大=リスクの拡大

IAMオーケストレーションに関する最近のブログポストで、TinesのIT運用技術者Stephen McKenna氏は「アクセスのスケーリングはリスクのスケーリングに等しい」と指摘している。参加者、移動者、退去者」イベントはすべて、変更の連鎖を生み出します。

多くの組織では、これらの変更はパッチワークのようなシステム間で手作業で処理されている。シングルサインオン(SSO)に素早く接続できるアプリケーションもあれば、手動でのプロビジョニングが必要なアプリケーションもある。

あるユーザーがJITアクセスを必要とする場合、おそらく開発者がデバッグのために本番アクセスを必要とする場合、あるいは請負業者が特定のプロジェクトのためにエントリーを必要とする場合、手動プロセスはしばしば次のようになる:

- レスポンスが遅い:レスポンス・タイムが遅い:ユーザーがチケットを提出し、アナリストがそれを見るまでキューに入れられる。

- 永続的な特権クリープ: 一旦アクセス権が付与されると、アナリストはその取り消しを忘れることが多い。「一時的な」アクセスが永続的になり、攻撃者が悪用できる特権の蓄積につながる。

- 監査の悪夢: 誰がいつアクセス権を付与し、いつ取り消したかという証拠が、メール、Slackメッセージ、チケットコメントに散在する。

オーケストレーションがなければ、アカウントは滞留し、権限は山積みになる。

a.fl_button { background-color:#border:1px solid #3b59aa; color:color: #FFF; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

オーケストレーションがITインフラをどう変えるか

最新のIT運用チームがどのようにオーケストレーションを使ってキャパシティを管理し、信頼性を向上させ、燃え尽きることなくインフラストラクチャを拡張しているかをご覧ください。

この実践的なガイドでは、すでにあるツールを使用して、手動ワークフローを予測可能な自動化されたオペレーションに置き換える方法を紹介します。

ソリューション:自動化された期限付きプロビジョニング

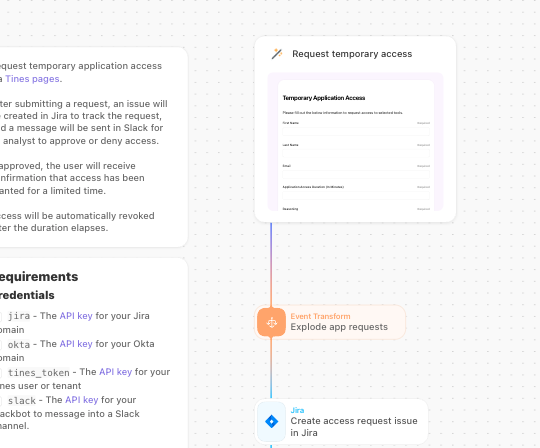

一時的なアプリケーションアクセスの許可ワークフローは、JITアクセス要求のライフサイクル全体を自動化します。

Jira Software、Okta、Slack などのツールをオーケストレーションすることで、このワークフローはアクセスが迅速に付与され、適切に承認され、そして最も重要なこととして、時間切れになると自動的に失効することを保証します。

ワークフローの概要は以下の通りだ:

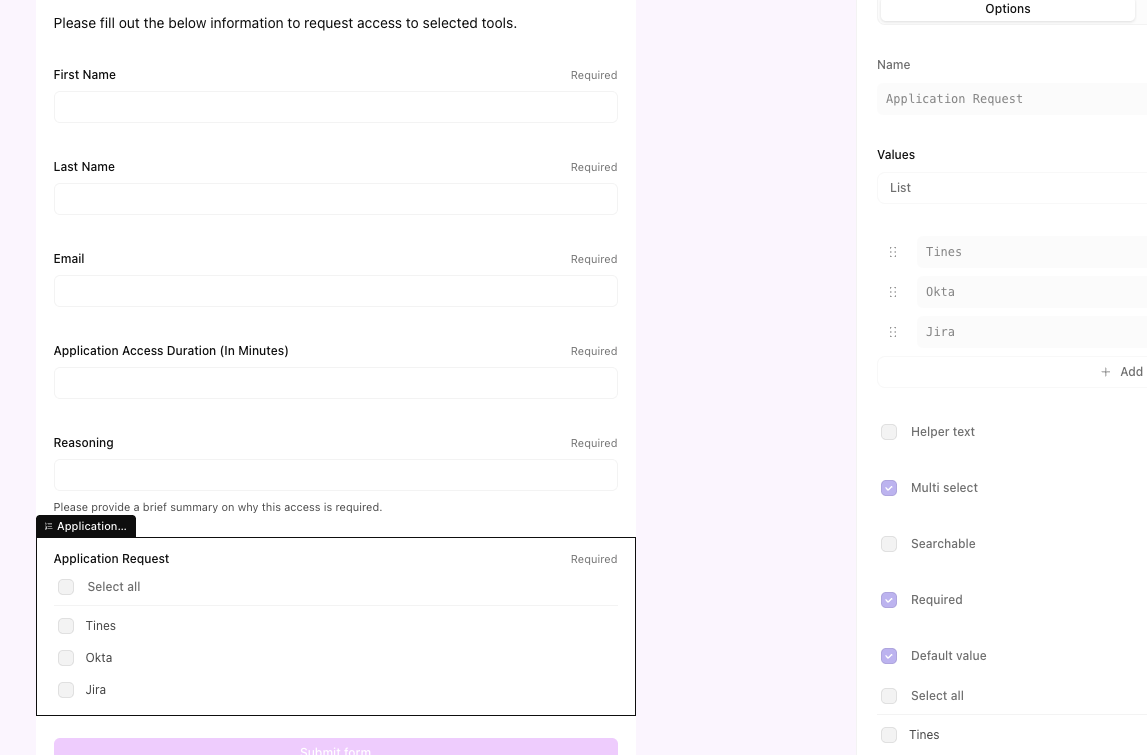

1.セルフサービスリクエストメールやDMを送る代わりに、ユーザーはTines Pageにアクセスする。必要なアプリケーション(例:”AWS Production Console”)、必要なアクセス時間(例:”2時間”)、ビジネス上の正当性を選択します。

2.自動承認ルーティング提出されると、Tinesは自動的にユーザーのマネージャーまたはアプリケーションオーナーを特定します。Slack(またはMicrosoft Teams)経由で、その承認者にリッチ通知を送信します。このメッセージには、リクエストの詳細とインタラクティブな「承認」または「拒否」ボタンが含まれます。

3.インスタントプロビジョニング承認されると、ワークフローはOktaへのAPIコールをトリガーします。これにより、ユーザーはそのアプリケーションに関連付けられた特定のOktaグループに追加されます。IT管理者による手動クリックは必要ありません。同時に、Jira Softwareにチケットが作成または更新され、コンプライアンス目的で承認が記録されます。

4.タイムアウト」これは重要なセキュリティステップです。ワークフローはユーザーによって指定された期間(例:2 時間)「待機」状態に入ります。

5.自動失効タイマーが切れると、Tinesは起動してクリーンアップを実行する。Okta APIを再度呼び出し、ユーザーをグループから削除し、効果的にアクセスを取り消します。最後に、Jiraチケットを “Closed “に更新し、セッションが終了したことをSlack経由でユーザーに通知する。

メリット

このインテリジェントなワークフローを実装することで、3つの主要な柱にわたって即座に価値が得られます:

- 最小特権の強制:アクセスの取り消しを自動化することで、”長引くアカウント “のリスクを排除します。必要な時間だけアクセスが許可されるため、攻撃対象が減少します。

- 監査に強いコンプライアンス: リクエスト、承認、プロビジョニング、失効といったすべてのステップは、Jira に自動的に記録されます。監査人がアクセス制御の証拠を要求した場合、スクリーンショットを追いかけることなく、単一の真実のソースを持つことができます。

- ユーザーエクスペリエンスの向上:ユーザーは数日ではなく、数分でアクセスできるようになります。Oktaのボタンをクリックするために管理者が昼食から戻るのを待つ必要はありません。

- 効率化:ITアナリストは、ユーザをグループに追加したり削除したりする「クリック作業」の繰り返しから解放され、より価値の高いセキュリティタスクに集中できるようになります。

ワークフローの設定

ゼロから始める必要はありません。このワークフローは、Tines ライブラリに構築済みのストーリーとして用意されています。

ステップ1:ストーリーをインポートする: Tines Library にアクセスし、 Grant temporary application access を検索します。インポート」をクリックして、テンプレートをテナントに取り込みます。

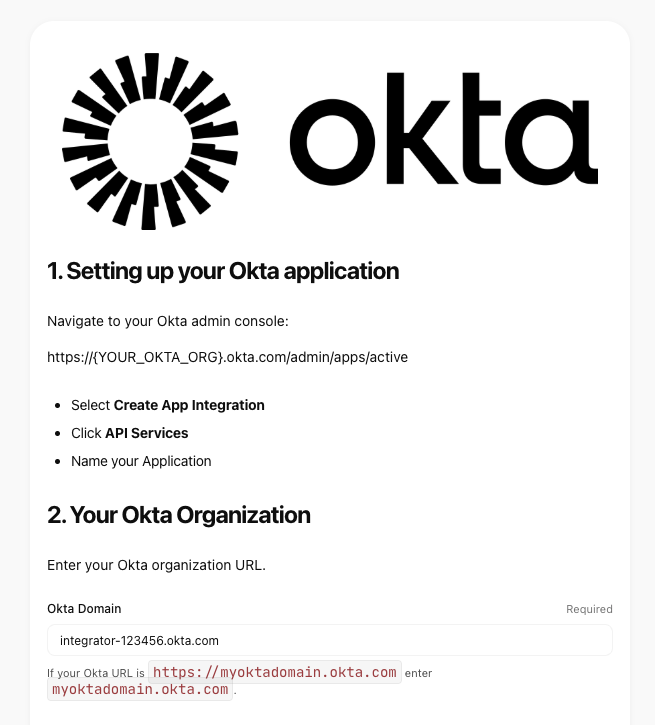

ステップ 2: ツールを接続します:ワークフローは、外部ツールとの通信に認証情報を使用します。接続する必要があります:

- Oktaに接続する必要があります:Okta: グループ メンバーシップを管理します。

- Jira ソフトウェア:リクエストと承認を追跡する。

- Slack:通知とインタラクティブな承認メッセージのため。

ステップ 3: Tines ページを設定する:ワークフローの「ページ」要素を開きます。組織固有のアプリケーションに合わせてフォームフィールドをカスタマイズできます。例えば、”Salesforce Admin”、”AWS Write Access”、”GitHub Admin “といったドロップダウンメニューを作成します。

ステップ 4: ポリシーの設定セキュリティポリシーに合わせてロジックを調整します。最大期間を4時間に設定したり、機密性の高いアプリには2段階目の承認を求めたりすることもできます。Tinesは柔軟なので、これらの追加ロジックブロックをキャンバスにドラッグ&ドロップできます。

ステップ5:テストと公開テストリクエストを実行し、Slackの通知とOktaグループの変更が期待通りに行われることを確認します。確認できたら、ページを公開し、リンクをチームで共有します。

このワークフローを試すには、無料のTinesアカウントにサインアップしてください。

Tinesがスポンサーとなり、執筆しました。

Comments