過去6ヶ月間、ハッカーは、ユーザーを騙してフェイスブックのアカウント情報を提供させるために、ブラウザ・イン・ザ・ブラウザ(BitB)手法に頼ることが多くなっている。

BitBフィッシング手法は、2022年にセキュリティ研究者のmr.d0xによって開発された。サイバー犯罪者はその後、フェイスブックや Steamを含む様々なオンラインサービスを標的とした攻撃にこの手法を採用した。

悪意のある活動を監視しているTrellixの研究者によると、脅威者は詐欺を広めたり、個人データを採取したり、ID詐欺を行うためにFacebookのアカウントを盗むという。30億人以上のアクティブユーザーを抱えるソーシャルネットワークは、依然として詐欺師にとって格好の標的となっている。

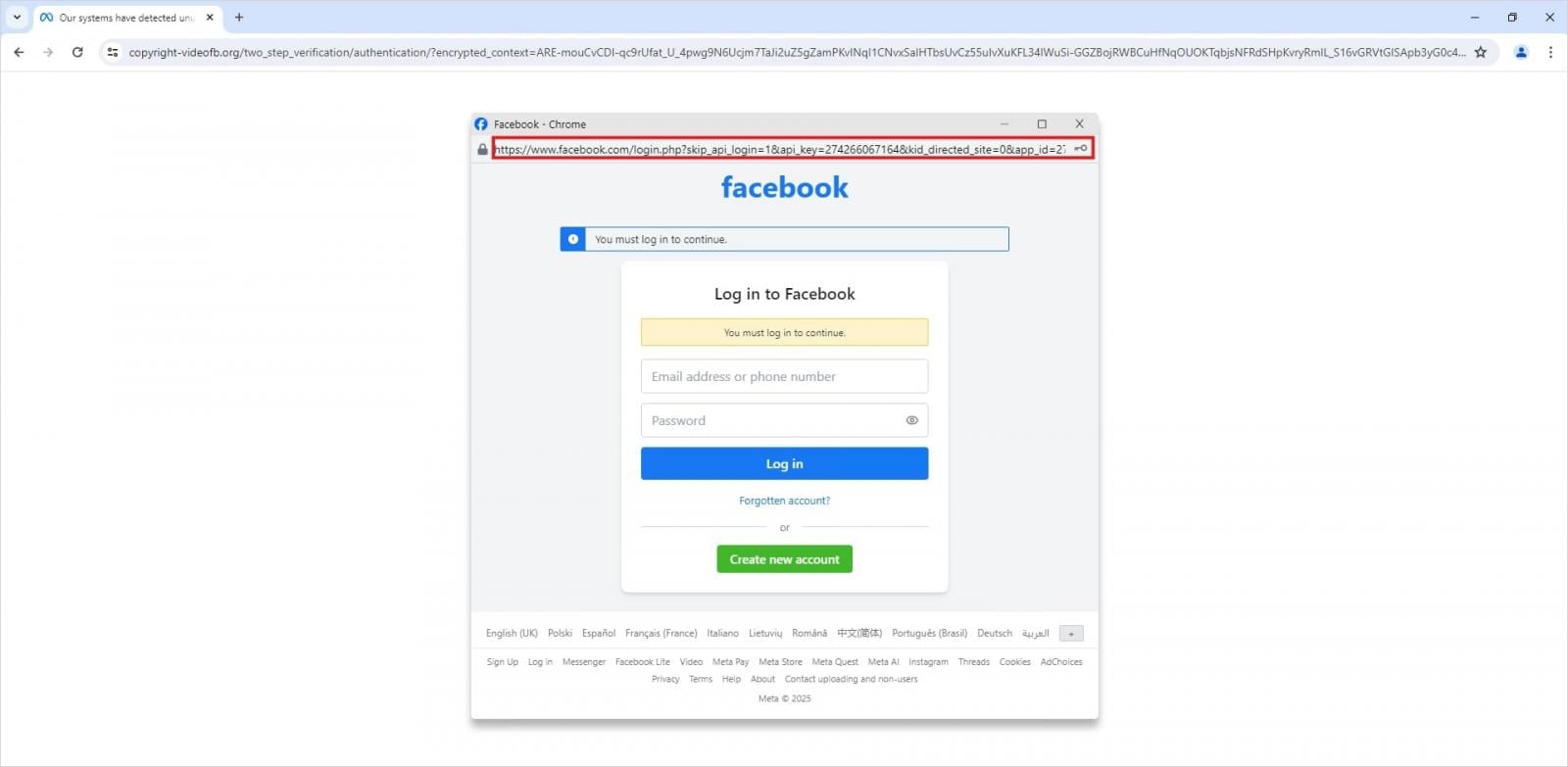

BitB攻撃では、攻撃者がコントロールするウェブページにアクセスしたユーザーに、ログインフォームを含む偽のブラウザポップアップが表示される。

このポップアップは、正規のプラットフォームの認証インターフェースを模倣したiframeを使用して実装されており、ウィンドウのタイトルやURLをカスタマイズすることで、偽装の発見をより困難にすることができる。

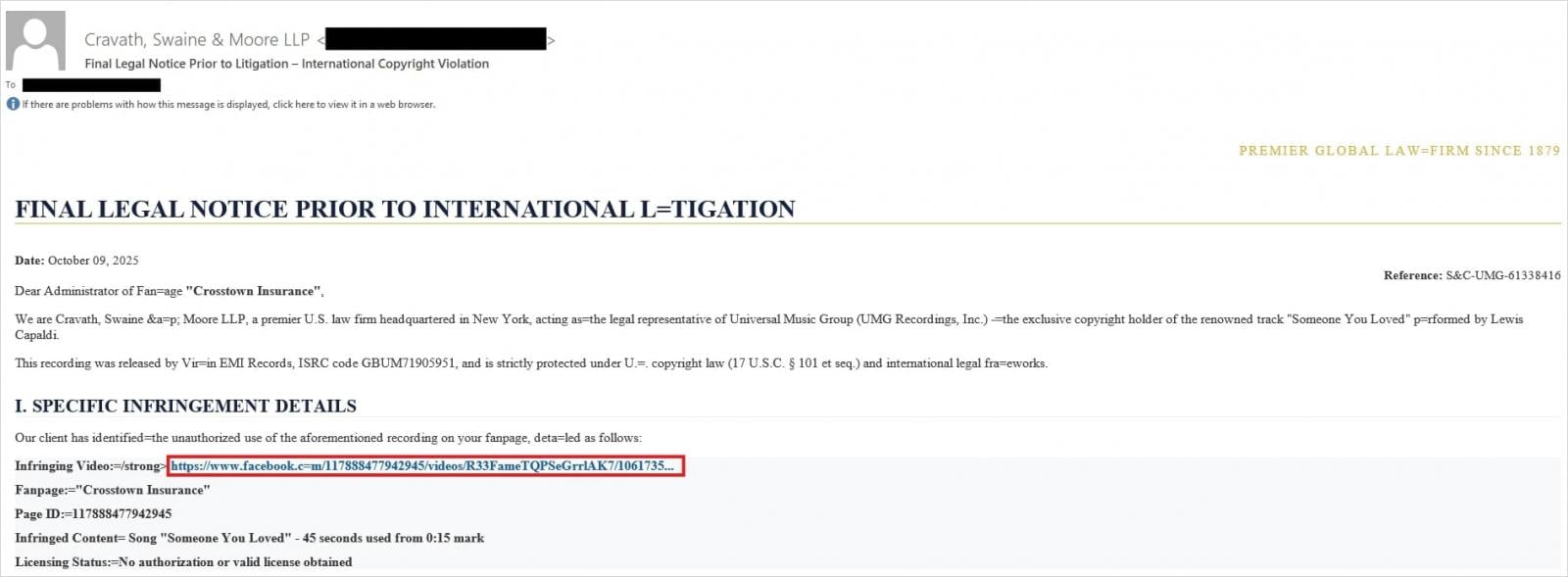

Trellixによると、Facebookユーザーを狙った最近のフィッシング・キャンペーンは、著作権侵害を主張する法律事務所になりすましたり、アカウントの停止が迫っていると脅したり、不正ログインに関するメタ・セキュリティ通知を送信したりしている。

ソースはこちら:Trellix

検知を回避し、正当性を高めるために、サイバー犯罪者は短縮URLや偽のMeta CAPTCHAページを追加した。

攻撃の最終段階では、被害者は偽のポップアップウィンドウにFacebookの認証情報を入力してログインするよう促されます。

ソースはこちら:Trellix

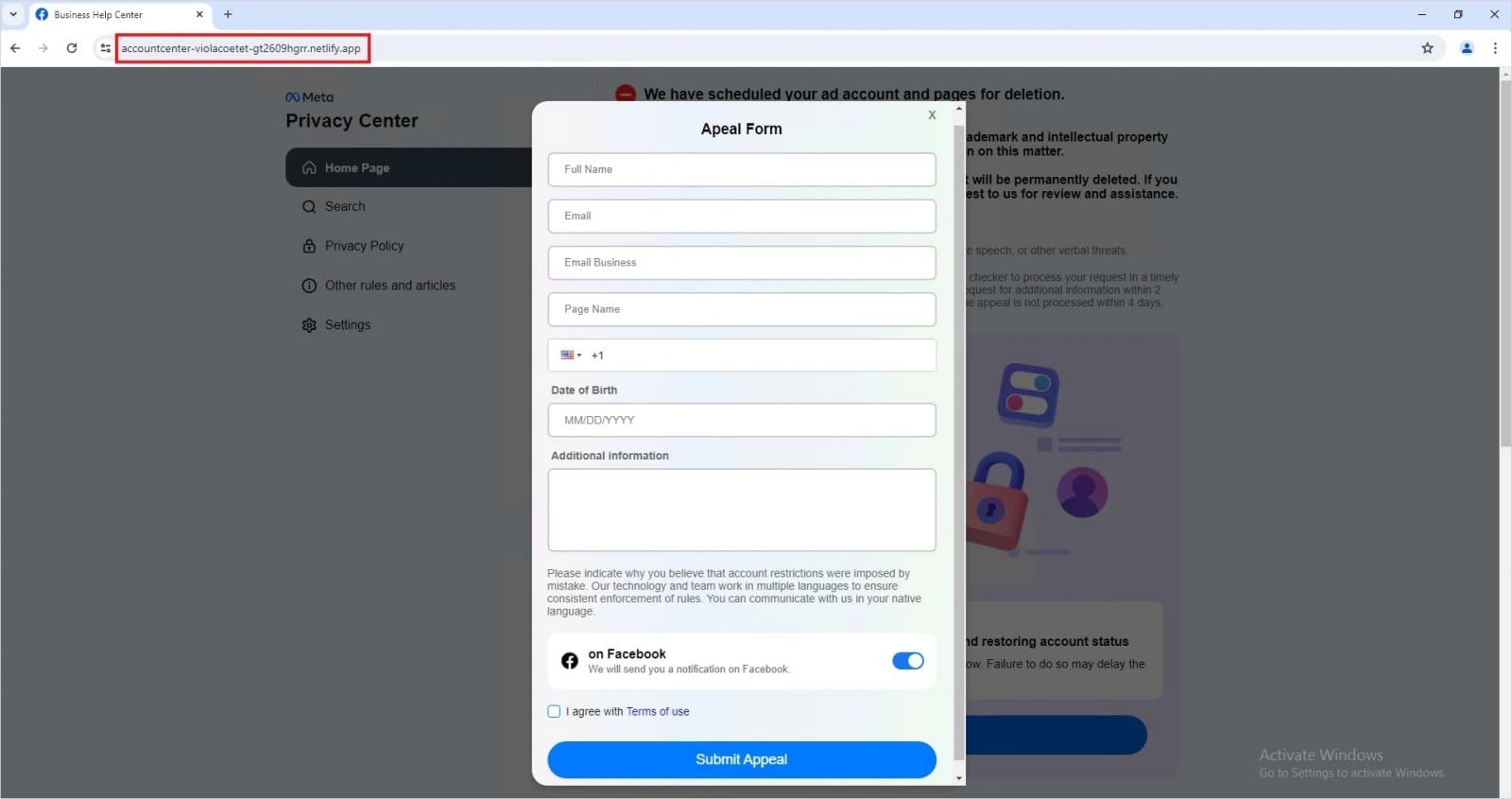

並行してTrellixは、NetlifyやVercelのような正規のクラウドプラットフォーム上でホストされ、MetaのPrivacy Centerポータルを模倣し、個人情報を収集するアピールフォームを装ったページにユーザーをリダイレクトするフィッシングページを多数発見した。

ソースはこちら:Trellix

これらのキャンペーンは、セキュリティ研究者が通常観察している標準的なフェイスブックのフィッシング・キャンペーンと比較すると、大きな進化を遂げている。

「重要な変化は、信頼できるインフラの悪用にあり、NetlifyやVercelのような正当なクラウド・ホスティング・サービスや、従来のセキュリティ・フィルターを迂回し、フィッシング・ページに偽の安心感を与えるためにURL短縮サービスを利用している。

「最も深刻なのは、Browser-in-the-Browser(BitB)という手口の出現である。被害者のブラウザ内にカスタムメイドの偽のログイン・ポップアップ・ウィンドウを作成することで、この手法は認証フローに慣れ親しんだユーザーを利用し、クレデンシャルの盗難を視覚的に検知することをほぼ不可能にしている。

BitMから身を守るには

ユーザーは、アカウント関連のセキュリティ警告や侵害通知を受け取った場合、メール自体に埋め込まれたリンクやボタンをたどるのではなく、必ず別のタブで公式URLに移動する必要があります。

ログイン・ポップアップで認証情報の入力を求められたら、そのウィンドウがブラウザ・ウィンドウの外側に移動できるかどうかを確認してください。BitBのトリックに不可欠なiframeは、基礎となるウィンドウに接続されており、ウィンドウの外側に引き出すことはできません。

オンラインアカウントへのアクセスを保護するために一般的に推奨されるのは、二要素認証保護機能をオンにすることです。万全ではありませんが、認証情報が漏洩した場合でも、アカウント乗っ取りの試みに対するセキュリティのレイヤーが追加されます。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments