多くのセキュリティ・チームはいまだにクリック率でフィッシングを測定している。追跡するのは簡単で、スライドデッキに載せるのも簡単だが、誤解を招きやすい。クリック率を測定することは「潮の満ち引きを測定する」ようなもので、自然に変動し、実際の影響を予測することはほとんどない。

より意味のある質問とは、ほとんどのプログラムが答えられない質問である:攻撃者がメールボックスに侵入した場合、どれだけの損害を与えることができるのか?

攻撃者がメールボックスに侵入した場合、どれだけの損害を与えることができるのか?完了率でもなければ、誰がURLの上にカーソルを置いたか覚えているかでもない。たとえクリック率が極小であったとしても、注意を払わない従業員が一人いるだけでいいのだ。言うまでもなく、フィッシング攻撃をまったく受けずに受信トレイに侵入するケースはますます増えている。

フィッシングは入り口の一つに過ぎない。

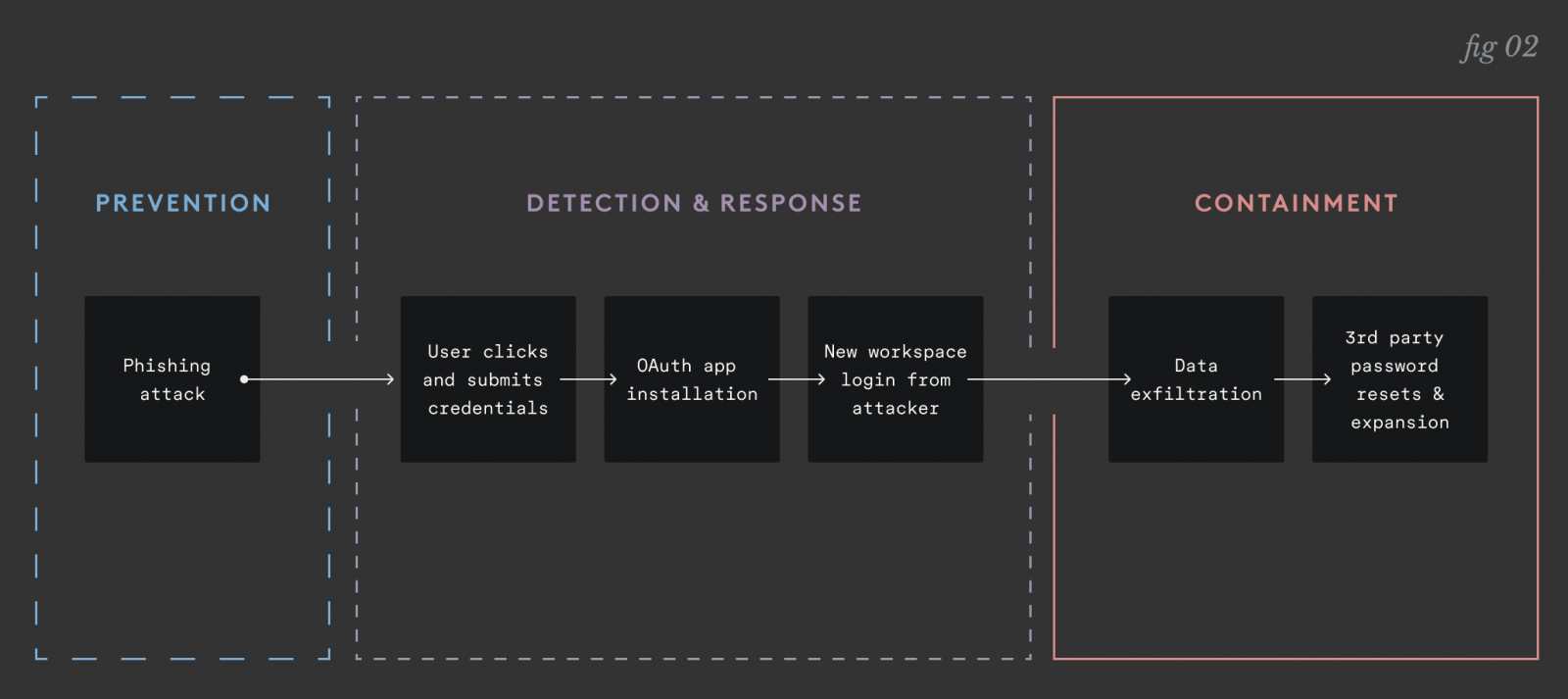

CISOを眠らせないインシデントにおいて、フィッシングはアクセスを得る手段に過ぎない。本当の問題は、攻撃者が内部に侵入した後に起こることである:

- 攻撃者は何年にもわたる機密メールボックス・データや共有ファイルを流出させる。

- メールボックスを利用して、下流のアプリケーションのパスワードをリセットする。

- 漏洩したIDを使って、信頼できるソースから他の従業員をフィッシングする。

MFAはここでの特効薬ではない。MFAを完全にバイパスしてクラウドのワークスペースに侵入する方法はいくらでもある。漏洩が避けられないのであれば、目標は完璧な予防から回復力へと移行する。

a.fl_button { background-color:#border:1px solid #3b59aa; color:color: #FFF; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; margin:4px 2px; cursor: pointer; padding:12px 28px; } .fl_ad { background-color:#width: 95%; margin: 15px auto 15px auto; border-radius: 8px; border:1px solid #d6ddee; box-shadow: 2px 2px #728cb8; min-height: 200px; display: flex; align-items: center; } .fl_lef>a>img { margin-top: 0px !important; } .fl_rig>p { font-size: 16px; } .grad-text { background-image: linear-gradient(45deg, var(–dawn-red), var(–iris)54%, var(–aqua)); -webkit-text-fill-color: transparent; -webkit-background-clip: text; background-clip: text; } .fl_rig h2 { font-size: 18px!important; font-weight: 700; color:color: #333; line-height: 24px; font-family:font-family: Georgia, times new roman, Times, serif; display: block; text-align: left; margin-top: 0; } .fl_lef { display: inline-block; min-height: 150px; width: 25%; padding:10px 0 10px 10px; } .fl_rig { padding:10px; display: inline-block; min-height: 150px; width: 100%; vertical-align: top; } .fl_lef>a>img { border-radius: 8px; } .cz-news-title-right-area ul { padding-left: 0px; } @media screen and (max-width: 1200px) { .fl_ad { min-height: 184px; } .fl_rig>p { margin: 10p10px; } .fl_rig { padding:0 10px 10px 10px; width: 100%; } } @media screen and (max-width: 400px) { .cz-story-navigation ul li:first-child { padding-left: 6px; } .cz-story-navigation ul li:last-child { padding-right: 6px; } } }.

手間をかけずにGoogleワークスペースを保護する

クラウドのワークスペースに自動修復ワークフローを実装することで、Material Security は、イベントごとに手動で介入することなく、機密性の高い添付ファイルのクローリングやリスクの高いサードパーティ製アプリのアクセス許可の取り消しなど、面倒な作業を処理します。

弾力性のあるメールセキュリティへのレイヤーアプローチ

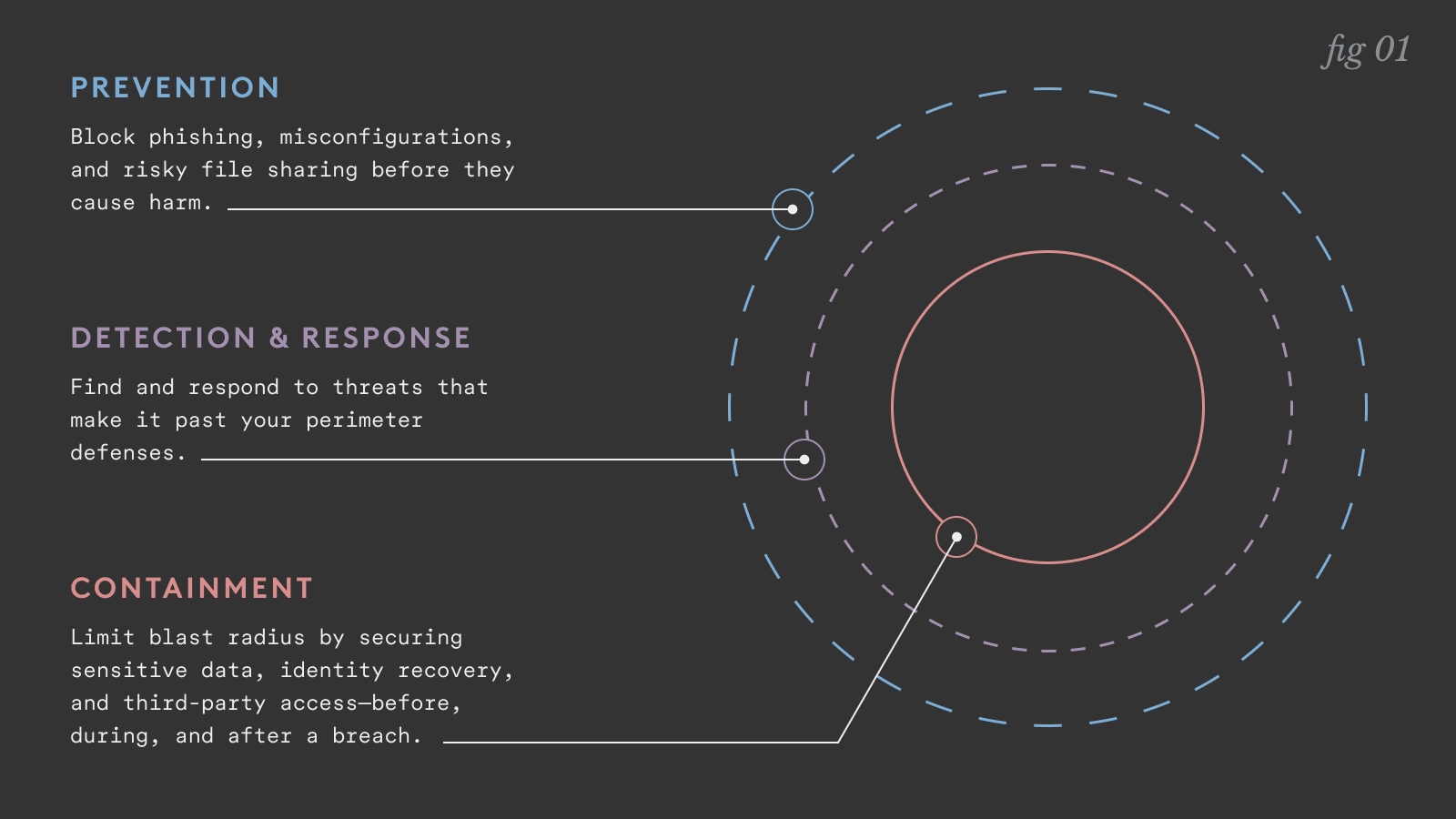

現在市場に出回っているほとんどのメールセキュリティツールは、インバウンドの攻撃を阻止すること、つまり「予防」だけに焦点を当てています。これはもちろん重要なことですが、それだけで防御することはできません。現代の攻撃はあまりにも速く、あまりにも大規模で、あまりにも巧妙です。インバウンドプロテクションだけに頼ったプログラムでは不十分です。

- 予防– インバウンドの脅威をブロックし、設定ミスを修正し、リスクのあるファイル共有を強化する。攻撃を未然に防ぐために、可能な限り多くの手段を講じる。

- 検知と復旧– 被害が発生する前に、侵害や乗っ取りの兆候を発見できる可視性を確保すること。ログイン時の異常な動作だけでなく、データアクセスのパターン、電子メールの転送ルール、ファイル共有の動作など、アカウントが通常とは異なる動作をしていることを示す兆候を検知します。

- 封じ込め– 常時稼働するリスク緩和策により、攻撃者がアカウントに侵入した際の爆発範囲を縮小し、被害を最小限に抑えます。攻撃者が機密データを流出させたり、横方向に移動したり、環境全体に攻撃を拡散したりする能力を制限する。

ほとんどの組織では、予防はかなりうまくいっているが、その範囲が限定的すぎることが多い。より成熟した組織は、ある程度の検知・対応能力を備えている。しかし、封じ込めを効果的に管理している組織はほとんどない。

欠けている層:封じ込め

封じ込め」は、華やかなものではなく、既存のセキュリティ・カテゴリーにきれいに収まるものでもない。しかし、封じ込めは情報漏えいの重大性に非常に大きな影響を与える可能性があります。

予防とは、車を整備し、安全に運転し、事故を回避することです。検知と対応とは、全員が無事であることを確認し、事故後に助けを呼ぶことである。封じ込めとは、シートベルトとエアバッグのことで、衝突の惨事を少なくする安全対策である。

封じ込めとはスローガンではなく、攻撃者の侵害後の目標に向けた一連の現実的なコントロールなのだ:

- メールボックスの流出をより困難にする:メールボックスの流出をより困難にする:アカウントにアクセスすることで、なぜ何年にもわたる個人情報や財務報告書に自由にアクセスできるのか?内部セグメンテーション(機密性の高いメッセージに対して特別な確認を要求すること)により、攻撃者が「略奪」できるものを制限する。

- パスワードリセットによる横の動きをブロックする:パスワードリセットの電子メールを傍受し、MFA チャレンジを追加させることで、漏洩したメールボックスが漏洩した ID にならないようにする。

- 設定負債」を修正する:攻撃者はレガシーなデフォルトが大好きです。MFAをバイパスする)IMAP/POPを無効にし、アプリ固有のパスワードをクリーンアップすることは、基本的な衛生ステップであり、攻撃範囲を大幅に縮小する。

手作業によるトリアージを超える

ほとんどのチームにとってのハードルは時間だ。すべてのファイルのアクセス許可を手動で監査したり、すべてのユーザー・レポートをトリアージしたりする時間的余裕は誰にもありません。

封じ込めに真剣に取り組むのであれば、退屈な作業を自動的に行い、バックグラウンドでリスクを検出して修復し、実際に判断が必要なときだけチームが介入できるようなシステムが必要です。

代わりに何を測定すべきか

クリック率が単なる潮流であるならば、これらの指標は実際にリスクを反映している:

- メールボックスの略奪可能性:特別な検証なしにアクセスできる機密コンテンツはどのくらいあるか?

- リセットパスの露出度:電子メールのみのパスワードリセットで、どれだけの重要なアプリにアクセスできるか?

- 拘束時間: 攻撃者がメールボックス内に侵入した後、どれくらいの速さで行動を制限できるか?

メールセキュリティは、長年フロントドアにこだわってきました。攻撃者が今メールボックスの中にいるとして、今後10分以内に何ができるのか、そしてその力をどれだけ早く奪うことができるのか。

Material Securityによる封じ込めの自動化をご覧ください。

マテリアル・セキュリティがスポンサーとなり、執筆しました。

Comments