米国のITソフトウェア会社Ivantiは本日、同社のEndpoint Manager(EPM)ソリューションに、攻撃者がリモートでコードを実行できる可能性がある脆弱性が新たに公表されたため、顧客にパッチを当てるよう警告した。

Ivanti社は、世界7,000以上の組織のネットワークを通じて、40,000社以上の企業にシステムおよびIT資産管理ソリューションを提供している。同社のEPMソフトウェアは、Windows、macOS、Linux、Chrome OS、IoTを含む一般的なプラットフォームでクライアントデバイスを管理するためのオールインワンのエンドポイント管理ツールです。

CVE-2025-10573として追跡されているこの重大なセキュリティ上の欠陥は、リモートの認証されていない脅威行為者によって悪用され、ユーザーとの対話を必要とする複雑度の低いクロスサイトスクリプティング攻撃によって任意のJavaScriptコードを実行される可能性があります。

「プライマリEPMウェブサービスに認証されていないアクセス権を持つ攻撃者は、管理者ウェブダッシュボードを悪意のあるJavaScriptで汚染するために、偽の管理対象エンドポイントをEPMサーバーに参加させることができます。

「Ivanti EPMの管理者が通常の使用中にポイズニングされたダッシュボードのインターフェースの1つを閲覧すると、その受動的なユーザーインタラクションによってクライアントサイドのJavaScriptが実行され、結果として攻撃者が管理者のセッションをコントロールすることになります。

Ivantiは、この問題に対処するためにEPMバージョンEPM 2024 SU4 SR1をリリースし、Ivanti EPMソリューションがオンラインで公開されることを意図していないため、この脆弱性のリスクは大幅に低減されるはずであると指摘しています。

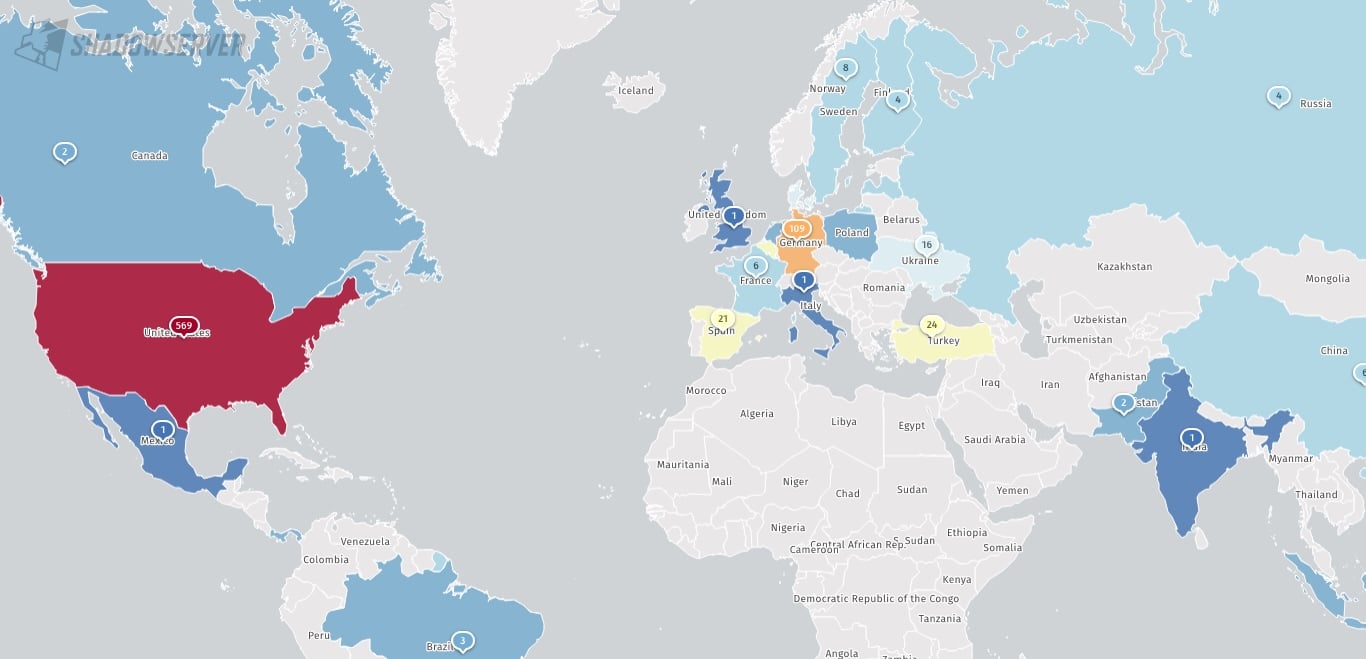

しかし、Shadowserverの脅威監視プラットフォームは現在、インターネットに面した数百のIvanti EPMインスタンスを追跡しており、そのほとんどは米国(569)、ドイツ(109)、日本(104)にあります。

このうち2件(CVE-2025-13659およびCVE-2025-13662)は、パッチを適用していないシステム上で、認証されていない攻撃者が任意のコードを実行できる可能性があります。

幸運なことに、悪用を成功させるには、ユーザーとの対話が必要であり、ターゲットが信頼されていないコアサーバーに接続するか、信頼されていない設定ファイルをインポートする必要があります。

「これらの脆弱性が公表される前に悪用された顧客はいません。これらの脆弱性は、当社の責任ある情報公開プログラムを通じて公開されたものです」とIvanti社は述べている。

Ivanti社は、攻撃で悪用された証拠をまだ発見していませんが、Ivanti EPMのセキュリティ欠陥は、しばしば脅威行為者に狙われています。

今年に入り3月、CISAはEPMアプライアンスに影響する3つの重大な脆弱性(CVE-2024-13159、CVE-2024-13160、CVE-2024-13161)を攻撃で悪用されたとしてタグ付けし、米連邦政府機関に3週間以内にネットワークを保護するよう警告した。

米国のサイバーセキュリティ機関は、政府機関に対し、2024年10月にも積極的に悪用されるEPMの欠陥(CVE-2024-29824)にパッチを当てるよう命じた。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Bitpanda、KnowBe4、PathAIのようなIAMサイロを破壊する

壊れたIAMはITだけの問題ではありません – その影響はビジネス全体に波及します。

この実用的なガイドでは、従来の IAM の慣行が現代の要求に追いつけない理由、「優れた」 IAM とはどのようなものかの例、拡張可能な戦略を構築するための簡単なチェックリストについて説明します。

Comments