77,000を超えるインターネットに公開されたIPアドレスに、React2Shellのリモートコード実行の重大な欠陥(CVE-2025-55182)の脆弱性があり、研究者は、攻撃者がすでに複数のセクターにわたる30以上の組織を侵害したことを確認しました。

React2Shellは認証されていないリモートコード実行の脆弱性で、単一のHTTPリクエスト経由で悪用される可能性があり、同じデシリアライズロジックを使用するNext.jsを含む、React Server Componentsを実装するすべてのフレームワークに影響を及ぼす。

Reactは12月3日にこの脆弱性を公表し、React Server Components内部でクライアントが制御するデータを安全でないデシリアライズすることで、攻撃者がリモートで認証なしに任意のコマンドを実行できるようになると説明している。

開発者は脆弱性を修正するために、Reactを最新版にアップデートし、アプリケーションを再構築し、再デプロイする必要がある。

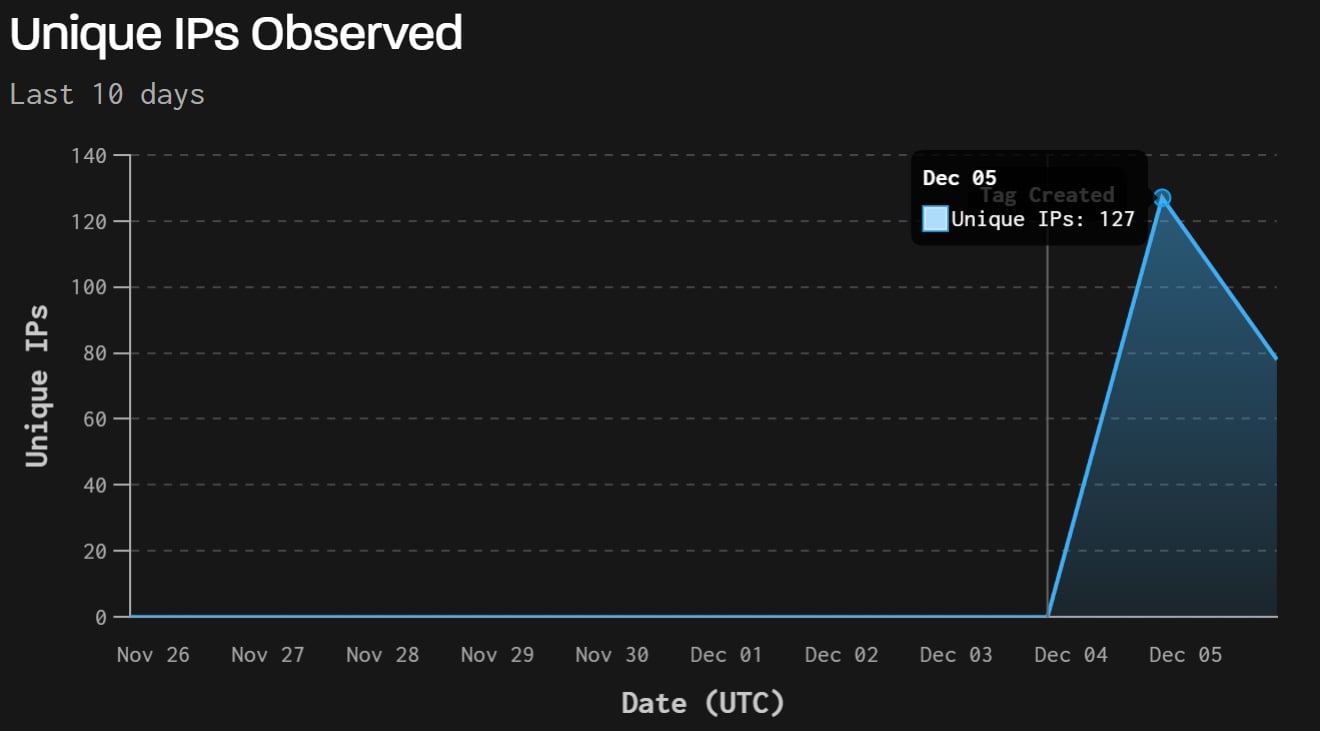

12月4日、セキュリティ研究者Maple3142は、パッチが適用されていないサーバーに対するリモートコマンド実行を実証する概念実証を公開した。その後すぐに、攻撃者や研究者が自動化ツールを使って公開されたエクスプロイトを使い始めたため、この欠陥に対するスキャンが加速した。

77,000を超える脆弱なIPアドレス

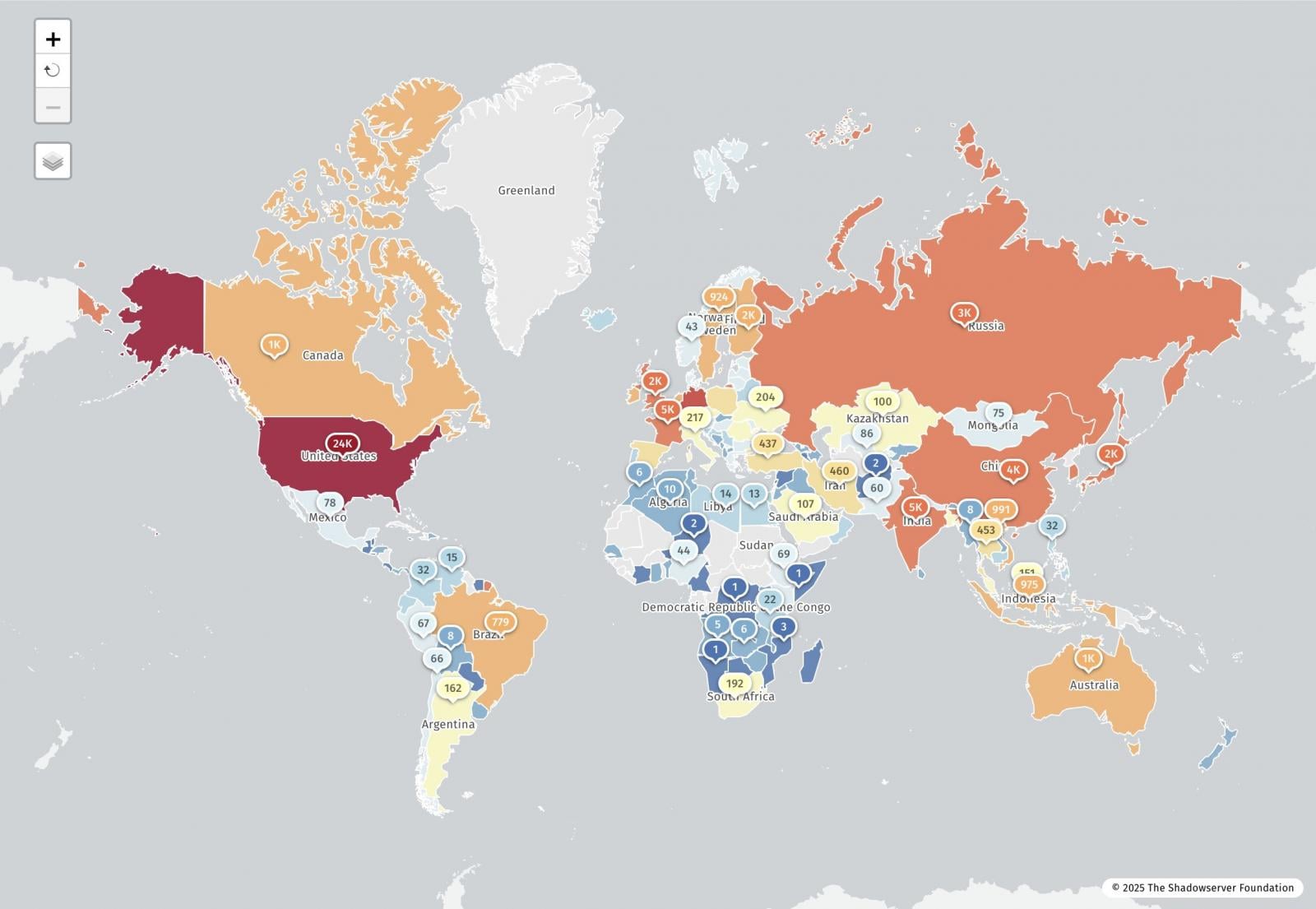

インターネット監視団体のShadowserverは、現在、React2Shellの欠陥に脆弱な77,664のIPアドレスを検出したと報告しており、そのうち約23,700は米国内にある。

ソースはこちら:シャドウサーバー

研究者らは、Searchlight Cyber/Assetnoteが開発した検出技術を使用してIPアドレスが脆弱であると判断した。この技術では、欠陥を悪用するためにHTTPリクエストをサーバーに送信し、特定のレスポンスをチェックしてデバイスが脆弱であるかどうかを確認する。

GreyNoiseはまた、過去24時間の間に欠陥を悪用しようとした181の異なるIPアドレスを記録しており、トラフィックのほとんどは自動化されているようだ。研究者によると、スキャンは主にオランダ、中国、米国、香港、および少数の他の国から発信されているという。

Source:Greynoise

Palo Alto Networksの報告によると、React2Shellの脆弱性を悪用してコマンドを実行したり、偵察を行ったり、AWSの設定ファイルやクレデンシャルファイルを盗み出そうとしたりする攻撃者がおり、すでに30以上の組織がReact2Shellの欠陥によって侵害されている。

これらの侵害には、既知の国家に関連する中国の脅威行為者に関連する侵入が含まれています。

React2Shellの広範な悪用

CVE-2025-55182の欠陥が公表されて以来、研究者や脅威インテリジェンス企業は、CVE-2025-55182の欠陥が広く悪用されていることを確認しています。

GreyNoiseの報告によると、攻撃者は、デバイスがリモート・コード実行の欠陥に対して脆弱であることを確認するために、基本的な数学関数を実行するPowerShellコマンドから始めることが多い。

これらのテストは、悪用の兆候を最小限に抑えながら、予測可能な結果を返します:

powershell -c "40138*41979" powershell -c "40320*43488"

リモートでのコード実行が確認されると、攻撃者は追加のスクリプトをメモリに直接ダウンロードするbase64エンコードされたPowerShellコマンドを実行することが確認されました。

powershell -enc <base64

観測されたコマンドの1つは、外部サイト(23[.]235[.]188[.]3)から第2段階のPowerShellスクリプトを実行するもので、AMSIを無効化してエンドポイントのセキュリティを回避し、追加のペイロードを展開するために使用されます。

VirusTotalによると、GreyNoiseが観測したPowerShellスクリプトは、標的としたデバイスにCobalt Strikeビーコンをインストールし、脅威行為者にネットワーク上の足がかりを与えます。

Amazon AWSの脅威インテリジェンスチームはまた、React CVE-2025-55182の欠陥が公開された数時間後に、Earth LamiaおよびJackpot Pandaとして知られる中国に関連するAPTハッキンググループに関連するインフラで、迅速な悪用を確認しました。

このエクスプロイトでは、脅威アクターがwhoamiや idなどのコマンドを使用して脆弱なサーバーを偵察し、ファイルの書き込みを試み、/etc/passwdを読み取ります。

Palo Alto Networksも同様のエクスプロイトを観測しており、その一部は中国国家安全保障省に関連すると思われる中国の国家支援型脅威行為者であるUNC5174に起因するとしています。

パロアルトネットワークスUnit 42のシニアマネージャであるJustin Moore氏は、「Unit 42は、中国国家安全保障省とのつながりを持つ初期アクセスブローカーであると疑われるグループであるCL-STA-1015(別名UNC5174)と一致すると高い信頼性で評価する脅威活動を観測しました」と電子メールで述べています。

「この活動では、CL-STA-1015(UNC5174としても知られる)に関するUnit 42の知識と非常に一致するSnowlightおよびVshellマルウェアの展開が確認されました。

これらの攻撃で展開されたマルウェアは以下の通り:

- Snowlight:Snowlight:リモート攻撃者が侵入したデバイスに追加のペイロードをドロップできるようにするマルウェアドロッパー。

- Vshell:中国のハッキング・グループがリモート・アクセスや侵入後の活動、侵害されたネットワーク内を横方向に移動するために一般的に使用するバックドア。

急がれるパッチ適用

Reactの欠陥の重大性から、世界中の企業がパッチのインストールと緩和策の適用を急いでいる。

昨日、Cloudflareは、Reactの欠陥が広く悪用され、深刻であることから、同社のWebアプリケーションファイアウォール(WAF)において、Reactの欠陥の緊急検出と緩和策を展開した。

しかし、このアップデートは、ルールが修正される前に、不注意により多数のウェブサイトに影響を与える障害を引き起こした。

CISAはまた、CVE-2025-55182を既知の悪用される脆弱性(KEV)カタログに追加し、拘束的運用指令22-01に基づき、連邦政府機関に2025年12月26日までにパッチを適用するよう求めている。

React Server Componentsまたはその上に構築されたフレームワークを使用している組織は、直ちにアップデートを適用し、アプリケーションを再構築して再デプロイし、PowerShellまたはシェルコマンド実行の兆候がないかログを確認することが推奨される。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments