大規模なボットネットが、10万を超えるIPアドレスから米国内のリモート・デスクトップ・プロトコル(RDP)サービスを標的としている。

このキャンペーンは10月8日に開始され、IPの送信元から、研究者は、この攻撃が複数の国のボットネットによって開始されていると考えています。

RDPは、Windowsシステムのリモート接続と制御を可能にするネットワークプロトコルです。通常、管理者、ヘルプデスクスタッフ、リモートワーカーによって使用される。

攻撃者はしばしば、RDPのオープン・ポートをスキャンしたり、ブルートフォース・ログインや脆弱性の悪用、タイミング攻撃を試みたりします。

今回、脅威監視プラットフォームGreyNoiseの研究者は、ボットネットが2種類のRDP関連攻撃に依存していることを発見しました:

- RDウェブ・アクセス・タイミング攻撃 – RDウェブ・アクセスのエンドポイントをプローブし、匿名認証フロー中のレスポンスタイムの違いを測定することで、有効なユーザー名を推測します。

- RDP ウェブ・クライアント・ログイン列挙– RDP ウェブ・クライアントのログイン・フローと連動し、サーバーの動作とレスポンスの違いを観察することでユーザー・アカウントを列挙します。

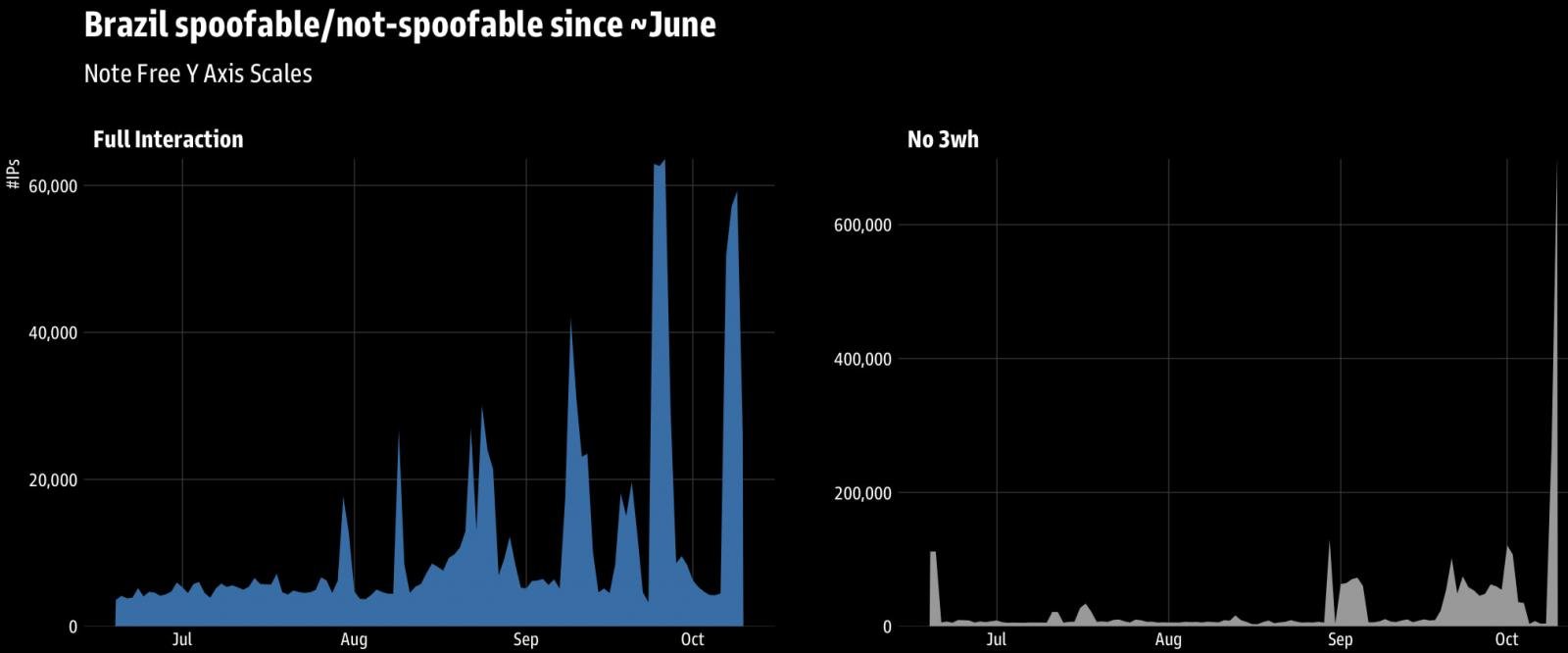

GreyNoiseは、ブラジルからの異常なトラフィックの急増の後、アルゼンチン、イラン、中国、メキシコ、ロシア、南アフリカ、エクアドルを含む、より広い地域からの同様の活動により、このキャンペーンを検出しました。

同社によると、ボットネットに感染したデバイスが存在する国の全リストは100を超えている。

Source:グレイノイズ

ほぼすべてのIPアドレスが共通のTCPフィンガープリントを共有しており、(最大セグメント・サイズ)にはばらつきがあるものの、研究者はこれがボットネットを形成するクラスタによるものだと考えている。

この活動を防御するために、システム管理者は、攻撃を開始するIPアドレスをブロックし、疑わしいRDPプロービングのログをチェックすることが推奨されます。

一般的な推奨事項として、リモートデスクトップ接続は公共のインターネットに公開すべきではなく、VPNと多要素認証(MFA)を追加することで保護レイヤーを追加します。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

今年のセキュリティ検証イベントPicus BASサミット

Breach and Attack Simulation Summitに参加して、セキュリティ検証の未来を体験してください。一流の専門家から話を聞き、AIを搭載したBASが侵害と攻撃のシミュレーションをどのように変革するかをご覧ください。

セキュリティ戦略の未来を形作るイベントをお見逃しなく。

Comments