情報窃取マルウェア「StealC」の運営者が使用するウェブベースのコントロール・パネルにクロスサイト・スクリプティング(XSS)の欠陥があり、研究者はアクティブなセッションを観察し、攻撃者のハードウェアに関する情報を収集することができた。

StealCは、ダークウェブのサイバー犯罪チャンネルで積極的に宣伝され、2023年初頭に出現しました。StealCは、その回避能力と広範なデータ窃取機能により人気を博しました。

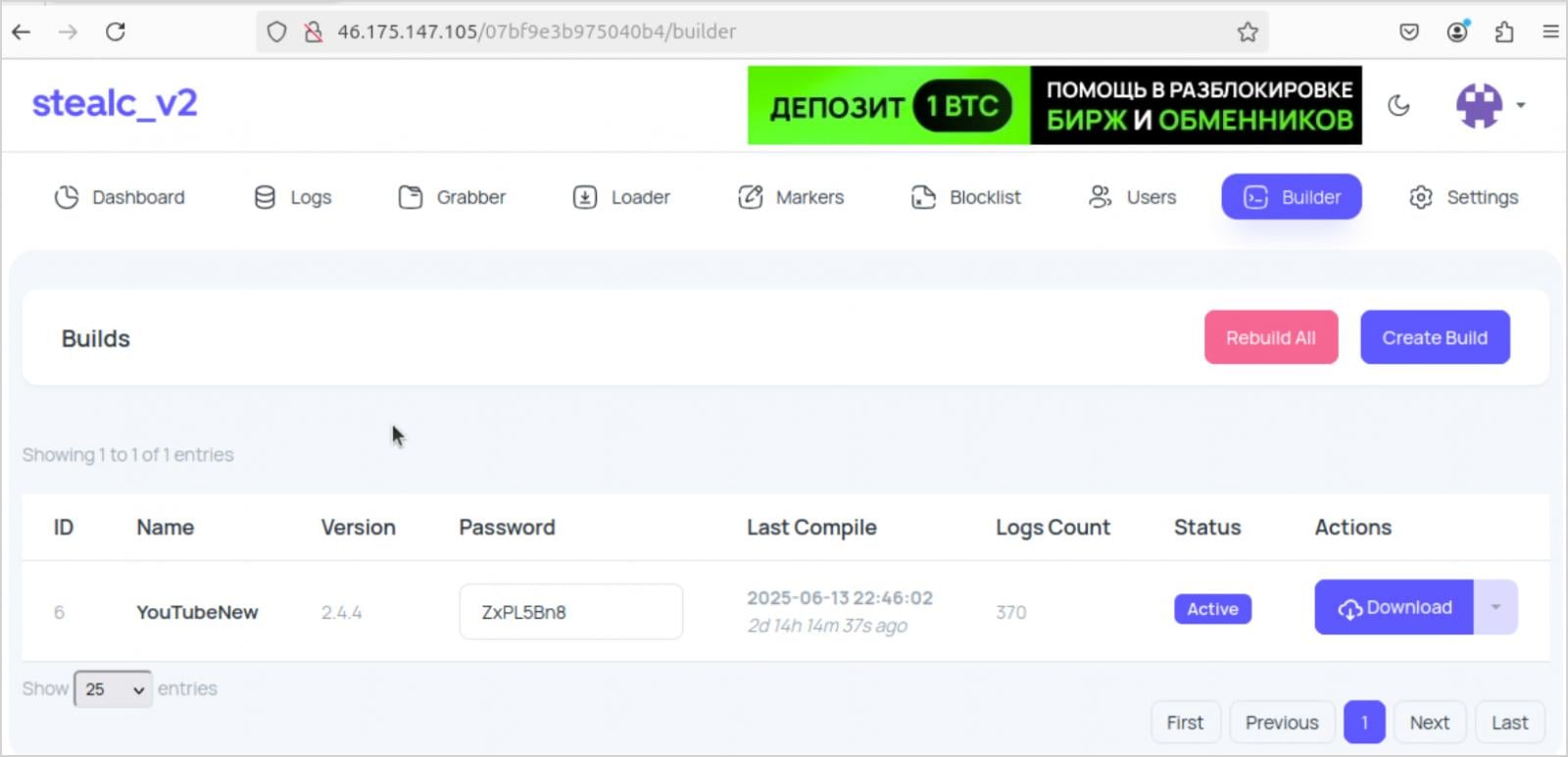

その後の数年間で、StealCの開発者は複数の機能強化を行った。昨年4月にリリースされたバージョン2.0では、リアルタイムアラートのためのTelegramボットサポートと、テンプレートとカスタムデータ窃取ルールに基づいてStealCビルドを生成できる新しいビルダーを導入しました。

その頃、マルウェアの管理パネルのソースコードがリークされ、研究者がそれを分析する機会が与えられました。

サイバーアークの研究者はまた、StealCのオペレータのブラウザとハードウェアのフィンガープリントを収集し、アクティブなセッションを観察し、パネルからセッションクッキーを盗み、リモートでパネルのセッションを乗っ取ることを可能にするXSSの欠陥も発見しました。

「この脆弱性を悪用することで、一般的なロケーション・インジケータやコンピュータ・ハードウェアの詳細など、脅威行為者のコンピュータの特徴を特定することができました。

「さらに、アクティブセッションクッキーを取得することができたので、自分のマシンからセッションを制御することができました。

Source:サイバーアーク

CyberArkは、StealCの運営者がXSS脆弱性を素早く特定し修正することを防ぐため、XSS脆弱性に関する具体的な詳細を明らかにしていません。

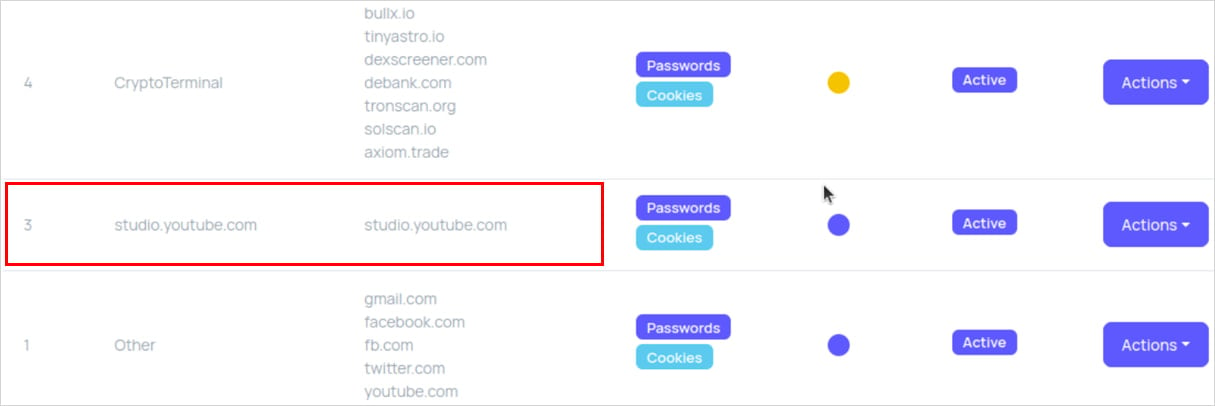

このレポートでは、「YouTubeTA」と呼ばれるStealCの顧客が、侵害された認証情報を使用して古い正規のYouTubeチャンネルを乗っ取り、感染リンクを設置した事例を紹介しています。

このサイバー犯罪者は2025年を通してマルウェアキャンペーンを行い、5,000以上の被害者ログを収集し、約390,000のパスワードと3,000万のクッキー(そのほとんどは機密情報ではない)を盗んだ。

ソースはこちら:サイバーアーク

脅威行為者のパネルのスクリーンショットを見ると、ほとんどの感染は、被害者がAdobe PhotoshopとAdobe After Effectsのクラックされたバージョンを検索したときに発生していることがわかります。

XSSの欠陥を利用することで、研究者は、攻撃者が英語とロシア語の言語設定でApple M3ベースのシステムを使用し、東ヨーロッパのタイムゾーンを使用し、ウクライナ経由でインターネットにアクセスしていることを特定することができました。

脅威者がVPNを経由してStealCパネルに接続するのを忘れたため、彼らの居場所が暴露された。これにより、ウクライナのISPであるTRK Cable TVにリンクされた本当のIPアドレスが明らかになりました。

CyberArkは、マルウェア-アズ-ア-サービス(MaaS)プラットフォームは迅速なスケーリングを可能にする一方で、脅威行為者に暴露される重大なリスクをもたらすと指摘しています。

がCyberArkに連絡し、StealCのXSS欠陥を今公開した理由を尋ねた。研究者のアリ・ノヴィック氏は、「ここ数カ月でStealCの運営者数が急増しており、おそらく数カ月前のLummaをめぐるドラマに呼応しているため、運営に混乱を引き起こしたいと考えている」と述べた。

“XSSの存在を掲示することで、運営者がStealCマルウェアの使用を再評価するように、少なくともStealCマルウェアの使用に何らかの混乱を引き起こしたいと考えています。現在、比較的多くの事業者が存在するため、MaaS市場にかなり大きな混乱を引き起こす可能性のある絶好の機会だと考えた。”

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

秘密 セキュリティ・チートシート:スプロールからコントロールへ

古いキーのクリーンアップでも、AIが生成するコードのガードレールの設定でも、このガイドはチームが最初からセキュアに構築するのに役立ちます。

チートシートを入手して、秘密管理の手間を省きましょう。

Comments