GhostPosterキャンペーンに関連する別の17の悪意のある拡張機能のセットが、Chrome、Firefox、Edgeのストアで発見され、合計84万インストールが蓄積された。

GhostPosterキャンペーンは、12月にKoi Securityの研究者によって最初に報告されました。彼らは、悪意のあるJavaScriptコードをロゴ画像に隠し、ブラウザの動作を監視してバックドアを仕掛ける17の拡張機能を発見した。

このコードは、外部リソースから難読化されたペイロードを取得し、被害者のブラウジング活動を追跡し、主要なeコマースプラットフォームのアフィリエイトリンクをハイジャックし、広告詐欺やクリック詐欺のために目に見えないiframeを注入する。

ブラウザセキュリティプラットフォームLayerXの新しいレポートによると、このキャンペーンは暴露されたにもかかわらず現在も進行中で、以下の17の拡張機能がその一部となっている:

- 右クリックでGoogle翻訳– 522,398インストール

- 選択したテキストをGoogleで翻訳– 159,645インストール

- Ads Block Ultimate– 48,078インストール

- フローティングプレーヤー – PiPモード– 40,824インストール

- Convert Everything– 17,171 インストール

- Youtube Download– 11,458 インストール

- One Key Translate– 10,785 インストール

- AdBlocker – 10,155 インストール

- 右クリックで画像をPinterestに保存– 6,517 インストール

- Instagram Downloader– 3,807 インストール

- RSS フィード– 2,781 インストール

- Cool Cursor– 2,254 インストール

- フルページスクリーンショット– 2,000 インストール

- Amazon 価格履歴– 1,197 インストール

- カラーエンハンサー – 712 インストール

- 右クリックで選択したテキストを翻訳– 283 インストール

- ページスクリーンショットクリッパー– 86インストール

研究者によると、このキャンペーンはMicrosoft Edgeで発生し、その後FirefoxとChromeに拡大した。

LayerXは、上記の拡張機能の一部が2020年以降もブラウザのアドオンストアに存在していることを発見し、長期的な作戦が成功したことを示している。

Source:LayerX

回避および起動後の機能は、Koiによって以前に文書化されたものとほとんど変わりませんが、LayerXは’Instagram Downloader’拡張機能のより高度な亜種を特定しました。

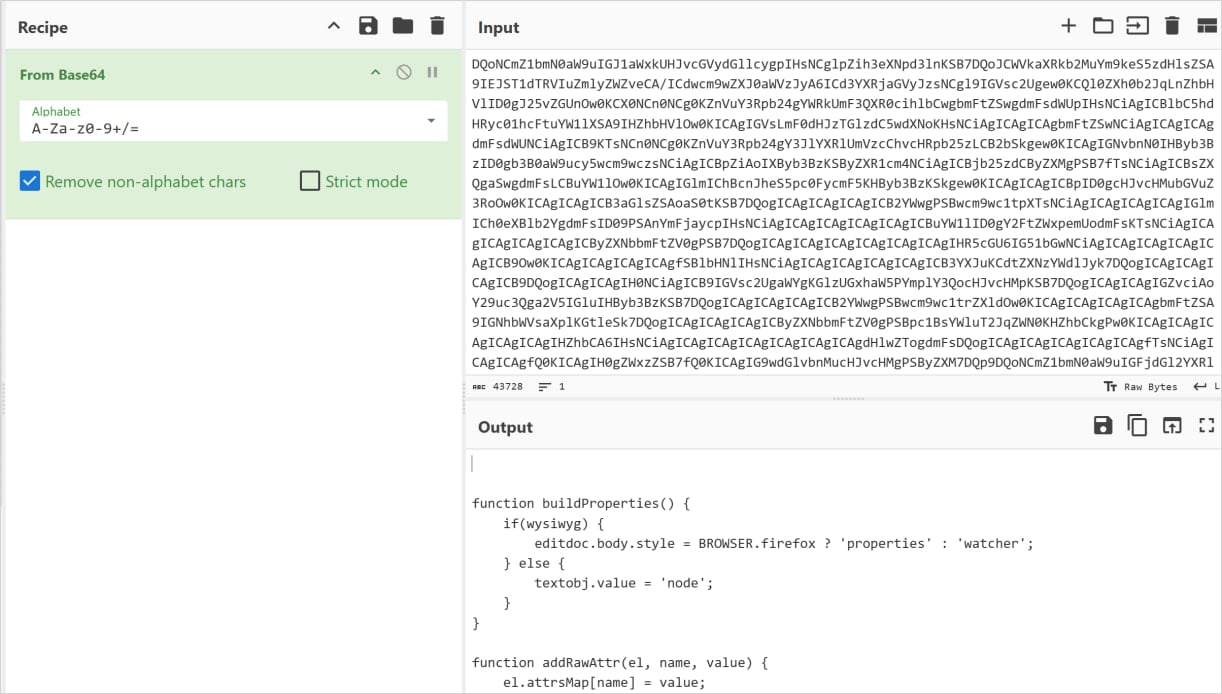

その違いは、悪意のあるステージング・ロジックを拡張機能のバックグラウンド・スクリプトに移動させ、バンドルされた画像ファイルをアイコンのみではなく、秘密のペイロード・コンテナとして使用する点にあります。

Source:LayerX

実行時に、バックグラウンドスクリプトは画像の生バイトをスキャンして特定の区切り文字(>>>)を探し、隠しデータを抽出してローカルの拡張機能ストレージに保存し、後でBase64デコードしてJavaScriptとして実行します。

「この段階的な実行フローは、より長い休止状態、モジュール性、静的および行動検知メカニズムの両方に対する回復力への明確な進化を示しています」と、最新のGhostPoster亜種についてLayerXはコメントしている。

研究者は、新たに特定された拡張機能は、MozillaとMicrosoftのアドオンストアにはもはや存在しないと述べた。しかし、それらをブラウザにインストールしたユーザーはまだ危険にさらされている可能性がある。

がChromeウェブストアに存在する拡張機能に関してGoogleに問い合わせたところ、広報担当者がすべて削除されていることを確認した。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

秘密 セキュリティ・チートシート:スプロールからコントロールへ

古いキーのクリーンアップでも、AIが生成するコードのガードレールの設定でも、このガイドはチームが最初からセキュアに構築するのに役立ちます。

チートシートを入手して、秘密管理の手間を省きましょう。

Comments