ハッカーは、Target Corporationの内部ソースコードを販売していると主張し、公開ソフトウェア開発プラットフォーム上で盗まれたコードリポジトリのサンプルと思われるものを公開している。

先週、未知の脅威者がGitea上に複数のリポジトリを作成し、Targetの内部コードと開発者ドキュメントの一部を含んでいるように見せかけました。これらのリポジトリは、アンダーグラウンド・フォーラムやプライベート・チャネルで買い手に販売されているとされる、より大規模なデータセットのプレビューとして提示されていました。

違反の疑いについてTargetに問い合わせたところ、ファイルはオフラインにされ、小売業者のGitサーバーであるgit.target.comはインターネットからアクセスできなくなった。

ハッカーがTargetのソースコードを売りに出す

もしあなたがTargetの従業員であるか、この出来事に関して何か情報を持っているのであれば、秘密厳守でオンラインかシグナル(@axsharma.01)で情報を送ってください。

先週、ある脅威行為者が、ターゲット社内の開発環境にアクセスしたという主張を裏付けるスクリーンショットを民間のハッキング・コミュニティに投稿しているというタレコミがありました。

同じ行為者はまた、GitHubやGitLabに似たセルフホスト型のGitサービスであるGitea上に、行為者が売りに出されていると主張するデータのサンプルとして、複数のリポジトリを公開していた。

情報源によると、ハッカーたちは “これはオークションにかけられる(最初の)データセットだ “と主張していた。

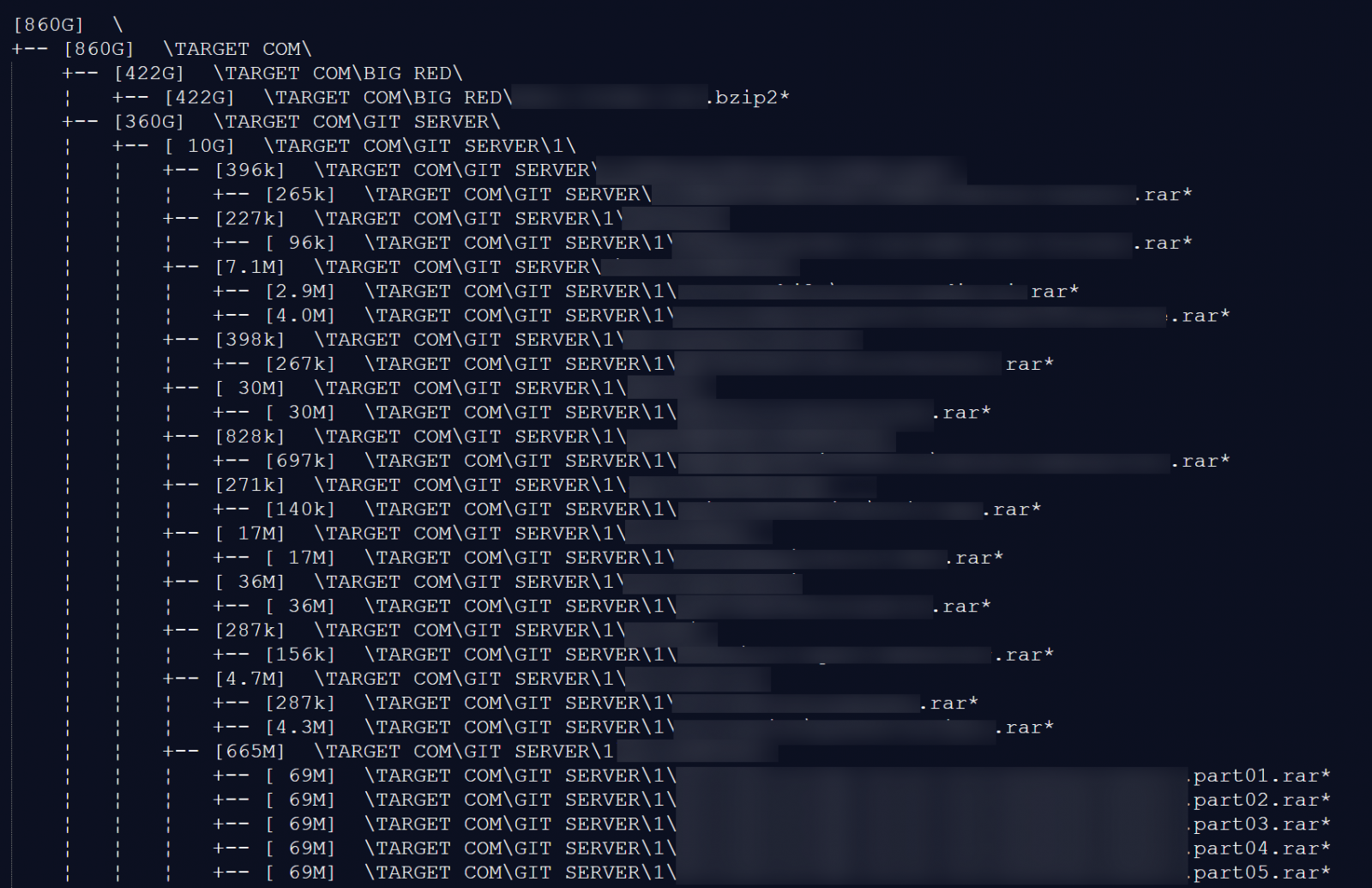

各リポジトリには、SALE.MD という名前のファイルが含まれており、完全なデータセットに含まれているとされる何万ものファイルとディレクトリがリストアップされていました。このリストは57,000行以上あり、総アーカイブサイズは約860GBと宣伝されていた。

()の完全なダンプに含まれるとされるコンテンツをリストしている。

Giteaサンプルのリポジトリ名には

- wallet-services-wallet-pentest-collections

- ターゲットIDM-TAPProvisioingAPI

- ストア-ラボ-ワンダウナー

- 秘密文書

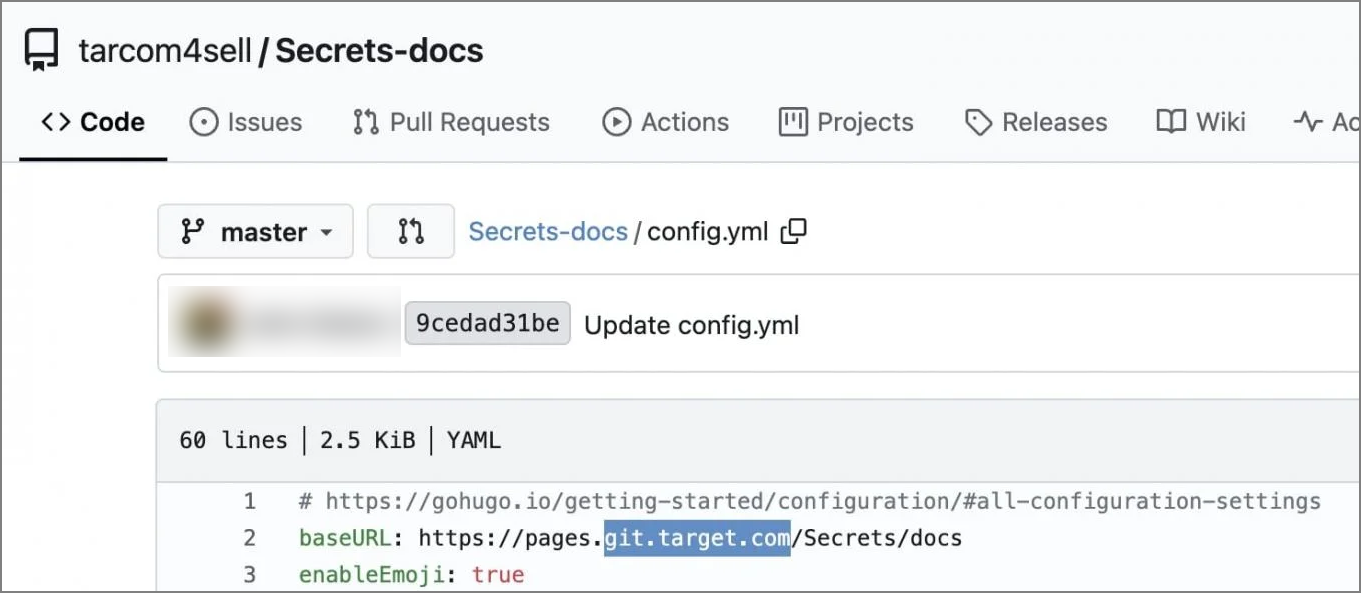

- GiftCardRed-giftcardui

このコミットのメタデータとドキュメントには、社内のTarget開発サーバーの名前と、複数の現在のTargetリードエンジニアとシニアエンジニアの名前が記載されていたことは注目に値する。

()

Targetのgitサーバーはもはや稼働していない

木曜日にGiteaのリンクをTargetと共有し、違反の疑いについてコメントを求めました。

金曜日と土曜日には、すべてのリポジトリが削除され、削除要求と一致する404エラーが返されるようになりました。

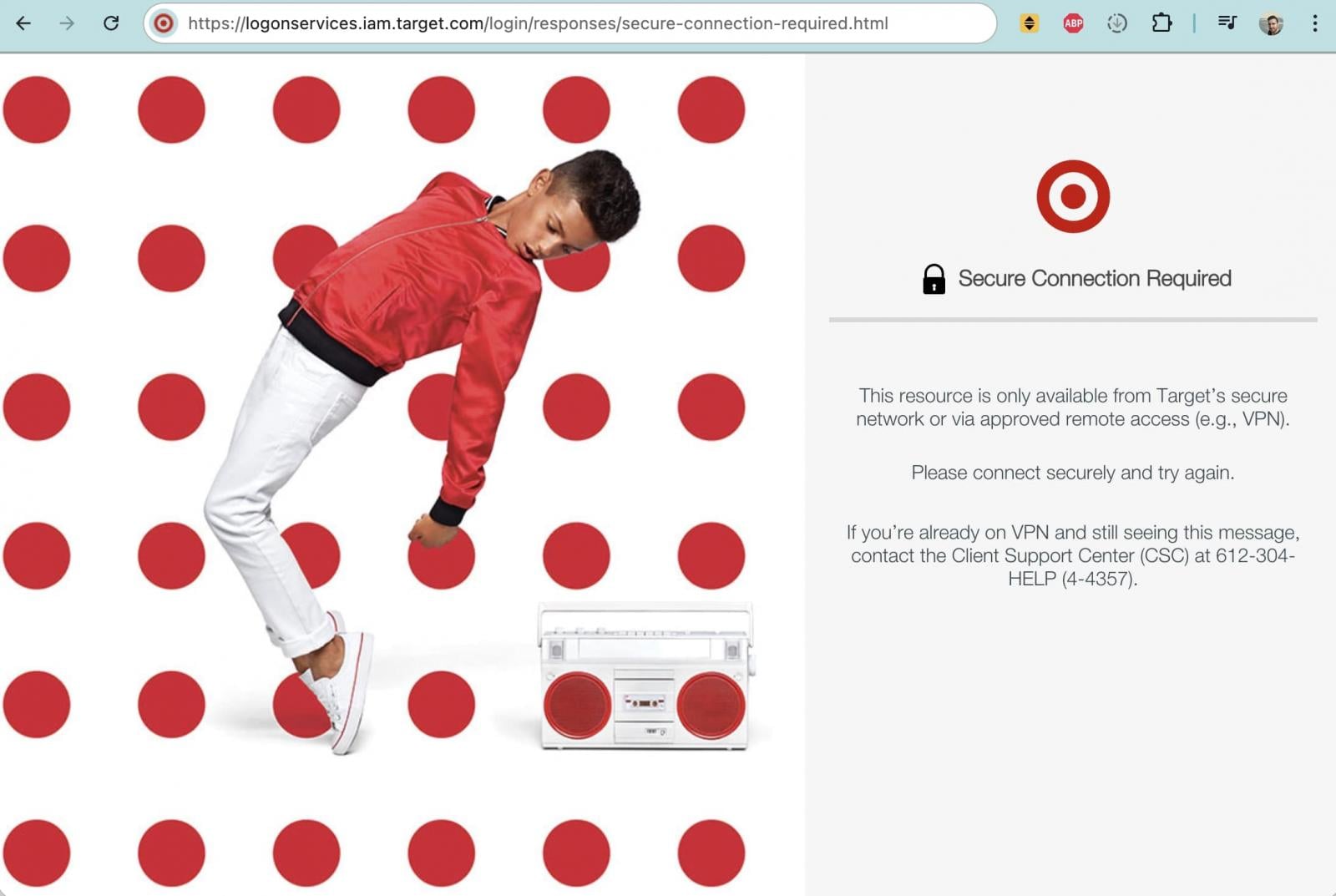

同じ頃、git.target.comにあるTargetの開発者用Gitサーバーもインターネットからアクセスできなくなりました。

金曜日までは、このサブドメインにはアクセス可能で、ログインページにリダイレクトされ、Targetの従業員は会社の安全なネットワークかVPN経由で接続するよう促されました。土曜日現在、このサイトは外部からは読み込めなくなっています:

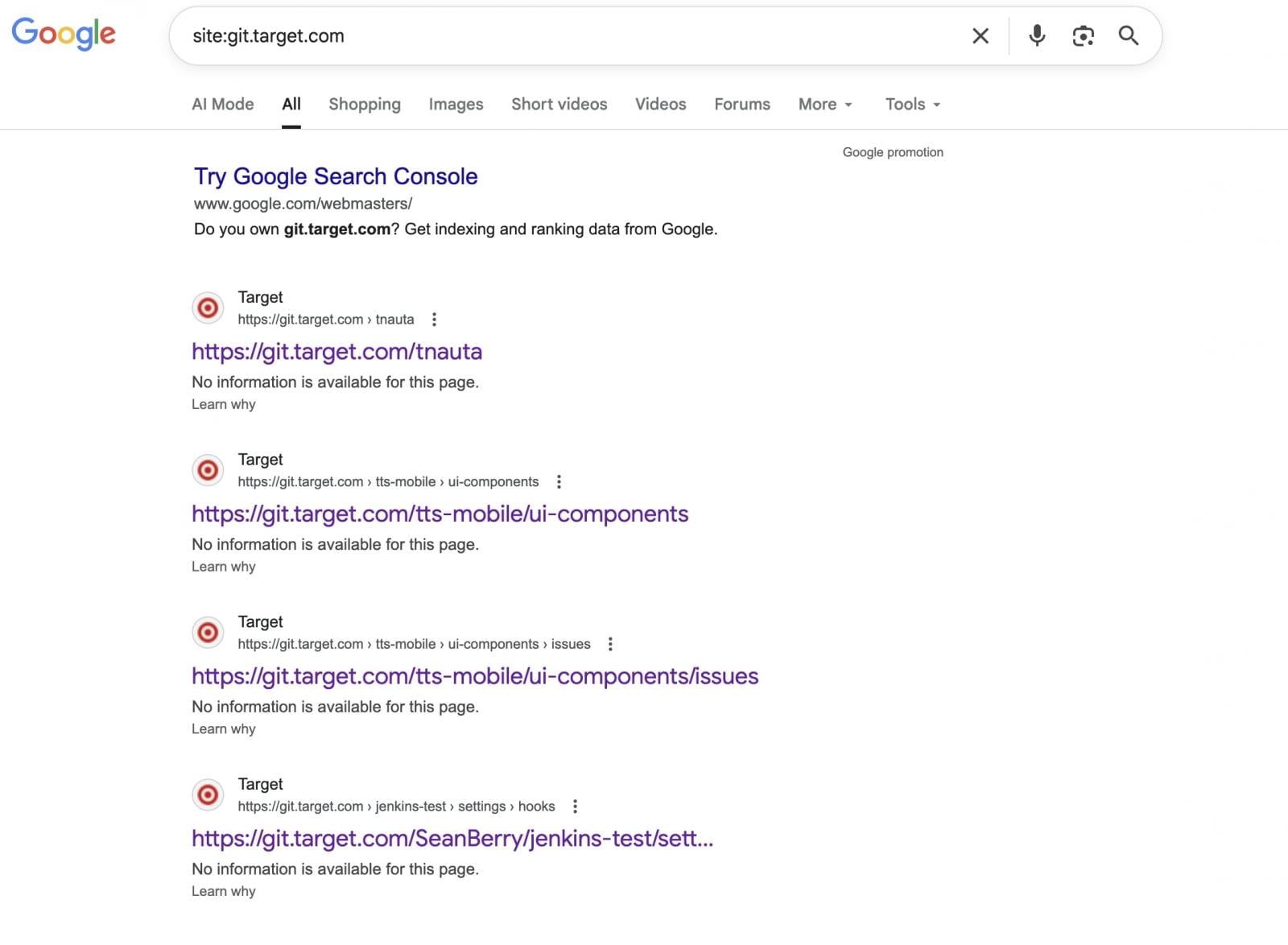

また、Googleなどの検索エンジンがgit.target.comの少数のリソースをインデックス化し、キャッシュしていたことが確認されており、このドメインのコンテンツが過去のある時点で一般にアクセス可能であったことを示しています。

これらのページがいつインデックスされたのか、あるいはどのような設定のもとでインデックスされたのかは不明であり、検索結果におけるそれらの存在は、現在の主張がサーバーの何らかの暴露に関連していること、あるいはGitインフラストラクチャが最近認証なしでアクセス可能であったことを必ずしも示すものではありません。

()

内部起源を示す証拠

860GBのデータセット全体を独自に検証したわけでも、侵入があったことを確認したわけでもありませんが、SALE.MDインデックス内のディレクトリ構造、リポジトリの命名、内部システムの参照は、大企業のGit環境と一致しています。

さらに、その内容はGitHubにあるTargetのオープンソースプロジェクトのどれとも一致せず、この資料が本物であれば、一般に公開されたコードではなく、非公開の開発インフラに由来するものであることを示しています。

コミットメタデータやドキュメントに、現在のTargetのリードエンジニアやシニアエンジニアの名前があり、confluence.target.comのような内部APIエンドポイントやプラットフォームへのリンクがあることも、ファイルの出所について疑問を投げかけている。

さらに、Targetが盗んだとされるソースコードを保存するために使用されたGiteaのリポジトリがもはや利用できないという事実も、侵害の可能性を示している。

Targetが最初にリポジトリへのリンクを要求した後、同社は複数回アプローチされても、公表前にそれ以上のコメントを出さなかった。

米上院や 学術機関の調査によると、ターゲットが現在までに公表している最も重大なセキュリティ・インシデントは、攻撃者が最大1億1,000万人の顧客の支払いカード・データやその他の個人を特定できる情報を盗み出し、東欧のインフラに流出させた2013年の情報流出事件である。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments