人気のセルフホスト型GitサービスであるGogsに未パッチのゼロデイ脆弱性が存在し、攻撃者はインターネットに面したインスタンス上でリモートでコードを実行され、数百台のサーバーが危険にさらされている。

Goで書かれ、GitLabやGitHub Enterpriseの代替として設計されたGogsは、リモート・コラボレーション用にオンラインに公開されることもよくあります。

これらの攻撃で悪用されるGogs RCEの脆弱性CVE-2025-8110は、PutContents APIにおけるパス・トラバーサルの脆弱性に起因しています。この脆弱性は、シンボリックリンクを使用してリポジトリ外のファイルを上書きすることで、以前にパッチが適用されたリモートコード実行のバグ(CVE-2024-55947)に対する保護を回避することを可能にします。

CVE-2024-55947のセキュリティバグに対処したGogsのバージョンでは、ディレクトリトラバーサルを防ぐためにパス名を検証するようになりましたが、シンボリックリンクの宛先の検証にはまだ失敗しています。攻撃者はこれを悪用して、機密性の高いシステムファイルを指すシンボリックリンクを含むリポジトリを作成し、PutContents APIを使ってシンボリックリンクを通してデータを書き込み、リポジトリ外のターゲットを上書きすることができます。

Gitの設定ファイル、特にsshCommandの設定を上書きすることで、攻撃者はターゲットのシステムに任意のコマンドを実行させることができます。

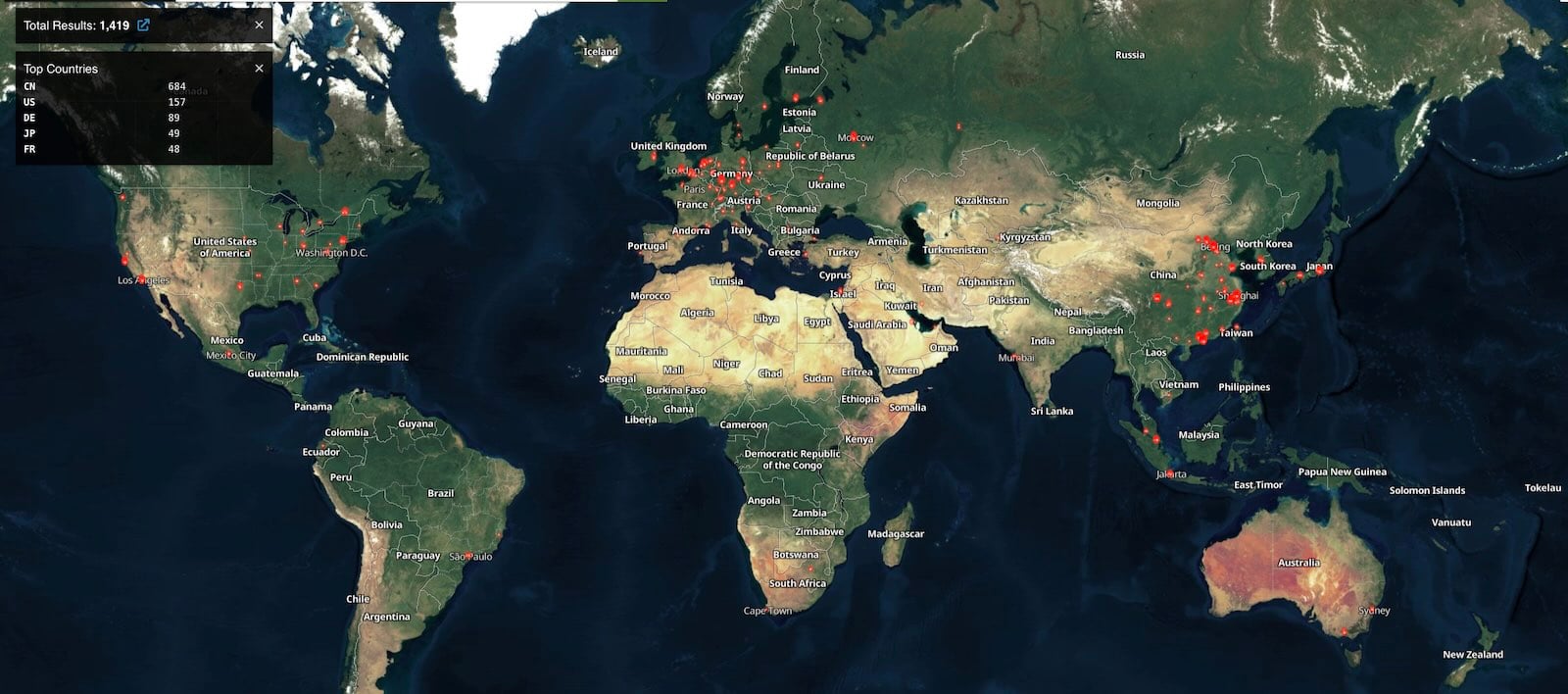

Wiz Researchは7月、顧客のインターネットに面したGogsサーバーに影響を与えたマルウェア感染を調査している際に、この脆弱性を発見しました。研究者は、合計で1,400以上のGogsサーバーがオンラインで公開されていることを発見し、700以上のインスタンスに侵害の兆候があることを示しました。

これらの攻撃の調査中に特定されたすべての侵害されたインスタンスは、7月の同じ時間枠内に作成されたランダムな8文字の名前を持つリポジトリなど、同一のパターンを示し、自動化ツールを使用する単一の行為者またはグループがキャンペーンの背後にあることを示唆しています。

「私たちの外部スキャンでは、インターネットに公開されている1,400台以上のGogsサーバーを確認しました。これらのインスタンスの多くは、デフォルトで “Open Registration “が有効に設定されており、大規模な攻撃対象領域を作り出しています。

Wizはまた、展開されたマルウェアが、ウェブサービス上で逆SSHシェルを確立するオープンソースのコマンド・アンド・コントロール(C2)フレームワークであるSupershellを使用して作成されていることも発見した。さらに分析を進めると、マルウェアは119.45.176[.]196にあるコマンド・アンド・コントロール・サーバーと通信していることが判明した。

研究者は7月17日にこの脆弱性をGogsのメンテナーに報告し、メンテナーはまだパッチを開発中であった10月30日にこの欠陥を認めた。Wiz Researchが公開したタイムラインによると、11月1日に攻撃の第二波が観測されました。

Gogsユーザーには、オープン登録のデフォルト設定を直ちに無効にし、VPNまたは許可リストを使用してサーバーへのアクセスを制限することが推奨されます。自分のインスタンスが既に侵害されているかどうかを確認したい人は、PutContents APIの疑わしい使用とランダムな8文字の名前を持つリポジトリを探す必要がある。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Bitpanda、KnowBe4、PathAIのようなIAMサイロを破壊する

壊れたIAMはITだけの問題ではありません – その影響はビジネス全体に波及します。

この実用的なガイドでは、従来の IAM の慣行が現代の要求に追いつけない理由、「優れた」 IAM とはどのようなものかの例、拡張可能な戦略を構築するための簡単なチェックリストについて説明します。

Comments