新たに発見されたDroidLockと名付けられたAndroidマルウェアは、身代金目的で被害者の画面をロックし、テキストメッセージ、通話履歴、連絡先、音声記録にアクセスしたり、データを消去したりすることができる。

DroidLLockは、操作者がVNC共有システムを介してデバイスを完全に制御することを可能にし、画面上にオーバーレイを配置することにより、デバイスのロックパターンを盗むことができます。

モバイル・セキュリティ企業 Zimperium の研究者によれば、このマルウェアはスペイン語圏のユーザーをターゲットにしており、正規のパッケージを装った偽のアプリケーションを宣伝する悪質なウェブサイトを通じて配布されているとのことである。

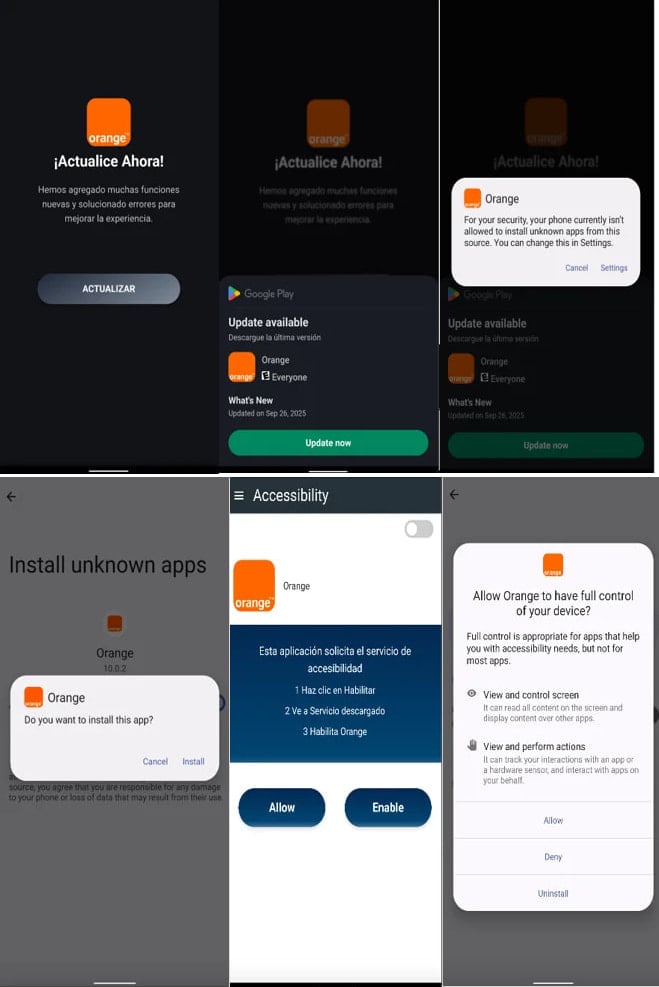

Zimperiumは本日発表したレポートの中で、「感染は、ユーザーを欺いて実際のマルウェアを含む二次的なペイロードをインストールさせるドロッパーから始まる」と述べている。

ソースはこちら:Zimperium

悪意のあるアプリは、アップデート要求を通じてメインのペイロードを導入し、デバイス管理およびアクセシビリティ・サービスの権限を要求します。

デバイスを消去したり、ロックしたり、暗証番号やパスワード、生体認証データを変更したりして、ユーザーがデバイスにアクセスできないようにします。

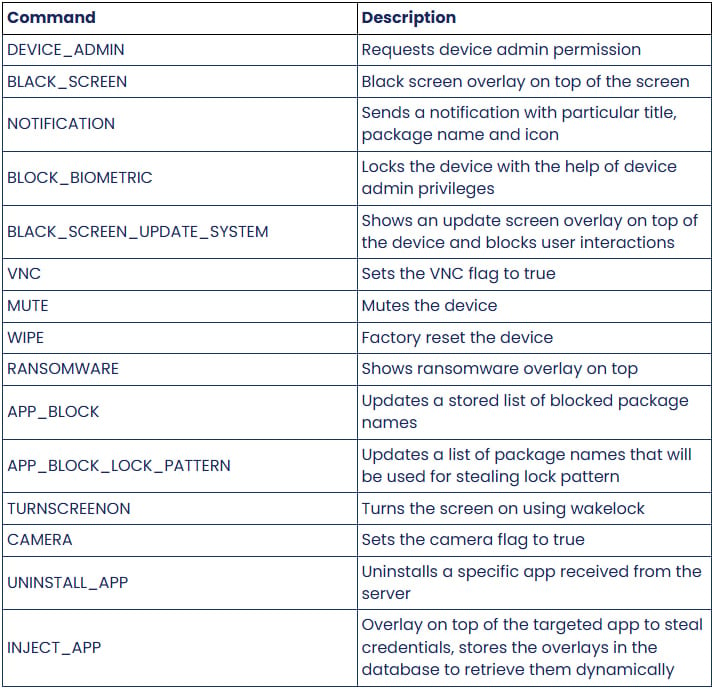

Zimperiumの分析によると、DroidLockは通知を送信したり、画面にオーバーレイを表示したり、デバイスをミュートしたり、工場出荷時の設定にリセットしたり、カメラを起動したり、アプリをアンインストールしたりできる15のコマンドをサポートしていることが判明した。

ソースはこちら:Zimperium

ランサムウェアのオーバーレイは、対応するコマンドを受信した直後にWebViewを介して提供され、被害者にProtonの電子メールアドレスで脅威アクターに連絡するよう指示します。ユーザーが24時間以内に身代金を支払わない場合、行為者はファイルを永久に破壊すると脅します。

ソースはこちら:Zimperium

Zimperiumは、DroidLockはファイルを暗号化しないが、身代金を支払わない限りファイルを破壊すると脅すことで、同じ目的が達成されると説明している。さらに、脅威者はロックコードを変更することで、デバイスへのアクセスを拒否することができます。

DroidLockは、悪意のあるAPKのアセットからロードされた別のオーバーレイを介してロックパターンを盗むことができます。ユーザーがクローン化されたインターフェイス上でパターンを描くと、攻撃者にそのパターンを直接送信します。この機能の目的は、アイドル時にVNCを通じてデバイスへのリモートアクセスを可能にすることだ。

GoogleのApp Defense AllianceのメンバーであるZimperiumは、新しいマルウェアの発見をAndroidセキュリティチームと共有しているため、Play Protectはこの脅威を検出し、最新のデバイスからブロックする。

Androidユーザーは、パブリッシャーが信頼できるソースでない限り、Google Play以外からAPKをサイドロードしないことをお勧めします。また、アプリが要求するパーミッションがそのアプリの目的に合っているかどうかを常に確認し、定期的にPlay Protectでデバイスをスキャンする必要があります。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Bitpanda、KnowBe4、PathAIのようなIAMサイロを破壊する

壊れたIAMはITだけの問題ではありません – その影響はビジネス全体に波及します。

この実用的なガイドでは、従来の IAM の慣行が現代の要求に追いつけない理由、「優れた」 IAM とはどのようなものかの例、拡張可能な戦略を構築するための簡単なチェックリストについて説明します。

Comments