Storm-0249として追跡されている初期アクセスブローカーは、ランサムウェア攻撃の準備のために、エンドポイント検出および応答ソリューションと信頼できるMicrosoft Windowsユーティリティを悪用して、マルウェアのロード、通信の確立、および永続性を確立しています。

この脅威者は、大量フィッシングの域を超え、よりステルス性の高い、より高度な手法を採用しており、たとえ文書化されていたとしても、防御側にとっては効果的かつ対策が困難であることが証明されています。

サイバーセキュリティ企業ReliaQuestの研究者が分析したある攻撃では、Storm-0249はSentinelOne EDRコンポーネントを活用して悪意のある活動を隠していた。しかし、研究者によれば、同じ方法は他のEDR製品でも有効だという。

SentinelOne EDRの悪用

ReliaQuestによると、Storm-0249の攻撃は、ユーザーを騙してWindowsの「ファイル名を指定して実行」ダイアログでcurlコマンドを貼り付け実行させ、SYSTEM権限で悪意のあるMSIパッケージをダウンロードさせるClickFixソーシャルエンジニアリングから始まったという。

また、悪意のあるPowerShellスクリプトは、なりすましたMicrosoftドメインから取得され、システムのメモリ上に直接パイプされるため、ディスクに触れることはなく、ウイルス対策の検出を回避することができます。

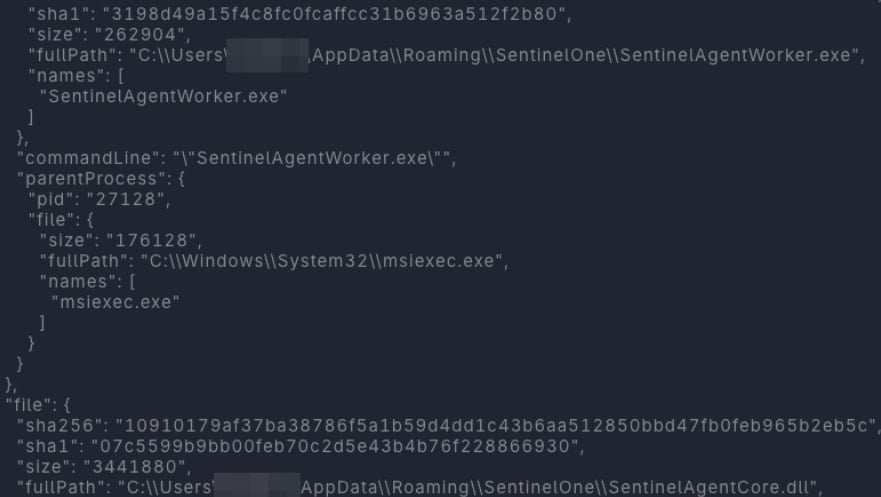

MSIファイルは悪意のあるDLL(SentinelAgentCore.dll)をドロップする。研究者によると、「このDLLは、被害者のSentinelOne EDRの一部としてすでにインストールされている、既存の正規のSentinelAgentWorker.exeと一緒に戦略的に配置される」。

次に、攻撃者は、署名されたSentinelAgentWorkerを使用してDLLをロードし(DLLのサイドローディング)、信頼された特権的なEDRプロセス内でファイルを実行し、オペレーティングシステムの更新に耐えるステルス性の永続性を取得します。

「正規のプロセスがすべての作業を行い、攻撃者のコードを実行することで、セキュリティツールからはSentinelOneの日常的な活動として見え、検知を回避することができます」とReliaQuest社は説明しています。

ソースはこちら:ReliaQuest

攻撃者がアクセス権を獲得すると、SentinelOneコンポーネントを使用して、reg.exeや findstr.exeのような正規のWindowsユーティリティを通じてシステム識別子を収集し、暗号化されたHTTPSコマンド&コントロール(C2)トラフィックを流します。

レジストリのクエリや文字列の検索は、通常であればアラームを発生させますが、信頼できるEDRプロセス内で実行された場合、これらはルーチンとして扱われ、セキュリティメカニズムによって無視されます。

ReliaQuestの説明によると、侵害されたシステムは、LockBitやALPHVのようなランサムウェアグループが暗号化キーを特定の被害者にバインドするために使用する、ハードウェアベースの一意の識別子である「MachineGuid」を使用してプロファイルされている。

このことから、Storm-0249は、典型的な顧客であるランサムウェア関連会社のニーズに合わせて初期アクセスの侵害を行っていることが示唆される。

信頼され、署名されたEDRプロセスの悪用は、ほぼすべての従来の監視を回避します。研究者は、システム管理者が、非標準的なパスから署名されていないDLLをロードする信頼されたプロセスを識別するビヘイビアベースの検知に頼ることを推奨している。

さらに、curl、PowerShell、LoLBinの実行をより厳格に制御することも有効である。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Comments