脅威者は、Array AG シリーズ VPN デバイスのコマンドインジェクションの脆弱性を悪用し、ウェブシェルを仕込み、不正ユーザーを作成している。

Array Networksは5月のセキュリティアップデートでこの脆弱性を修正したが、識別子を割り当てていないため、欠陥の追跡やパッチ管理の取り組みが複雑になっている。

日本のコンピュータ緊急対応チーム(CERT)の勧告では、ハッカーは少なくとも8月以降、国内の組織を標的とした攻撃でこの脆弱性を悪用していると警告している。

同機関によると、攻撃は通信にも使用されているIPアドレス194.233.100[.]138から発信されているという。

「JPCERT/CCが確認したインシデントでは、/ca/aproxy/webapp/のパスにPHPのウェブシェルファイルを配置しようとするコマンドが実行された」と、この速報(機械翻訳)は伝えている。

この欠陥は、「DesktopDirect」リモートアクセス機能を有効にしたAGシリーズハードウェアおよび仮想アプライアンスを含む、ArrayOS AG 9.4.5.8およびそれ以前のバージョンに影響する。

JPCERTによると、Array OSバージョン9.4.5.9はこの問題に対処しており、アップデートが不可能な場合は以下の回避策を提供している:

- DesktopDirect機能を使用していない場合は、DesktopDirectサービスをすべて無効にしてください。

- URLフィルタリングを使用して、セミコロンを含むURLへのアクセスをブロックする

Array Networks AG シリーズは、SSL VPN を利用して暗号化トンネルを作成し、企業ネットワーク、アプリケーション、デスクトップ、およびクラウドリソースへのセキュアなリモートアクセスを実現するセキュアアクセスゲートウェイの製品ラインです。

通常、リモートワークやモバイルワークを容易にする必要がある大規模な組織や企業で使用されています。

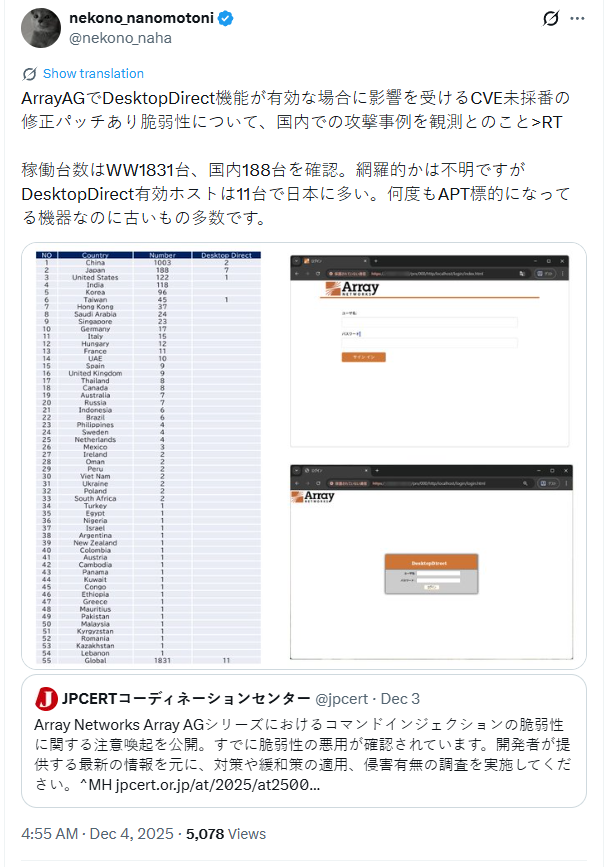

Macnicaのセキュリティ研究者である世治山豊は、Xに、彼のスキャンが、主に中国、日本、米国で、世界中で1,831のArrayAGインスタンスを返したと報告した。

同リサーチャーは、少なくとも11台のホストでDesktopDirect機能が有効になっていることを確認したが、DesktopDirectが有効になっているホストがさらに存在する可能性が大きいと注意を促している。

「この製品のユーザー層はアジアに集中しており、観測された攻撃のほとんどが日本でのものであるため、日本以外のセキュリティベンダーやセキュリティ組織は細心の注意を払ってこなかった」と、世治山氏は.NETの取材に答えている。

アレイ・ネットワークス社に問い合わせたところ、積極的に悪用されているこの欠陥について、CVE-IDと公式アドバイザリを公開する予定があるかどうかを尋ねたが、公開時間までに回答は得られなかった。

昨年、CISAは、アレイ・ネットワークス社のAGおよびvxAG ArrayOSにおける重大なリモート・コード実行であるCVE-2023-28461を標的としたアクティブなエクスプロイトについて警告した。

.ia_ad { background-color:#width: 95%; max-width: 800px; margin: 15px auto; border-radius: 8px; border:1px solid #d6ddee; display: flex; align-items: stretch; padding: 0; overflow: hidden; }:0; overflow: hidden; } .ia_lef { flex: 1; max-width: 200px; height: auto; display: flex; align-items: stretch; } .ia_lef a { display: flex; width: 100%; height: 100%; } .ia_lef a img { width: 100%; height: 100%; border-radius: 8px 0 0 8px; margin: 0; display: block; } .ia_rig { flex: 2; padding:display: flex; flex-direction: column; justify-content: center; } .ia_rig h2 { font-size: 17px !important; font-weight: 700; color:#line-height: 1.4; font-family:margin: 0 0 14px 0; } .ia_rig p { font-weight: bold; font-size: 14px; margin: 0 0 clamp(6px, 2vw, 14px) 0; } .ia_button { background-color:#border:1px solid #3b59aa; color: black; text-align: center; text-decoration: none; border-radius: 8px; display: inline-block; font-size: 16px; font-weight: bold; cursor: pointer; padding:width: fit-content; } .ia_button a { text-decoration: none; color: inherit; display: block; } @media (max-width: 600px) { .ia_ad { flex-direction: column; align-items: center; } .ia_lef { max-width: 100%; } .ia_lef a img { border-radius: 8px 8px 0 0; } .ia_rig { padding:15px;

width: 100%;

}

.ia_button {

width: 100%;

margin: 0px auto;

}

}

Bitpanda、KnowBe4、PathAIのようなIAMサイロを破壊する

壊れたIAMはITだけの問題ではありません – その影響はビジネス全体に波及します。

この実用的なガイドでは、従来の IAM の慣行が現代の要求に追いつけない理由、「優れた」 IAM とはどのようなものかの例、拡張可能な戦略を構築するための簡単なチェックリストについて説明します。

Comments